Bisher konnte das Azure AD als Identity Provider (IdP) alleine genutzt werden, um Benutzer für den Apple Business Manager zu authentifizieren und Authentifizierungs-Token auszustellen. Da der Apple Business Manager Azure AD unterstützt, arbeiten auch andere IdPs, die sich mit Azure AD verbinden – wie Active Directory Federated Services (ADFS) – mit dem Apple Business Manager zusammen. Die föderierte Authentifizierung verwendet Security Assertion Markup Language (SAML), um Apple Business Manager mit Azure AD zu verbinden.

Auf diesem Wege konnten Apple-Benutzer-Accounts, die einer Organisation gehören und von ihr verwaltet werden, auf Basis des Azure AD – durch erste Anmeldung des Anwenders – erzeugt werden. Aufgaben der Account-Verwaltung wie das Erstellen, Löschen und Verwalten von Kennwörtern wurden / werden hier von IT-Administratoren durchgeführt.

Die so erstellten verwalteten Apple-IDs konnten Anwender nutzen, um ihre Geräte zu personalisieren und/oder auf Apple-Dienste zuzugreifen. So verwenden Mitarbeiter im ABM diese, um sich an selbigen anzumelden und Aufgaben wie die Geräteverwaltung und den Kauf von Anwendungen für ein Unternehmen durchzuführen. Auch einige Funktionen im Umgang und den Möglichkeiten mit Apple-Geräten, wie die Benutzerregistrierung oder Shared iPad, sind nur für die Verwendung mit Managed-Apple-IDs verfügbar. Allerdings war das keine Lösung für die Herausforderungen, die sich durch (spontanes) Ausscheiden von Mitarbeitern, Umbenennung (nach Hochzeit / Trennung) oder ähnlichen Fällen ergeben.

Mit SCIM können Sie dies um den „Lebenszyklus“ einer Anwenderkennung oder einer Gruppe von Kennungen erweitern. Die Abkürzung SCIM steht für „System for Cross-Domain Identity Management“. Dabei handelt es sich um ein Datenschema zur Beschreibung von Personen und Gruppen anhand eines offenen Standards zur automatisierten Bereitstellung von Benutzerkonten. Der auf REST-Schnittstellen (Representational State Transfer, ein Architekturstil für Web Service) basierende Standard vermittelt Daten zur Benutzeridentität zwischen Identitätsanbietern (z. B. Microsoft Azure) und Dienstanbietern, die diese Daten benötigen (z. B. Apple Business Manager oder Apple School Manager). Dank eines gemeinsamen Schemas, einem Modell für die Erweiterung und das darunterliegende Serviceprotokoll, lässt sich SCIM einfach implementieren.

Die erste Version SCIM 1.0 wurde 2011 von einer SCIM-Standardarbeitsgruppe veröffentlicht, die unter der Open Web Foundation organisiert ist. Im Jahr 2011 wurde sie an die Internet Engineering Task Force (IETF) übergeben und der aktuelle Standard SCIM 2.0 wurde im September 2015 fertiggestellt. Die SCIM-Spezifikation hilft dabei, eine End-to-End-Lösung für die Zugriffsverwaltung bereitzustellen. Konkrete Anwendungsbeispiele illustrieren, wie leistungsfähig SCIM ist und warum man dieses Verfahren benötigt.

Wenn ein Unternehmen neue Mitarbeiter einstellt (oder entlässt), werden diese im internen Mitarbeiterverzeichnis / Identity und Access Management System des Unternehmens hinzugefügt bzw. daraus wieder entfernt. Verlässt also ein Mitarbeiter oder eine Mitarbeiterin das Unternehmen, löscht oder deaktiviert SCIM automatisch sämtliche Benutzerkonten auf externen Systemen. Administratoren müssen so nicht sämtliche Konten des Benutzers in beruflich genutzten Apps, Services oder Diensten einzeln deaktivieren. Mithilfe von SCIM können Sie auch ein Subset Ihrer Anwender als Gruppe definieren, die sich mit einer verwalteten Apple-ID z.B. an den Diensten von Apple und/oder beispielsweise einem SharediPad anmelden dürfen. Im Gegensatz zu dem Azure AD Federation, bei der sich jedes bekannte Nutzerkonto anmelden und damit eine Managed-Apple-ID erzeugen darf, können Sie hier den Anwenderkreis „kleiner“ und somit den Bedürfnissen entsprechend auch kontrollierter halten.

Administratoren können SCIM dafür nutzen, um Benutzer in den Apple Business Manager zu importieren und aktuell zu halten. Werden Benutzer mithilfe von SCIM importiert, werden ihre Account-Informationen in diesem als schreibgeschützt hinterlegt. Apple-Business-Manager-Attribute werden dabei durch die Account-Informationen übernommen, die aus Microsoft Azure Active Directory (Azure AD) importiert werden. Die an Accounts in Azure AD vorgenommenen Änderungen werden dabei alle 20 bis 40 Minuten mit den Apple-Business-Manager-Accounts abgeglichen. Der erwähnte Schreibschutz endet, wenn die Verbindung zu SCIM getrennt wird. In diesem Fall werden die Konten identisch zu manuellen Konten verwaltet und die Attribute können durch den Administrator oder Personenverantwortlichen wieder bearbeitet werden.

Für die Zuordnung der SCIM-Attribute zu den Benutzerattributen im ABM wird folgende Mapping-Tabelle (Azure-AD-Attribut -> Apple-Business-Manager-Attribut) genutzt:

- First Name -> First Name (Pflichtfeld)

- Last Name -> Last Name (Pflichtfeld)

- User Principal Name -> Managed-Apple-ID (Pflichtfeld)

- Object ID -> Wird im ABM nicht angezeigt, wird benötigt, um Konflikte mit Account zu identifizieren (Pflichtfeld)

- Department -> Department

- Employee ID -> Personal Number

- Custom Attribute -> Cost Center, Division (sofern in der Apple-Business-Manager-App konfiguriert)

Werden Benutzer synchronisiert, werden Accounts nicht synchronisiert, deren Name mit dem im Apple Business Manager identisch ist. Auf diese Weise kann der komplette Anwenderbestand in den ABM überführt werden. Ebenso ist das Übermitteln einzelner Anwender durch eine spezielle AD-Gruppe möglich. Beachten Sie, dass der ABM selbst keine Unterstützung für ein Gruppen-Konzept bietet. Die Rollenzuordnungen (über die Mitarbeiter-Rolle hinaus) können im ABM gepflegt werden. Diese werden mit dem Account im Apple Business Manager gespeichert und nicht in Azure AD zurückgeschrieben (https://developer.apple.com/videos/play/wwdc2020/10639/).

2. ABM per SCIM an AZURE anbinden – aber wie?

Es gibt einige Dinge (siehe auch: https://developer.apple.com/wwdc20/10139 sowie https://support.apple.com/guide/apple-business-manager/review-scim-requirements-apdd88331cd6/web), die zu erledigen sind, um eine SCIM-Anbindung gewährleisten zu können. Es ist dabei zu beachten, dass die hier geschilderten Informationen aufgrund von Präsentationen dokumentiert wurden. Es kann bei der finalen Verfügbarkeit zu Abweichungen kommen.

- Hinterlegen (und überprüfen) Sie die Domäne im ABM, die Sie verwenden möchten.

- Konfigurieren Sie die Anbindung an das Azure AD im ABM, ohne diese tatsächlich zu aktivieren.

- Bestimmen Sie die Art der Synchronisierung (nur einer Gruppe zugewiesene Anwender/ alle Anwender synchronisieren) für die Übertragung an den ABM.

- Halten Sie sich den Azure-AD-Administrator aus Ihrem Unternehmen, der über Berechtigungen zum Bearbeiten von Unternehmensanwendungen in Azure verfügt, in Bereitschaft.

Nachdem Sie die Anforderungen für die Verwendung von SCIM mit Apple Business Manager gelesen haben und ein Azure-AD-Administrator mit Berechtigungen zur Bearbeitung von Unternehmensanwendungen bereitsteht, können Sie mit den folgenden Aufgaben fortfahren:

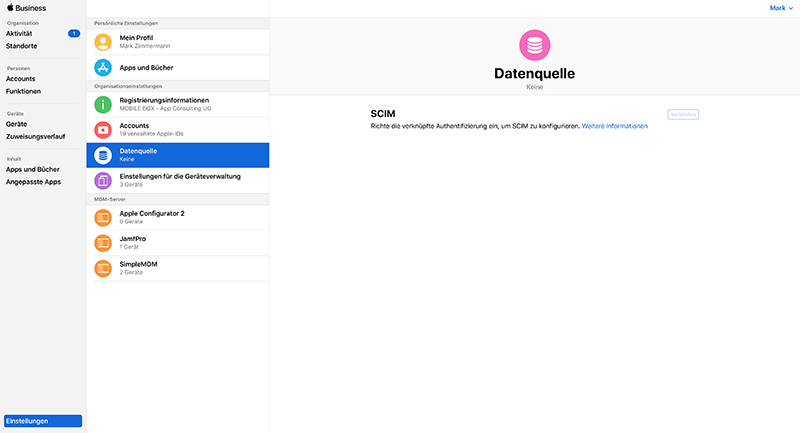

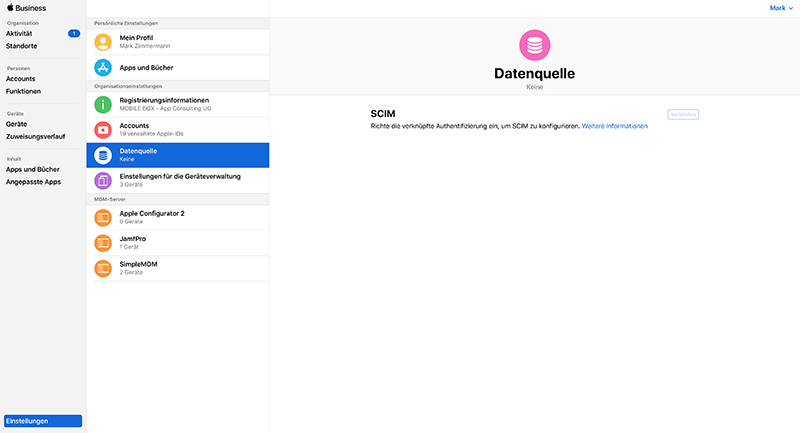

Melden Sie sich im ABM mit einem Account an, der die Rolle des Administrators oder Personalmanagers innehat. In den ABM-Einstellungen können Sie sich mit der SCIM-Datenquelle verbinden lassen. Sie erhalten einen 4 Tage gültigen SCIM-Token, der in das Azure-Portal überführt werden muss. Dieser SCIM-Token muss von Ihnen geheim gehalten werden und sollte mit niemandem außer dem Azure-AD-Administrator geteilt werden.

Ein neuer Menüpunkt verbirgt im ABM die Möglichkeit der SCIM-Anbindung.

Wichtiger Zusatzhinweis: Der Token hat eine Gültigkeit von 365 Tagen. Sie sollten daher rechtzeitig, bevor der Token abläuft, einen zweiten Token erstellen. Der ABM kann grundsätzlich mit zwei Token umgehen. Wenn Sie einen weiteren generieren wollen, müssen Sie den – veralteten – wiederrufen. Wenn Sie einen aktiven Token widerrufen, werden alle Änderungen an Accounts in Azure AD nicht mehr mit dem ABM synchronisiert, daher ist hier Vorsicht geboten.

Der gerade kopierte SCIM-Token muss nun zusammen mit der Apple-Business-Manager-Tenant-URL (https://federation.apple.com/feeds/business/scim) in die Unternehmensanwendung “Apple Business Manager” im Azure-Portal (Felder: Secret Token und Tenant URL) eingetragen werden. Hier können Sie auch die Zuordnungen der oben erwähnten Benutzerattribute durchführen. An der Stelle sei allerdings noch einmal die Warnung angebracht, dass Sie keine zusätzlichen Attributzuordnungen vornehmen dürfen, da sonst der SCIM-Prozess fehlschlägt. Wählen Sie im Anschluss die Art der Synchronisierung aus. Sie definieren also, ob nur die Anwender, die der Unternehmensanwendung “Apple Business Manager” im Azure AD zugeordnet sind, über SCIM synchronisiert werden sollen oder ob alle Anwender, die sich im Azure AD befinden, über SCIM synchronisiert werden sollen. Wenn Sie den Synchronisationsumfang im Nachgang ändern wollen, müssen Sie den aktuellen Status löschen und die Synchronisierung neu starten. Nun können Sie sich am Azure-AD-Webportal abmelden und im ABM die Azure-Authentifizierung aktivieren.

Jetzt erfolgt der erste Abgleich zwischen SCIM und ABM. Dabei werden alle Anwender in den ABM importiert. Um Probleme zu vermeiden, die beim ersten Import durch ein automatisches Zusammenführen entstehen können, kann die Option “Auto Merge” in den ABM-Einstellungen deaktiviert werden. Möchten Sie einen Konflikt lösen, können Sie als Administrator oder Personalmanager eine Liste Kontenkonflikte herunterladen und prüfen. Die widersprüchlichen Konten können Sie nun zwischen Azure AD und ABM abgleichen. Ab jetzt können Anwender-Accounts und ihre Änderungen aus dem Azure AD in den ABM importiert werden.

3. Aber der ABM kann noch mehr (nicht)

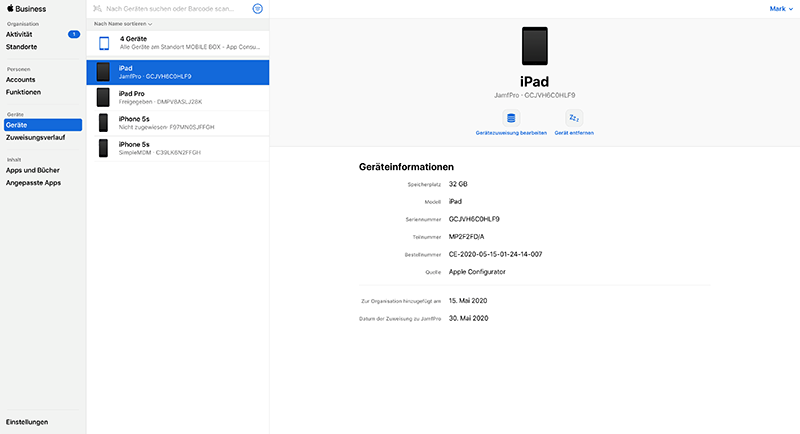

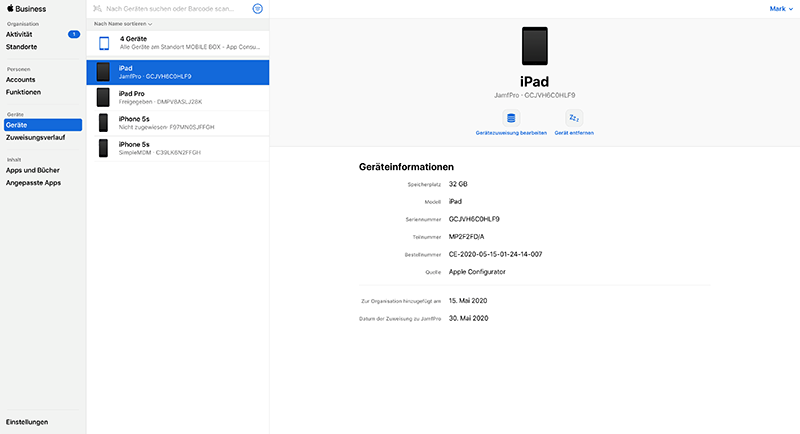

In der Seitenleiste des Apple-Business-Manager-Fensters können Sie sich bei der Gerätezuweisung alle Geräte anzeigen lassen, die zum Apple Business Manager hinzugefügt wurden, unabhängig davon, ob sie in einer MDM-Lösung (Mobile Device Management) registriert sind oder nicht. Die Geräte können dabei auf viele verschiedene Arten durchsucht und sortiert werden. Ein Filtern nach der Quelle des Gerätebezugs (Apple, autorisierter Apple-Händler, AppleCare (für ersetzte Geräte), Apple Configurator 2 (für manuell hinzugefügte Geräte)) wird dabei auch möglich sein.

Die Geräteübersicht im neuen ABM wird für viele Administratoren enorme Vorteile in der Übersicht bieten.

Der ABM enthält dabei, je nachdem wo die Geräte erworben wurden, eine Übersicht aller Geräte, die nach dem 1. März 2011 bestellt wurden. Der mühsame und teilweise sehr manuelle Prozess, einzelne Geräte oder Gerätegruppen zu identifizieren, um diese z.B. aus dem ABM zu entfernen, entfällt damit.

Im Bereich der Personenverwaltung gibt es ebenso eine Neuigkeit, die bereits produktiv zur Verfügung steht. Hier haben Administratoren und Personalmanager die Möglichkeit, durch Zuhilfenahme von zwei neuen Berechtigungen, den Zugriff auf das Beta-Testportal von AppleSeed for IT konfigurieren zu können.

Erste Screenshots zeigen ferner, dass es eine Art Validierung der DEP-Händler-ID geben wird. Inwieweit dies in Zukunft ausgestaltet wird, oder ob alleine der „erste Kauf“ eine Validierung bedeutet, wird sich zeigen. Der ABM versteht das Konzept der Gruppen im Übrigen immer noch nicht. Im Apple School Manager ist dies zwar auch der Fall, hier hilft man sich jedoch mit dem Konstrukt der Klassen, gerade im Shared-iPad-Szenario. Es bleibt zu hoffen, dass auch im Geschäftsumfeld eine Untermenge an Anwendern dazu berechtigt werden, ein Shared iPad nutzen zu können.

4. Fazit

Apple rollt dieses Feature gerade für die Unternehmen aus. Es kann sein, dass Sie diese hier beschriebenen Menüpunkte noch nicht sehen. Das warten lohnt sich aber. Es können sich Dinge ändern und ergänzt werden. Einige Punkte lassen sich dennoch festhalten: SCIM bietet eine Standardmethode zur Verbindung mehrerer Systeme untereinander. Dabei erleichtert SCIM die Verwaltung von Identitäten in Cloud-basierten Anwendungen und Diensten erheblich. Im gleichen Zug befreit SCIM Ihr IT-Team von sich wiederholenden Benutzeranfragen, die jetzt automatisiert werden können. Der Apple Business Manager wird sich in diesem Jahr noch relativ einfach mit SCIM an Azure AD anbinden lassen.

In meinem Seminar gebe ich Ihnen gerne noch tiefere Einblicke in iOS im Unternehmen.

Teile diesen Eintrag