Der Netzwerk Insider April 2021

IT-Service-Ausschreibungen – Lehren aus der Praxis

Services für IT-Lösungen kann man von der Stange einkaufen und hat dann genau die Wahl zwischen Optionen der Anbieter, die sich hinsichtlich Umfang, Service Level und Preis unterscheiden.

Erscheint dieser Ansatz im konkreten Fall ungeeignet, wird man spezifizieren müssen, was man als Service mit welchen Detailanforderungen benötigt. Ergänzend zu Kenntnissen, welche Bestandteile und typischen Inhalte zu Ausschreibungsunterlagen und Service-Vereinbarungen gehören, ist eine wichtige Herausforderung zu meistern…

Microsoft Teams oder Contact-Center-Client – Was sollten Agenten für die Kommunikation nutzen?

Wenn es um Team-Kollaboration geht, dann geht fast kein Weg an Microsoft Teams vorbei. So bietet Microsoft eine Fülle an Kommunikationsfunktionen, angefangen von Chat-Nachrichten zwischen zwei Teilnehmern über Gruppen-Chats bis hin zu Audio- und Videokonferenzen.

Auch die klassische Telefonie lässt sich mithilfe von Microsoft Teams realisieren, entweder mittels Portierung der Rufnummer zu Microsoft oder durch Nutzung von Direct Routing, wenn weiterhin lokale Amtszugänge genutzt werden sollen.

Leonie Herden

ComConsultWas vom Microsoft-Exchange-Desaster zu lernen ist

Die meisten Leser dieses Geleits werden wohl das Microsoft-Exchange-Desaster der letzten Wochen mitbekommen haben. Für die Glücklichen unter Ihnen, die weder davon betroffen waren noch anderweitig davon erfahren haben, hier eine kurze Zusammenfassung:

Dr. Behrooz Moayeri

ComConsultDem Telefonieproblem auf der Spur

Wer kennt sie nicht, die Störungen und Probleme während einer Webkonferenz oder eines „einfachen“ Telefonats? Die Art der Störung kann vielfältig sein. Die Tonqualität schwankt, oder die Verbindung ist für einige Sekunden unterbrochen. Der andere Teilnehmer versteht mich nicht, umgekehrt aber sehr wohl. Seitdem die Telefonie eine von vielen Apps auf einem Endgerät ist, die parallel genutzt wird, erscheint sie dem Autor als wesentlich anfälliger gegen Störungen zu sein, als das noch in der Vergangenheit der Fall war.

Stephan Bien

ComConsultWas vom Microsoft-Exchange-Desaster zu lernen ist

Fortsetzung

- Am 5. Januar 2021 erhielt Microsoft von der Firma Devcore die Nachricht, dass Devcore-Mitarbeiter schwerwiegende Schwachstellen bei Microsoft Exchange gefunden und nachgewiesen haben, dass diese Schwachstellen erstens die Umgehung der Authentisierung und zweitens die Ausführung von eingeschleustem Code auf Exchange-Servern ermöglichten.

- Bereits im Januar folgten, unabhängig von Devcore, weitere Warnungen von anderen Quellen.

- Als Microsoft Anfang März Updates zum Schließen der entdeckten Sicherheitslücken zur Verfügung stellte, war es schon zu spät. Viele Exchange-Server von Microsoft-Kunden wurden kompromittiert, bevor die Kunden von der Existenz des Problems erfuhren. Die tatsächlich durchgeführten Angriffe gingen so weit, dass die Urheber der Attacken den gesamten Inhalt aller Postfächer der betroffenen Exchange-Server kompromittiert haben. E-Mails, die nicht Ende-zu-Ende verschlüsselt auf dem Exchange-Server aufbewahrt wurden, gerieten in die Hände der Angreifer. Diese sind nun im Besitz von möglicherweise vertraulichen oder geheimen Informationen. Ferner können die Angreifer auf Basis der Informationen in den E-Mails sehr echt aussehende Phishing-Mails senden.

- Microsoft ließ sich also zwei Monate Zeit, um sehr kritische Schwachstellen zu beheben. In dieser Zeit erfolgte keine adäquate Warnung an die Kunden. Nachdem das Kind bereits in den Brunnen gefallen war, gab es Veröffentlichungen von Microsoft, die den Eindruck von Ablenkungsmanövern erweckten. In diesen Stellungnahmen wurde ein Übeltäter genannt: China. Microsoft spricht von EINER Hacker-Gruppe mit dem Namen Hafnium. Die Spuren der Gruppe führen angeblich nach China. Dabei ist es nicht sicher, ob es nur eine Gruppe von Angreifern gegeben hat. Stellen Sie sich einen Automobilhersteller vor, dessen Produkte sich von jeder Person auch ohne Besitz eines Schlüssels öffnen, starten und führen lassen. Was würden Sie von diesem Autohersteller denken, wenn er nur die Autodiebe für das Desaster verantwortlich machte?

- Wenn Microsoft immer wieder darauf hinweist, dass das Problem NUR die On-Premises-Ausführung von Exchange (und das aber bei praktisch allen eingesetzten Software-Ständen) betrifft und nicht den Cloud-Dienst Exchange Online, hat das etwas von einem Unterton. Nach dem Motto: Selber schuld, warum nutzt Ihr nicht unsere Cloud? Es ist durchaus denkbar, dass Microsoft ein ähnliches Problem beim Cloud-Dienst viel schneller selbst entdeckt und behoben hätte. Aber was heißt das im Umkehrschluss? Kunden könnten den wiederholten Hinweis auf das Nichtbetroffensein der Cloud-Ausführung von Exchange so interpretieren: Wenn ich aus irgendwelchen Gründen meine E-Mails, Kontaktdaten etc. nicht in die Cloud verlagern will, dann muss ich von Exchange zu einem anderen Produkt wechseln. Ist es das, was Microsoft will?

Multi-Vendor-Strategie

Ich weiß, das ist ein alter Hut, aber das Leben lehrt immer wieder, dass man nicht müde werden darf zu wiederholen: Eine Multi-Vendor-Strategie hat Vorteile. Wäre die Webschnittstelle von Microsoft Exchange hinter einer Verteidigungslinie mit dem Produkt eines anderen Herstellers platziert, hätten die Angreifer kein so leichtes Spiel beim Kompromittieren der Exchange-Server gehabt.

Mit einer vorgelagerten Verteidigungslinie meine ich nicht eine einfache Firewall, die den Port 443 für den Exchange-Server öffnet. Eine solche Firewall haben fast alle betrieben, die vom Exchange-Desaster betroffen waren. Die Produkte in der vorgelagerten Verteidigungslinie hätten intelligenter sein müssen als eine Layer-3/4-Firewall. Mit der vorgelagerten Verteidigungslinie ist ein Mechanismus gemeint, mit dem das Exponieren der Webschnittstelle von Exchange im Internet hätte vermieden werden können.

Nun haben sich aber viele User an die Bequemlichkeit gewöhnt, die mit dem Webzugriff auf Exchange verbunden ist. Vor allem die vielen Smartphone-User sind es gewohnt, dass sie jederzeit ihre E-Mails auf ihrem mobilen Gerät lesen und schreiben können. Die meisten Smartphones verwenden dazu eine offene Webschnittstelle des E-Mail-Severs der Firma.

Das ist aber keinesfalls zwingend. Auch wenn es umständlicher ist, wäre ein Internet-VPN-Client auch auf dem Smartphone denkbar. Nun könnte man einwenden, dass ein Internet-VPN nicht vor kompromittierten Endgeräten schützt. Von einem kompromittierten Endgerät mit einem VPN-Kanal ins interne Netz, wo sich der Exchange-Server befindet, kann ein Exchange-Server auch angegriffen werden. Aber dazu gehören neben den Sicherheitslücken auf dem Exchange-Server auch unsichere Endgeräte. Dies reduziert die Wahrscheinlichkeit erfolgreicher Angriffe.

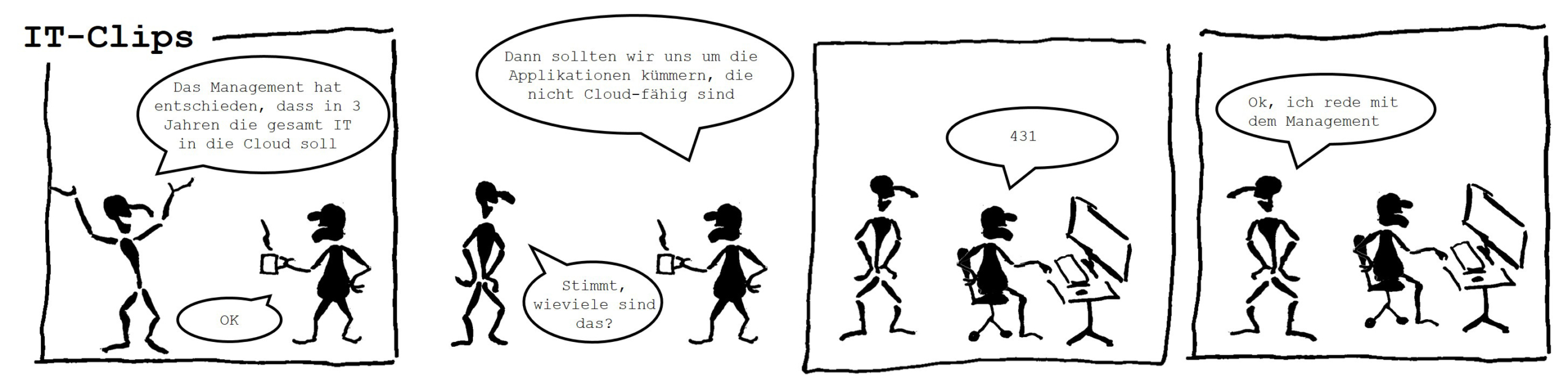

Doch lieber in die Cloud?

Es ist kein Geheimnis, dass für Hersteller wie Microsoft die Cloud die strategische Plattform ist. Viele Hersteller behandeln die von ihnen (noch) unterstützten On-Premises-Lösungen als Übergangstechnologie auf dem Weg in die Cloud, wo sie Daten sammeln und auswerten können, die auch bei Entdeckung von Angriffen helfen. Microsoft weist in Zusammenhang mit den jüngsten Exchange-Problemen darauf hin, dass auf On-Premises-Servern nicht so viele Telemetriedaten gesammelt werden wie in der Cloud. Intelligente Abwehrmechanismen wie Microsoft Defender Advanced Threat Protection gehören zudem nicht zur Standardausstattung von Microsoft-Produkten für On-Premises-Installationen.

Diese und ähnliche technologische Weichenstellungen von großen Herstellern werfen beim einen oder anderen Unternehmen sicher nochmal die Frage auf, ob man nicht doch lieber in die Cloud gehen soll.

Man wird aber den Eindruck nicht los, dass selbst ein desaströser Produkt-Support letztlich dem Hersteller nutzt. Um die Produkte, die ihren eigenen Interessen besser entsprechen, durchzusetzen, müssen die Hersteller andere Lösungen aus dem eigenen Hause, die ihre seit Jahrzehnten treuen Kunden nutzen, einfach schlechter bedienen. Dann werden die Kunden schon von selbst die dem Hersteller genehmeren Lösungen einführen.

Insbesondere großen Herstellern ist man als Einzelkunde umso mehr ausgeliefert, je stärker man sich an diesen Herstellern – und allein an diesen – orientiert. Dass eine solche Monokultur durch Vorteile wie einfacheren Betrieb begründet ist, macht sie nicht weniger riskant. In meinem Geleit vom Juni 2020 habe ich die Frage aufgeworfen, ob wir nicht mehr Unabhängigkeit unserer IT brauchen. Unabhängigkeit meint auch Unabhängigkeit von großen Herstellern und Cloud-Betreibern. Wie ich vor nunmehr 10 Monaten schrieb, kann man die vielbeschworene digitale Souveränität nur durch mehr Unabhängigkeit von den großen Anbietern erreichen.

Mehr Verschlüsselung

Es gibt bereits Technologien für die Verschlüsselung von gespeicherten und übertragenen Daten, wie ich in der Februarausgabe des Netzwerk Insiders erwähnt habe. In jenem Text habe ich mich eher mit Verschlüsselung von „Data in Motion“ befasst, d.h. mit der verschlüsselten Übertragung von Daten. Nun gibt es Ansätze, mit denen die Daten sowohl bei der Übertragung als auch bei der Speicherung verschlüsselt werden. Ende-zu-Ende-Verschlüsselung bei E-Mail ist eine solche Technologie. E-Mails, die bis zum Abruf durch den Empfänger auf einer zentralen E-Mail-Plattform wie Microsoft Exchange zwischengespeichert werden, können verschlüsselt sein, wenn die Ende-zu-Ende-Verschlüsselung implementiert ist. Von solchen E-Mails haben die erfolgreichen Angreifer bei den letzten Exchange Incidents nur die Meta-Daten erfahren und nicht die Inhalte. Auch wenn Meta-Daten durchaus kritisch sein können, würden viele IT-Verantwortliche jetzt wesentlich ruhiger schlafen, wenn sie wüssten, dass die E-Mail-Inhalte auf ihren Exchange-Servern nicht in falsche Hände geraten sind.

Natürlich bedeutet Ende-zu-Ende-Verschlüsselung von E-Mails einen gewissen Aufwand. Es gibt zwar den Standard S/MIME (Secure/Multipurpose Internet Mail Extensions), aber dieser Standard basiert auf einem System von öffentlichen Schlüsseln. Am besten funktioniert ein solches System mit einer Public Key Infrastructure (PKI). Damit das System auch über Unternehmensgrenzen hinweg funktioniert, muss die PKI des Unternehmens in eine weltweite PKI integriert sein, genauso wie Webserver, deren Zertifikate von öffentlichen Stellen signiert sind. Die Hürden für eine durchgängig PKI-basierende E-Mail-Kommunikation sind nicht zu unterschätzen. Doch auch hier gilt: Wenig ist mehr als nichts. Man kann mit unternehmensinternen E-Mails beginnen und diese ausnahmslos von Ende zu Ende verschlüsseln. Solche E-Mails werden zwar auf Plattformen wie Exchange zwischengespeichert, aber verschlüsselt. Bei den jüngsten Angriffen hätte das weniger Schaden bedeutet.

Es gibt viel aufzuarbeiten

Nur selten ruft das Bundesamt für Sicherheit in der Informationstechnik (BSI) die Alarmstufe Rot für „extrem kritisch“ aus. Bei den jüngsten Angriffen auf Exchange-Server war dies der Fall. Die Betroffenen sind Stand heute noch sehr mit der unmittelbaren Reaktion auf die Vorfälle (Incident Response) beschäftigt, d.h. zum Beispiel mit der Feststellung, welche Daten tatsächlich kompromittiert sind.

Wenn diese Phase vorbei ist, bleibt viel aufzuarbeiten. Einiges davon habe ich hier angesprochen. Sicher konnte ich in der Kürze dieses Geleits nicht auf alle Schlüsse eingehen, die man von den Exchange Incidents 2021 ziehen muss. Ich bin der Meinung, dass diese Schlüsse nicht allein auf IT-Sicherheit im engeren Sinne beschränkt sein werden. Die Vorfälle lassen einige grundsätzliche Fragen in Zusammenhang mit der IT auf der Agenda der Entscheider höher rücken. Das Vertrauen in große Anbieter hat Schaden genommen. Es würde mich wundern, wenn das folgenlos bliebe.

Ihr

Dr. Behrooz Moayeri

Dein Kommentar

An Diskussion beteiligen?Hinterlassen Sie uns Ihren Kommentar!