aus dem Netzwerk Insider Februar 2024

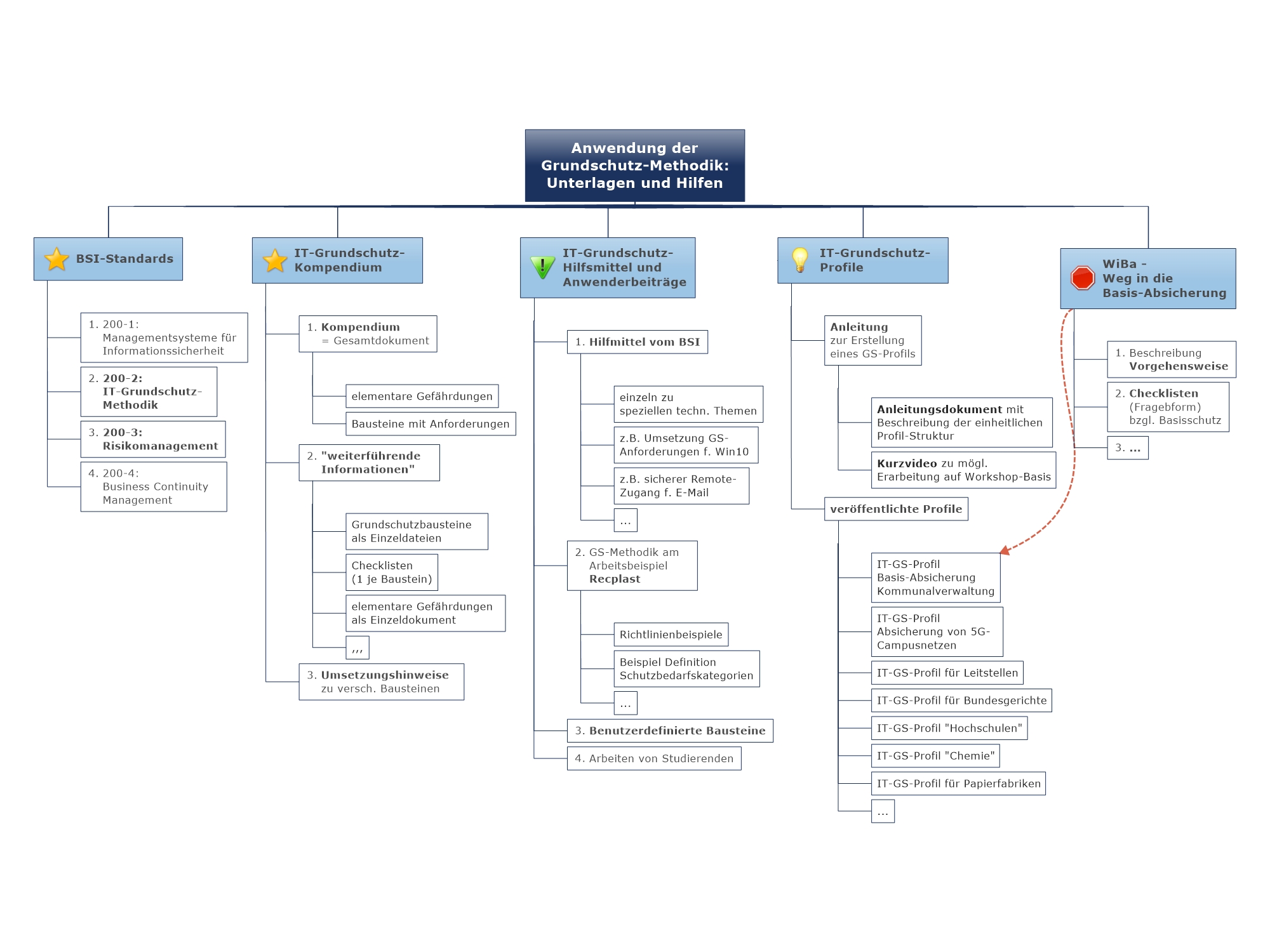

Die BSI-Grundschutz-Methodik ist eine methodische Arbeitsbasis für Aufbau und Pflege von Informationssicherheit. Verschiedene Hilfsmittel sind über BSI-Webseiten zugänglich, man muss allerdings wissen, wo, wozu, von wem, usw.

Sie können den Einstieg erleichtern und Fortgeschrittenen helfen, neue Themen zu beherrschen. Voraussetzung für den erfolgreichen Einsatz solcher Vorlagen und Hilfen zur Selbsthilfe: „Gewusst, wo“, aufmerksames Lesen und Mut zur eigenen Entscheidung – also Mitdenken! Hierzu soll dieser Artikel einführen, das Auffinden erleichtern und Tipps aus Praxiserfahrung geben.

Informationssicherheit: wichtig, doch nicht einfach

Informationssicherheit ist ein wichtiges Thema in jeder Umgebung. Das gilt für Unternehmen genauso wie für Behörden, für kleine Umgebungen wie „Small Offices“, Handwerksbetriebe und kleine Geschäfte ebenso wie für große Büro- oder Produktionsstandorte. Ohne Informationen und deren Nutzung mittels Informationstechnik kommt praktisch niemand mehr aus. Sind Informationen nicht zugänglich oder unbrauchbar, stört dies die auf diese Informationen angewiesenen Arbeitsabläufe und Tätigkeiten. Je nach Umfang kann dies bis zum völligen Stillstand aller Prozesse und Aktivitäten führen. Je länger ein solcher Zustand andauert, umso schädlicher sind die Folgen. Kleinere Störungen und Ausfälle hat jeder schon in seiner Arbeitsumgebung erlebt. Von schlimmeren Vorfällen kann man mindestens in der Presse lesen, etwa wenn davon berichtet wird, dass irgendwo per Verschlüsselungs-Schadsoftware Datenbestände unbrauchbar gemacht worden sind. Fallen Informationen in unbefugte Hände, kann dies ebenfalls schweren Schaden anrichten. Wettbewerbsvorteile können verloren gehen, Strafen und Auftragsverluste wegen Verletzung vertraglicher Vertraulichkeitsvereinbarungen drohen. Selbst ohne konkreten Vorfall dieser Art kann eine empfindliche Strafe verhängt werden, wenn den Anforderungen an angemessenen Schutz von personenbezogenen Daten nicht entsprochen wird.

„Plug and play“, „out of the box“ oder ganz modern „in der Cloud“ sind Begriffe, die suggerieren, dass man sich darauf konzentrieren kann, Lösungen geschickt und erfolgreich zu nutzen. Dieses Versprechen mag bedingt in dem Sinne gelten, dass sich längst nicht jeder mit IT-Lösungen so auskennen muss, dass es zum Do-it-yourself-Betrieb oder auch nur zur Feineinrichtung wie für die eigenen Nutzungsfälle reicht. Für den Umgang mit Informationssicherheitsrisiken funktioniert dieses Prinzip des möglichst umfassenden Delegierens jedoch nicht!

Digitalisierung ist als Ziel und Notwendigkeit praktisch überall gesetzt. Die Möglichkeiten, wo und wie Informationen und Informationstechnik (IT) als Arbeitsgrundlage genutzt werden können und mit der Zeit unentbehrlich werden, nehmen ständig zu. Damit verbunden erweitert sich die Vielfalt an Szenarien, wie Informationen und IT-Lösungen Ziel von Angriffen oder von technischen Pannen betroffen sein können. IT-Lösungen können und werden hier Schutzfunktionen umfassen. Prävention hat jedoch da ihre Grenzen, wo berechtigte Nutzung zugelassen werden muss.

Dem eigenen IT-Betrieb oder dem Betreiber einer „as a Service“ bereitgestellten Lösung muss man klar benennen, wer was können muss und darf. Nur dann kann eine angemessen sichere Einrichtung erfolgen, die keine unnötigen Freiheitsgrade bietet. Wer „… nur wenn nötig“ als Denkweise nicht beachtet, geht vermeidbare Risiken ein: Der Schaden bei Pannen im Umgang mit Informationen kann umso weitreichender sein, je weiter die dabei verwendeten Rechte reichen. Der Wirkungsbereich und die Schadenswirkung eines Sicherheitsangriffs können umso größer werden, je später der Angreifer an technische Grenzen und auf neue Hindernisse stößt.

Letztlich kann man das Sicherheitsthema daher nicht vollständig mit einem Rundum-sorglos-Anspruch delegieren, selbst wenn man den IT-Betrieb kundigen Dritten überlässt: Das Gerät zur Nutzung von Informationen und IT-Lösungen behält man stets selbst „in den Händen“. Je flexibler ein Endgerät verwendbar sein soll, mit dem man Informationen und IT-Lösungen nutzt, umso mehr müssen diejenigen, die solche Geräte nutzen, beim Thema Sicherheit mitmachen. Die Nutzung von IT und Informationen muss achtsam erfolgen, technische Sicherheitsvorkehrungen dürfen nicht durch unsachgemäßes oder leichtsinniges Verhalten entwertet werden.

Also:

Das Delegieren von Sicherheitsmaßnahmen will verstanden und gelenkt werden. Die eigene Nutzung von Informationen und IT-Lösungen muss mit einem angemessenen Gespür für Sicherheitsbedrohungen erfolgen. Die sichere Nutzung von bereitgestellten Lösungen muss beherrscht werden, selbst wenn die Nutzenden nicht im Detail verstehen, warum eine vorgegebene Nutzungsweise die sichere ist.

Sicherheitskonzeption und -check nach IT-Grundschutz-Methodik – kein Selbstläufer

Die Aufgabenstellung lässt sich daher so einordnen: Informationssicherheit ist ein ebenso unvermeidliches wie umfassendes Thema. Wie soll eine Institution damit zurechtkommen, ohne sich auf Informationssicherheit spezialisieren zu müssen? Wie schafft man es, für ein angemessenes Sicherheitsniveau zu sorgen, ohne hochspezialisierte Vorkenntnisse mitzubringen? Wie bekommt und behält man den nötigen Überblick, um gefährliche Unterlassungssünden bei technischen und organisatorischen Sicherheitsmaßnahmen zu vermeiden?

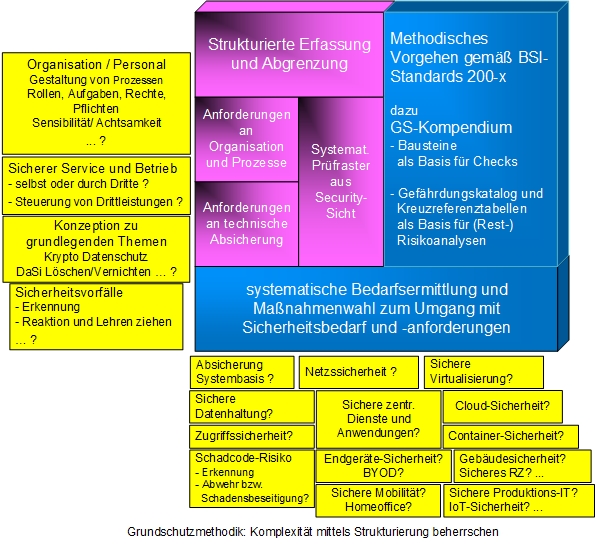

Hier macht das Bundesamt für Sicherheit in der Informationstechnik (BSI) mit der Grundschutz-Methodik ein Angebot, mit dem man die Herausforderung strukturiert angehen kann. Die zugehörigen BSI-Standards, insbesondere Standards 200-2 und 200-3, spezifizieren eine entsprechende Vorgehensweise.

Wer mit der Grundschutz-Methodik bereits eine Weile arbeitet, kennt die nachfolgend dargestellten Ansätze zur Herleitung einer Basis- und Standardabsicherung. Es sollen jedoch auch die erst in den Grundschutz Einsteigende eine Chance haben, die später benannten Hilfsangebote einzuschätzen und zum für sie richtigen Zeitpunkt zur Hand zu nehmen. Daher zunächst wichtige Eckpunkte und Begriffe:

Folgt man der Grundschutz-Methodik, erfasst man seine Umgebung, ihre Prozesse, die genutzten Informationen und relevanten Formen von IT-Lösungen systematisch (Strukturanalyse). Die Gesamtheit von Anforderungen, denen man sich beim Management von Informationssicherheit stellen muss, wird nach Themenstellungen gebündelt über „Bausteine“ des Grundschutz-Kompendiums strukturiert. Eine Stufung der Anforderungen nach „Basis“ und „Standard“ ermöglicht einen schrittweisen Einstieg zur Erreichung eines Grundschutzes. Die nach aktuellem Erkenntnisstand notwendige „Sicherheit für jedermann“ kann schrittweise als Basis-Absicherung und dann als Standard-Absicherung aufgebaut werden. Für Umgebungen, die umständehalber nur zu einem Aufbau des Sicherheitsmanagements in möglichst kleinen Schritten in der Lage sind, wird zudem die Möglichkeit gegeben, mit einer Kern-Absicherung zu beginnen. In diesem Fall werden Basis- und dann Standardmaßnahmen zunächst nur für einen besonders schützenswerten, kleineren Teil des eigenen „Informationsverbunds“ betrachtet und etabliert.

Gemäß Methodik arbeitet man systematisch alle Bausteine ab, die inhaltlich zu den eigenen Gegebenheiten passen. Die Bestimmung der passenden Bausteine „modelliert“ die eigene Situation in Bezug auf maßgebliche Sicherheitsthemen. Diese ergeben sich abgesehen von grundlegenden Organisations- und Konzeptaufgaben aus der eingesetzten Technik. Durch Grundschutz-Checks mit konkreten und plausiblen Stellungnahmen zu den Anforderungen, die für als relevant erachtete Bausteine erst Basis- und dann Standardschutz definieren, leistet man wichtige Analysen zum eigenen Umgang mit typischen Sicherheitsgefährdungen.

Basis- und Standard-Anforderungen aus solchen Bausteinen, die im eigenen Fall (!) nicht als „entbehrlich“ begründet werden können, sollten im Rahmen des Sinnvollen umgesetzt werden. Wo man bei Grundschutz-Checks in diesem Sinne Lücken aufdeckt, bestimmt man Maßnahmen zur Schließung der Lücken und setzt diese gezielt um.

Dann ist man nach aktuellem Erkenntnisstand für einen normalen, d.h. durchschnittlichen Sicherheitsbedarf bezüglich maßgeblicher Sicherheitsziele abgesichert.

Der Charme von Grundschutz-Methodik und -Kompendium an dieser Stelle:

Mit der Erstellung der Bausteine auf Anforderungsstufen Basis und Standard wurde aus Sicht eines Risikomanagements bezüglich Informationssicherheitsrisiken vorgearbeitet. Wer nach eigener Einschätzung durchschnittlichen („normalen“) Sicherheitsbedarf hat, leistet per Grundschutz-Check eine umfassende Analyse seiner Informationssicherheitsrisiken. Man hat dann nötigenfalls alle erforderlichen Nachbesserungen zur Lückenschließung im Sinne des normalen Schutzbedarfs herausgearbeitet und kann sich auf deren Umsetzung konzentrieren.

Der Grundschutz-Check ist so eine Art „Risikoanalyse light“. Detailliertere Risikoanalysen mit Bewertungen von Restrisiken zu typischen Gefährdungen, wie im BSI-Standard 200-3 beschrieben, bleiben einem insoweit erspart, wie

- man durchgängig Schutzbedarf „normal“ hat und zudem

- die eingesetzten IT-Lösungen mit ihren technischen Eigenheiten umfassend über inhaltlich passende Bausteine abdeckbar sind, sowie

- die eigenen Einsatzszenarien ebenfalls über die in Bausteintexten als Gefährdungslage beschriebenen Bedrohungen zutreffend erfasst sind.

Der Vollständigkeit halber: Auch für erhöhten Schutzbedarf machen die Bausteine des Kompendiums erste Vorschläge. Entsprechend gekennzeichnete Anforderungen zeigen erste Möglichkeiten auf, wie man Schutzvorkehrungen bzw. vorbereitete Reaktionsmöglichkeiten gezielt auf ein erhöhtes Niveau bringen kann. Dies sind Hilfsangebote aus „good-practices“-Wissen. Ob diese im konkreten Fall an der richtigen Stelle und für alle notwendigen Stellen greifen, muss man jeweils für die eigene Zielumgebung betrachten. Dazu kommt man an einer genaueren Betrachtung der eigenen besonderen Restrisiken nicht vorbei. Die hier im BSI-Standard 200-3 erläuterte Vorgehensweise hilft dabei, systematisch mit Besonderheiten einer Zielumgebung umzugehen. Derartige (Rest-)Risikoanalysen sind allerdings trotz Systematik eine knifflige Aufgabe. Die notwendige individuelle Bewertung von Gefährdungslagen sowie individuelle Abwägungen von Aufwand/Machbarkeit und Nutzen möglicher ergänzender Sicherheitsmaßnahmen gehören nicht zum Fokus dieses Artikels.

Bereits Analysen, die sich auf Basis- und Standard-Absicherung konzentrieren, wollen beherrscht werden. Grundschutz-Methodik und -Kompendium helfen dabei, sich an die Aufgabenstellung heranzutrauen und gezielt auf Praxisbewährtes zurückzugreifen, sofern das zu den eigenen Gegebenheiten passt. Die Gefahr, mangels Erfahrung Wichtiges zu übersehen, wird deutlich reduziert. Die Wahrscheinlichkeit, sich überpräventiv unnötig an Stellen aufzureiben, wo erst bei erhöhtem Sicherheitsbedarf besonderer Aufwand zu treiben ist, wird geringer.

Was Grundschutz-Methodik und -Kompendium nicht leisten können und auch nicht versprechen: eine Reduzierung der Frage, was man für die eigene Informationssicherheit tun muss, auf ein paar wenige Themen und eine kleine Auswahlliste an Vorkehrungen.

Anschaulich macht dies etwa das vom BSI herausgegebene Arbeitsbeispiel RECPLAST GmbH. RECPLAST ist ein fiktives Unternehmen, an dessen Beispiel die Grundschutz-Methodik vorgeführt wird. Dies erfolgt über RECPLAST-Beispiele in Abschnitten des Standards 200-2 selbst, und über ergänzendes Material unter https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/IT-Grundschutz-Kompendium/Hilfsmittel-und-Anwenderbeitraege/Recplast/recplast_node.html (im Weiteren: „RECPLAST-Link“).

Der konstruierte Informationsverbund wird für ein mittelständisches Unternehmen mit 130 Bildschirmarbeitsplätzen als typisch eingestuft. Das klingt nach einem gezielt nicht unnötig groß angelegten Beispielfall. Dennoch: Bei der Modellierung des Informationsverbunds wurden fast 80 Bausteine benötigt. Schaut man nur auf die Bausteine zu Applikations-, System- und Infrastrukturschicht, sind es immer noch fast 50 Bausteine. Das sind die Bausteine, die sich unmittelbar aus der eingesetzten Technik und deren Einsatzumgebungen ergeben. Wer anders als RECPLAST selbst keine Produktion mit Maschinen u.ä. hat, kann davon noch ein paar Bausteine streichen. Dafür sollte man allerdings nicht vergessen, dass einige für den Technikeinsatz grundlegende Entscheidungen zum sicheren Vorgehen im Bereich der Prozessbausteingruppen ORP, CON und OPS zu finden sind. Wer braucht etwa keinerlei Datensicherung und keinen Schutz vor Schadprogrammen?

Also: Wenn das RECPLAST-Beispiel halbwegs typisch ist, hat man es auch in einer eher kleineren Umgebung schnell mit einer Größenordnung von 50 und mehr Bausteinen zu tun. Diese muss man zielsicher auswählen und sich dann (mindestens) mit den darin gesammelten Basis- und Standardanforderungen beschäftigen. Es gibt somit „typisch“ eine Menge Sicherheitsfragen, mit denen man sich auseinandersetzen muss. Nicht nur für Einsteiger wäre da eine über Methodik und Strukturierungshilfe hinausgehende Hilfestellung von Vorteil.

Es gibt mehr Hilfestellung als Methodik, Kompendium und ein Arbeitsbeispiel!

Die Grundschutz-Methodik hilft, die komplexe Problemstellung „angemessene Informationssicherheit“ über Analyseschritte und Bausteine in überschaubare Teilfragen zu zerlegen. So geht man z. B. auch in der Informatik vor, wenn ein Algorithmus zur Lösung eines schwierigen Gesamtproblems zu erstellen ist.

Man muss trotzdem, siehe oben gegebenen Überblick, etliche Entscheidungsfragen selber klären, etwa:

- Was gehört zu meinem Informationsverbund und muss berücksichtigt werden?

- Welchen Schutzbedarf haben meine Informationen und damit die für ihre Nutzung nötige Technik?

- Habe ich erhöhten Schutzbedarf, und wenn ja, wo fällt dieser an? Was ist dafür ausschlaggebend?

- Welche Bausteine treffen inhaltlich auf meinen Informationsverbund zu? Reichen bekannte Bausteine zur Modellierung aus, um alle für mich wesentlichen Sicherheitsthemen und Technikaspekte gut abzudecken?

- Gibt es Anforderungen eines zutreffenden Bausteins, deren Umsetzung ich für meine Umgebung als vollständig „entbehrlich“ einschätze? Was ist die Begründung dafür? Fällt das in der Anforderung adressierte Detailthema bei mir nicht an, oder gehe ich bewusst einen anderen Lösungsweg als den in der Anforderung als typisch empfohlenen?

- Was ist ein bewährter bzw. aus meiner Sicht geeigneter Weg, (Teil-)Anforderungen über gezielte Sicherheitsmaßnahmen umzusetzen?

Diejenigen, die in der Anwendung der Grundschutz-Methodik erfahrener sind, kommen schnell auf die Idee, einmal erarbeitete Antworten auf solche Fragen auf ähnliche Fälle zu übertragen, soweit dies passend ist. Solches Abgucken bei sich selbst ist gut und richtig. Warum das Rad jedes Mal bei der Sicherheitskonzeption oder bei deren analytischer Herleitung über Basis- und Standardanforderungen komplett neu erfinden? Die Grundschutz-Methodik lässt dies zu: Man kann z.B. Sicherheitsfragen zu Windows möglichst mit einheitlichen Vorkehrungen lösen. Damit wendet man dieselbe Grundkonzeption zur Windows-Sicherheit an, selbst wenn man Windows auf unterschiedlichen Geräten einsetzt, die wegen bestimmter Eigenheiten über verschiedene Verbundobjekte separat analysiert werden. Zumindest Windows-spezifische Stellungnahmen in den zugehörigen Grundschutz-Checks sind dann zu großen Teilen wie „Abschreiben bei sich selbst“.

Der einmal gewählte Standard-Lösungsweg wird gezielt genutzt, soweit im jeweiligen Fall sinnvoll. Es ist in jedem Fall die wichtige Prüfung und Entscheidung vorzunehmen, ob die Standardkonzeption 1:1 brauchbar ist.

Also: Abgucken, aber Mitdenken!

Wer dies beachtet, kann die Grundschutz-Methodik erfolgreich auch mit der Frage „Wie machen es andere?“ verknüpft anwenden.

Voraussetzung dafür, dass man diese Frage nicht umsonst stellt: Es gibt über das fiktive Kennenlern-Beispiel RECPLAST GmbH hinaus brauchbare Vorlagen, möglichst aus der Anwendungspraxis zur Methodik. Entsprechendes Material kann für den Einstieg in den Grundschutz sehr nützlich sein, doch auch für Fortgeschrittene mit Grundschutz-Erfahrung, die sich mit für sie neuen Fällen beschäftigen.

Tatsächlich gilt: Es gibt solches Material, und https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/it-grundschutz_node.html ist ein guter Einstiegslink. Darunter ergänzend zu BSI-Standards und Grundschutz-Kompendium zu findende Hilfsangebote sind unterschiedlich und verschieden nützlich.

Die nachfolgende, ohne Anspruch auf Vollständigkeit erfolgende Aufzählung soll neben einem Einstieg auch gezieltes Suchen erleichtern. Sie verbindet die Nennung und kurze Erläuterung verschiedener Materialien und Hilfsmittel mit Links zum schnellen Auffinden und mit Kommentierungen aus Praxissicht. Damit ist sie hoffentlich für den Grundschutz-Einstieg und auch für Fortgeschrittene nützlich.

- RECPLAST – Richtlinienbeispiele

Das RECPLAST-Beispiel wird vom BSI nicht nur dazu eingesetzt, um die methodischen Schritte anschaulicher zu erläutern. Unter dem oben angegebenen Link finden sich insbesondere auch Beispieldateien zu Regelungen auf Richtlinienebene, die gemäß Grundschutz-Methodik als Richtschnur für den Sicherheitsprozess immer da sein müssen.

Wer noch nie solche Richtlinien abgefasst hat, bekommt über die RECPLAST-Beispiele einen Eindruck, wie und mit welchem Detaillierungsgrad eine Richtlinie Begriffe, Strategie und Bewertungsmaßstäbe definiert, Aufgaben und Vorgehensweisen vorgibt und dazu Verantwortliche festlegt. Zugleich kann man für den Einstieg die Inhalte der Beispieldokumente als Gerüst nutzen, das man auf die eigene Umgebung anpasst. Oft ist damit eine erste Hürde der Art „wie schreibt man so etwas“ genommen.

Wer schon mit Richtlinien als Lenkungsdokumenten arbeitet, kann prüfen, ob alle in den Beispieldokumenten vorgeführten Punkte in der eigenen Umgebung schon geregelt sind. Es ist für Grundschutzkonformität nicht notwendig, eigene Richtliniendokumente und Formulierungen sklavisch an die Beispieltexte anzugleichen. Mindestens die vorgeführten Aspekte sollten jedoch auf Richtlinienebene und damit verbindlich verankert sein. Wichtig ist dabei insbesondere, dass für die Einhaltung der Richtlinieninhalte verantwortliche Rollen und Personen unmissverständlich geklärt werden. - RECPLAST – Beispiel Definition Schutzbedarfskategorien

Eine nachvollziehbare Schutzbedarfsfeststellung für Analyseobjekte sollte nicht als lästige Fleißaufgabe verstanden werden, die man nach Bauchgefühl ableistet. Es wird darüber nicht nur formal abgeklopft, ob und wo man detaillierte Risikoanalysen nach BSI-Standard 200-3 wegen erhöhten Bedarfs durchführen muss. BSI-Anforderungen und -Empfehlungen zu Design und Verhältnismäßigkeit beim Einsatz von Sicherheitsmaßnahmen stützen sich an vielen Stellen auf den Aspekt Schutzbedarf. Ein typisches Beispiel ist eine Platzierung von IT-Systemen mit unterschiedlichem Schutzbedarf in verschiedenen Netzsegmenten. Ein weiteres Beispiel ist die gezielte Kapselung und Isolierung von virtuellen Systemen mit unterschiedlichem Schutzbedarf während ihres gemeinsamen Betriebs auf demselben Virtualisierungsserver.

Eine derartige Denk- und Vorgehensweise erfordert treffsichere Einordnungen des Schutzbedarfs für die diversen Fälle von Informationen und IT in einer Umgebung. Praxisbewährte Hilfestellung bietet hier eine Entscheidungstabelle, die den verschiedenen Zuständigen dabei hilft, die Schutzbedarfsfeststellungen für ihre Assets nach einheitlichen Maßstäben vorzunehmen.

Ein Anschauungsbeispiel dazu wird unter dem RECPLAST-Link als Datei „Definition der Schutzbedarfskategorien“ gegeben.

Ob man das genauso über ein separates Vorgabedokument löst oder ein solches Bewertungsschema zusammen mit anderen Aspekten zur Einstufung von Risiken und notwendigem Schutz regelt, spielt keine Rolle. In beiden Fällen kann man eine eigene Festlegung nach diesem Vorbild treffen, ergänzen oder anpassen.

„Abgucken, aber Mitdenken“ an dieser Stelle:

Es müssen für die jeweilige Umgebung relevante Aspekte genannt werden (siehe erste Spalte der RECPLAST-Beispieltabelle). Es ist notwendig, die Beschreibung möglicher Schäden so zu formulieren (siehe zweite Spalte), dass aus eigener Sicht heraus verständlich und plausibel wird, inwiefern dies zu einem Mehr oder Weniger an Schutz führt.

Das RECPLAST-Beispieldokument führt zudem zwei weitere wichtige Punkte vor: a) Die angemessene Gestaltung von Schutzmaßnahmen folgt später, bei der Bestimmung des Schutzbedarfs heißt die Aufgabe „Bestimmung eines plausibel möglichen Schadensausmaßes“. b) Das Dokument, in dem diese Festlegungen erfolgen, muss deren Anwendung formal verbindlich machen. - Checklisten zum IT-Grundschutz-Kompendium

Diese sind ausgehend von https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/IT-Grundschutz-Kompendium/it-grundschutz-kompendium_node.html unter „Weiterführende Informationen“ zu finden. Das ist bei genauer Betrachtung ein bisschen irreführend und kann das schnelle Auffinden per Durchklicken der Grundschutzseiten erschweren:

In einer solchen Liste werden die Anforderungen je Baustein des Grundschutzkompendiums nach Absätzen getrennt tabellarisch gelistet. Man kann so Punkt für Punkt notieren, wo man bezüglich der Umsetzung einer Anforderung steht, und entweder Entbehrlichkeitsbegründungen festhalten oder festlegen, wann und unter wessen Verantwortung man eine Umsetzungsmaßnahme vorsieht. Zunächst zerlegen die Checklisten das Kompendium lediglich nach Bausteinen und fokussieren den einzelnen Baustein dabei auf die Anforderungstexte. Die weiterführenden Informationen generiert man dann selber, indem man den eigenen Status und die weiteren Absichten und Begründungen zum Umgang mit offenen Punkten festhält.

Obwohl die unausgefüllten Checklisten keine neuen Informationen zu den Kompendium-Inhalten bieten, sind sie dennoch ein nützliches Hilfsmittel. Man hat ohne eigenen Vorbereitungsaufwand unmittelbar die Möglichkeit, sofort im Kontext der Anforderungstextstellen den eigenen Status etc. zu notieren. Dieser Komfort ist selbst dann nicht unbedingt gegeben, wenn man die finalisierten Grundschutz-Check-Stellungnahmen Tool-basiert dokumentiert und daraus Analyseberichte generieren kann. Je nach Tool muss man zur Sichtung der Anforderungstexte bzw. der eigenen Stellungnahmen zwischen verschiedenen Sichten oder Fenstern umschalten.

Die Checklisten-Form als Excel-Tabellen ist so gut nutzbar für erste systematische Sammlung zum eigenen Stand und zu „Baustellen“, etwa Stichworte, Fundorte und Titel maßgeblicher Referenzdokumente etc. Bei Befragungen oder Auswertung von Dokumentation kann man den jeweiligen Anforderungspunkt zeigen bzw. lesen und sofort daneben notieren, was als Grundlage zur ausformulierten Stellungnahme erkannt wird.

Einschätzung aus Erfahrung: Für komplette Grundschutz-Check-Stellungnahmen eignen sich die Checklisten-Tabellen nur bedingt, am ehesten zum Vorformulieren. Ausführlicher erläuternde Stellungnahmen brauchen Formatierung wie Aufzählungen, Leerzeilen zur Trennung von Aussagen und weiterführenden Dokumenten-Referenzierungen. Andernfalls wirken die Stellungnahmen beim Nachlesen oder bei aktualisierender Revision zu unübersichtlich. Hier wird Excel schnell unhandlich, da für derartige formatierte Textverarbeitung nicht gedacht. Im dümmsten Fall werden Texte je nach Spaltenbreite gar nicht vollständig, d.h. mit allen Zeilen angezeigt. - WIBA-Dokumente, insbesondere Checklisten

Unter https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/WIBA/Weg_in_die_Basis_Absicherung_WiBA_node.html finden sich Hilfsmittel, die aus einem Projekt „Weg in die Basis-Absicherung“ hervorgegangen sind. Ein Einstieg unter Konzentration auf Basis-Anforderungen soll erleichtert werden.

Zu diesem Zweck werden wieder Checklisten zur Verfügung gestellt. Die gewählte Form ist dabei grundlegend anders als bei den zuvor erläuterten Checklisten zum Grundschutz-Kompendium: Die WIBA-Checklisten sind als Ja/Nein-Fragensammlungen erstellt. Die gewählte Frageform erleichtert eine erste Selbsteinschätzung und die Handhabung der Checklisten.

Wo man sich selbst kein klares „Ja“ bestätigen kann, hat man eine potentielle grundlegende Lücke im Grundschutz identifiziert. Es geht schließlich um Kernpunkte aus Basisanforderungen. Für die Planung der Abarbeitung solcher Lücken im Basisschutz wird auch Hilfestellung gegeben: Checklisten-Fragen werden mit einer Einordnung des Umsetzungsaufwands ergänzt, auf einer Skala von 1 = „Quick Wins“ bis 4 = „aufwändig, oft mit längerfristiger Umsetzungszeit verbunden“.

Eine Mapping-Tabelle stellt ergänzend den Bezug zu den Bausteinen und Basisanforderungen her, aus denen die WIBA-Fragen abgeleitet wurden.Mindestens für eine erste Gap-Analyse des grundlegenden Handlungsbedarfs kann die WIBA-Auswahl in Frageform nützlich sein. Das gilt nicht nur für Umgebungen im Bereich Kommunen, auf deren Unterstützung das WIBA-Projekt fokussiert gewesen ist: Kaum eine Institution wird völlig auf bestimmte Formen von in Kommunen vorkommenden IT-Arbeitsplätzen verzichten können, nämlich solchen, die für Büro- und Verwaltungstätigkeiten genutzt werden.

- Umsetzungshinweise zu Grundschutz-Bausteinen

Kompendiums-Bausteine mit ihren Anforderungstexten sind bewusst kompakt gehalten, um ein übersichtliches Arbeitsmittel zu bieten. Man soll die Anforderungen analytisch abarbeiten können, ohne dass der einzelne Baustein bereits erschlagend wirkt.

Auch Anforderungstexte sind an vielen Stellen so angelegt, dass sie Auslegungsspielraum für den Umgang mit ihren Inhalten lassen. Ziel und damit gegebener Vorteil: Derselbe Bausteintext zu einem Thema kann in verschiedenen Umgebungen verwendet werden, ohne zu sehr auf bestimmte Szenarien zugeschnitten zu sein, die nicht immer zutreffen. Nachteil für den Einstieg in den Grundschutz oder in ein Baustein-Thema: Die Entscheidungen zum „Wie“ der Anforderungsumsetzung muss man verstärkt selbst treffen und damit den eingeräumten Gestaltungsspielraum auch ausfüllen.

Für verschiedene Bausteine wird vertiefende Hilfestellung zur Maßnahmenfestlegung über https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/IT-Grundschutz-Kompendium/Umsetzungshinweise/umsetzungshinweise_node.html geboten. Auch oder gerade hier gilt die Devise des Mitdenkens beim Abgucken:

Die Umsetzungshinweise gehören ausdrücklich nicht zum Grundschutz-Kompendium, sind also nicht so verpflichtend zu berücksichtigen, wenn man mit eigenen Sicherheitskonzepten und Vorgaben grundschutzkonform sein will. Man kann eigene Ideen zur Erfüllung von Bausteinanforderungen mit Empfehlungen und Vorschlägen aus Umsetzungshinweisen kombinieren. Hauptsache ist die in einem Grundschutz-Check per Stellungnahmen plausibel darstellbare Erfüllung einer Kompendiums-Anforderung, die man als maßgeblich, d.h. nicht „entbehrlich“ erkannt hat.

Gerade bei techniknahen Bausteinen ist zudem der Stand der Edition (Jahreszahl) zu beachten, auf den sich zur Hand genommene Umsetzungshinweise beziehen. Technischer Fortschritt ist in der Praxis über neue Hersteller- oder Dienstleisterangebote oft schneller gegeben, als dass er in mit Qualitätssicherung und Community-Kommentierung gepflegten BSI-Dokumenten stets zeitnah berücksichtigt werden könnte. Fallweise kann man mit neuesten technischen Möglichkeiten bisher in Umsetzungshinweisen Vorgesehenes auf anderem Weg eleganter, aufwandsoptimiert oder wirksamer erreichen. Dann kann man diesen Weg zur Anforderungserfüllung auch gehen und dabei den Vorgaben des Kompendiums entsprechen. Es reicht, wenn man in der Lage ist, sich selbst oder etwa einem Prüfer, Auditor usw. plausibel zu erläutern, dass die gewählte modernere Alternative zum Umsetzungshinweis gleichwertig oder sogar besser die korrespondierende Baustein-Anforderung erfüllt.

- Hilfsmittel vom BSI zu einzelnen Technikthemen

Das BSI bzw. z. B. das BSI zusammen mit der Allianz für Cybersicherheit veröffentlichen über verschiedene Einstiegsseiten detailliertere Dokumente zum sicheren Umgang mit IT, Dienstleister-Angeboten usw. Solche Quellen kann man hinzuziehen, um sich in ein solches Thema einzuarbeiten. Mit diesem Know-how lassen sich dann zielgerichtet konkrete Maßnahmen zum Umgang mit zugehörigen Bausteininhalten aus dem Grundschutzkompendium festlegen. Dies gilt für die Maßnahmenwahl und für die praktische Umsetzung bis hin zu Feinkonfiguration und zugehörigen betriebsrelevanten Festlegungen. Allerdings muss man entsprechende themenspezifische Unterlagen erst finden, wenn man sich mit einem entsprechenden Grundschutzbaustein beschäftigen will.

Klickt man jedoch den oben angegebenen Pfad zu den RECPLAST-Unterlagen schrittweise durch, ausgehend von der Themenseite „IT-Grundschutz“, lässt sich auf

nicht nur der Sprung zur RECPLAST-Hilfsmitteldateienseite vollziehen.

Ein bisschen wie einen Zufallsfund entdeckt man dort auch ein paar Hilfsdokumente zu techniknahen Themen. Im jeweiligen Dokument wird ein Bezug zu einem Arbeitsschritt nach Grundschutz-Methodik, z. B. Modellierung, oder zu konkreten Kompendiums-Anforderungen genannt.

Schaut man sich die Inhalte der bisher dort abgelegten Dateien an, fällt es ansonsten etwas schwer, eine Systematik zu erkennen, nach der sich eine Ablage an dieser Stelle vermuten lässt. Gezieltes Suchen nach einem Dokumententyp oder Kennzeichnung im Namen wird da nicht zu Treffern führen. Auch ist nicht ersichtlich, ob oder wann es weitere Dokumente dieser Art und auf diesem Detaillierungsgrad an dieser Stelle geben wird.

Da hilft nur: Bei Einstieg in die Beschäftigung mit einem Kompendiums-Baustein mal routinemäßig nachschauen, ob zwischenzeitlich unter dem genannten Link zur Seite „Hilfsmittel vom BSI“ etwas Passendes bereitgestellt wurde.

- Hilfsmittel von (Grundschutz-)Anwendern – Benutzerdefinierte Bausteine

Es gibt nicht nur als „Hilfsmittel vom BSI“ eingeordnete Angebote zur Unterstützung bei der Arbeit mit Grundschutz-Methodik und Grundschutz-Kompendium. Unter der Bezeichnung „Hilfsmittel von Anwendern“, also gewissermaßen als Beiträge aus der Community der Grundschutz-Nutzenden, wird über die Website des BSI im Themenbereich IT-Grundschutz ebenfalls veröffentlicht:

Auch hier sollte man, ähnlich der zuvor genannten Seite „Hilfsmittel vom BSI“ routinemäßig vorbeischauen, wenn man sich mit einem Thema unter Sicherheitsgesichtspunkten erstmals beschäftigt. Dies gilt für Themen, Anwendungsformen, Komponententypen usw., die bislang noch nicht über spezifische Bausteine im Kompendium abgedeckt sind.

Der größte Teil der Community-Beiträge sind die dort angebotenen benutzerdefinierten Bausteine, unter https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/Hilfsmittel_und_Anwenderbeitraege/Hilfsmittel_von_Anwendern/Benutzerdefinierte-Bausteine/benutzerdefinierte-bausteine_node.html.

Derartige Veröffentlichungen folgen dem standardisierten Aufbau von Kompendiums-Bausteinen. Der Wiedererkennungswert in der Struktur macht es leicht, sich damit zu beschäftigen, was eine Institution, aus deren Praxis ein solches Dokument stammt, als themenspezifisch relevante Sicherheitsanforderungen ansieht. Da hat sich jemand aus konkretem Bedarf heraus technisches Wissen angeeignet, um darauf aufbauend spezifische Gefährdungslagen, Angriffsszenarien und passende Gegenmaßnahmen zu betrachten.

Vorteil: So gelingt der Einstieg in das Thema unter Sicherheitsgesichtspunkten leichter, als wenn man bei null anfängt. Allerdings ist auch hier das Prinzip „Abgucken, aber Mitdenken!“ wichtig:

Das BSI überprüft benutzerdefinierte Bausteine nicht inhaltlich, die Bausteine werden in der Regel nicht im IT-Grundschutz-Kompendium veröffentlicht.

Hinweise für typische „Vorarbeiten“ (Rahmenregelungen auf Richtlinienebene, Kriterien für Produktauswahlen, …) lassen sich am ehesten unmittelbar übernehmen, evtl. noch mit eigenen Ergänzungen.

Schon bei der Einordnung, was zum Basisschutz gehört, kann man durchaus zu anderen Ergebnissen kommen als die Urheber des benutzerdefinierten Bausteins aus der Community. Was diese als Standard und „SOLLTE“ spezifiziert haben, kann aus Sicht der eigenen Situation und Gefährdungslage so wichtig erscheinen, dass man sich ohne Vorlage selber für „Basisschutz“ und verbindliches „MUSS“ entscheiden würde. Dann sollte man das auch so handhaben.

Auch wichtig: Die unter „Hilfsmittel von Anwendern“ zu findenden benutzerdefinierten Bausteine sind freiwillig bereitgestellt worden. Sie unterliegen keiner Pflicht zur Revision und Aktualisierung, das BSI stellt lediglich die Plattform zum Download. So liegt zumindest die Verantwortung für das Thema Vollständigkeit und Stimmigkeit der Anforderungen gemessen am aktuellen Stand der Technik bei einem selbst, wenn eine solche Vorlage verwendet wird.

Trotz dieser Notwendigkeiten beim kritischen Umgang mit benutzerdefinierten Bausteinen, die aus Fremdumgebungen entstanden sind, können diese als Vorlage in verschiedener Weise nützlich sein. Mindestens für den Einstieg in Begrifflichkeiten und Spezifika der betrachteten Technik erhält man Ansatzpunkte und Suchbegriffe. Gezielte Recherchen zu Produktunterlagen, Sicherheitshinweisen von Herstellern oder anderen Informationsquellen fallen leichter. Man kann den benutzerdefinierten Baustein nach kritischer Prüfung entweder wie vorgefunden weiterverwenden oder eine eigene Version daraus ableiten. Eine darüber erfolgende Analyse in Form eines Grundschutz-Checks hebt die Notwendigkeit einer Risikoanalyse „mangels Kompendium-Bausteins“ möglicherweise nicht auf. Eine solche Risikoanalyse kann allerdings deutlich knackiger und übersichtlicher sein, wenn man die über den benutzerdefinierten Baustein bestimmten konkreten Sicherheitsmaßnahmen als Basis- und Standardschutz voraussetzt.

- Grundschutz-Profile

Die Idee von Grundschutz-Arbeitshilfen nach dem Prinzip „aus der Praxis für die Praxis“ lässt sich über punktuelle Hilfen wie WIBA-Fragebögen oder benutzerdefinierte Bausteine hinaus ausweiten. Der vom BSI hinsichtlich Vorgehensweise und Wiedererkennungswert unterstützte Ansatz heißt Grundschutz-Profil.

Unternehmen oder Behörden können einheitlich aufgebaute IT-Grundschutz-Profile für bestimmte Anwendungsfälle anfertigen und über https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/IT-Grundschutz-Profile/Profile/itgrundschutzProfile_Profile_node.html zur Verfügung stellen.

Die Beschreibung der einheitlichen Struktur stammt vom BSI selbst. Sie wird als Anleitung inklusive kleiner Beispiele bereitgestellt, siehe https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/IT-Grundschutz-Profile/Anleitung/anleitung_node.html.

Die Struktur ermöglicht es, Hinweise zum Umgang mit dem konkreten Anwendungsfall entlang dem gesamten Vorgehen nach Grundschutz-Methodik zu geben. Die Kapitelstruktur umfasst insbesondere die Festlegung des Geltungsbereichs und Informationsverbunds, die strukturanalyseartige Referenzarchitektur, Anforderungen und umzusetzende Maßnahmen sowie die Restrisikobetrachtung/Risikobehandlung. Kapitel wie Anwendungshinweise, unterstützende Informationen und Anhang geben die Möglichkeit, die Nutzung eines Profils für Analysen zu erleichtern und ergänzende hilfreiche Quellen auszuschöpfen.

Erste Grundkenntnisse zum praktischen Einsatz der Grundschutz-Methodik sollten vorhanden sein, um ein Grundschutzprofil optimal als Hilfestellung nutzen zu können. Dies gilt unter anderem wegen der Freiheitsgrade bei der Gestaltung der Inhalte. Umfang und Detaillierungsgrad der Inhalte verschiedener Kapitel der standardisierten Struktur variieren in den verschiedenen Exemplaren. Wer ein Grundschutzprofil erstellt, entscheidet selbst, was als Hinweise, Tipps usw. im konkreten Fall als wertvoll angesehen wird.

Verfügt man über entsprechende erste Erfahrung bei der Anwendung der BSI-Standards 200-2 und 200-3, lohnt sich jedoch ein Stöbern in solchen Beiträgen aus der Grundschutz-Community. Teilweise ist das BSI auch selber (einer der) Herausgeber eines solchen Dokuments.

In vielen Fällen entstand ein Grundschutzprofil unter Beteiligung eines Branchenverbands o.ä. spezifischer Quelle. Hinweis dazu: Ein Blick in ein solches Profil zu einem in der eigenen Umgebung abzusichernden Thema lohnt oft auch dann, wenn man „branchenfremd“ ist. Die Schnittmenge mit der eigenen Situation wird nie leer sein; mindestens erste wertvolle Anhaltspunkte und Tipps kann man meist mitnehmen, nötigenfalls durch Verallgemeinerung oder Übertragung auf Ähnliches. Siehe oben: Mitdenken macht eine Vorlage erst optimal wertvoll.