Betrachtet man aber Teilaspekte sowie (Hilfen für) strukturierte Prüfung und Nachweise, die sich zunächst an Betreiber von Kritis-Umgebungen richten, so kann „jeder“ etwas für den Umgang mit aus seiner Sicht „kritischen IT-Lösungen“ davon mitnehmen. In diesem Sinne beleuchtet der vorliegende Artikel das Thema – eine vielleicht etwas ungewöhnliche Betrachtungsweise, aber ein Versuch zu zeigen, dass IT-SiG und zugehörige Umsetzungshilfen für die Praxis wertvoller sind, als man vielleicht zunächst denkt.

IT-Sicherheitsgesetz – ein paar Fakten als Einstieg

Das IT-Sicherheitsgesetz vom 17. Juli 2015 umfasst Änderungen zu verschiedenen Gesetzen, um damit wichtigem Sicherheitsbedarf erhöhten Nachdruck zu verleihen.

Betreibern von Web-Angeboten (z.B.: Online-Shops oder ähnliche „E-Business-Präsenzen“) wird abverlangt, erhöhte Anforderungen an den Schutz der Kundendaten und der verwendeten Systeme zu erfüllen. Telekommunikationsunternehmen wird gezielt die Pflicht auferlegt, Sicherheitsmaßnahmen nicht nur zum Schutz personenbezogener Daten, sondern auch zur Vermeidung unerlaubter Zugriffe auf die von ihnen betriebenen Infrastrukturen zu treffen. Darüber hinaus werden verstärkte Meldepflichten von Telekommunikationsunternehmen gegenüber den Kunden sowie gegenüber der Bundesnetzagentur eingeführt.

Des Weiteren sieht das IT-SiG umfangreiche Änderungen des BSI-Gesetzes von 2009 vor.

Insbesondere werden Betreiber kritischer Infrastrukturen im Sinne des Gesetzes verpflichtet, „angemessene organisatorische und technische Vorkehrungen zur Vermeidung von Störungen der Verfügbarkeit, Integrität, Authentizität und Vertraulichkeit ihrer informationstechnischen Systeme, Komponenten oder Prozesse zu treffen, die für die Funktionsfähigkeit der von ihnen betriebenen kritischen Infrastrukturen maßgeblich sind.“

Maßnahmen der geforderten Art und Angemessenheit muss der Betreiber einer kritischen Infrastruktur spätestens zwei Jahre nach Inkrafttreten einer Rechtsverordnung treffen, über deren Festlegungen diese Infrastruktur als „kritisch“ im Sinne des IT-SiG/ der entsprechenden Änderungen des BSI-Gesetzes anzusehen ist. Die in 2016 verabschiedete erste Version der entsprechenden „Verordnung zur Bestimmung Kritischer Infrastrukturen nach dem BSI-Gesetz“ (BSI-Kritis-Verordnung“, BSI-KritisV) nennt entsprechende Kriterien und Schwellwerte für Einrichtungen der Sektoren Energie, Wasser, Ernährung sowie Informationstechnik und Telekommunikation.

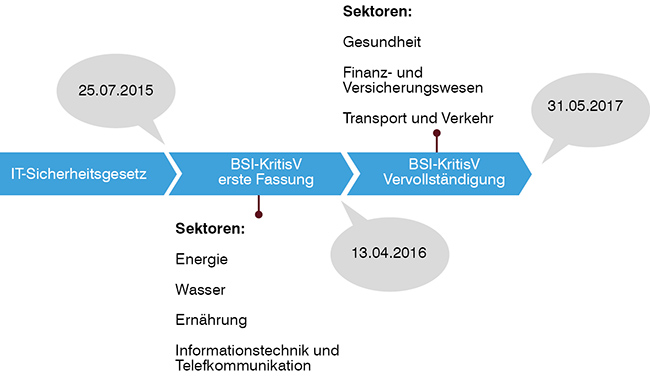

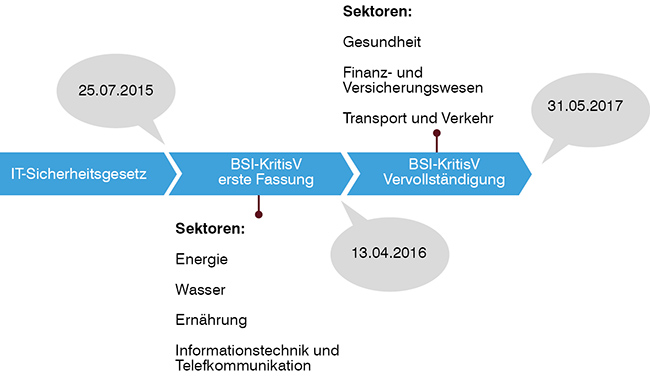

Im Mai 2017 wurde nun die „Erste Verordnung zur Änderung der BSI-Kritis-Verordnung“ verabschiedet. Diese ist inhaltlich der „2. Teil der Festlegung von Kriterien zur Identifikation kritischer Infrastrukturen“, jetzt für die Sektoren Gesundheit, Finanz- und Versicherungswesen sowie Transport und Verkehr. (siehe Abbildung 1)

Abbildung 1: „Startpunkte“ IT-SiG / Kritis-Verordnung zur Identifikation kritischer Infrastrukturen

Der Betreiber einer so durch Schwellwertüberschreitung identifizierbaren Kritischen Infrastruktur (eigentlich genauer: einer entsprechenden typischen Anlage wie in der Kritis-Verordnung je nach Sektor benannt) hat gemäß den Inhalten des IT-SiG unter anderem mindestens alle zwei Jahre das geforderte Ergreifen angemessener störungsvermeidender organisatorischer und technischer Vorkehrungen gegenüber dem Bundesamt für Sicherheit in der Informationstechnik (BSI) nachzuweisen. Der Nachweis wird geführt über (Dokumentation zu) Sicherheitsaudits, Prüfungen oder Zertifizierungen.

Dies bedeutet gemäß entsprechender Fristenregelung im IT-SiG in der Praxis: Gemessen ab dem Erscheinen der Fassung der Kritis-Verordnung, der die eigene Anlage „sektorentechnisch“ zuzuordnen ist, hat man ca. 2 Jahre Zeit, um festzustellen, dass man eine Anlage mit Größenordnung / Bedeutung „für das Gemeinwesen“ betreibt, deretwegen man als Kritis-Umgebung einzustufen ist, Maßnahmen zur Ausfallsicherheit der zugehörigen „kritischen Dienstleistung“ und Vorkehrungen und interne Regelungen für Vorfallerkennung und Einhaltung von Meldepflichten nötigenfalls zu schärfen bzw. zu ergänzen, entsprechende Dokumentation zu ergänzen bzw. aufzubauen und eine zugehörige Prüfung zu durchlaufen, so dass man einen Version 1.0 eines nach IT-SiG vorzulegenden Nachweises vorlegen kann.

Hier ein erster dringender Hinweis für die Praxis – zwei Jahre sind schnell um, angesichts des Katalogs an Pflichtthemen, der abzudecken ist! Potenzielle Kandidaten sollten keine Zeit verlieren, ihren Kritis-Status zu verifizieren. Hat man entsprechende Gewissheit, sollte man sich unverzüglich (!) entsprechend über Pflichten kundig machen und aktiv werden, am besten in Projektform, um ausreichend Ressourcen und Tempo sicherzustellen. Selbst wenn man glaubt, maßnahmentechnisch mit Blick auf Störungsvermeidung und -behandlung gut dazustehen, ist da immer noch die Dokumentenlage und die durchzuführende Prüfung als Arbeitspunkt – und bei allen im Weiteren beleuchteten Freiheitsgraden zur Wahl der Schwerpunkte und der Strategie des „Konzentrierens auf im Sinne der Kritikalität Wesentliches“ sind Mindest-Themenfelder von Tagesgeschäft bis zu Sonderfallbetrachtung zu „Business Continuity“ mit Blick auf die kritische Anlage und die damit erbrachte kritische Dienstleistung schon dokumentationstechnisch keine Kleinigkeit. Die Praxiserfahrung des Autors des vorliegenden Artikels mit Dokumentation zu derartigen Themen lässt erwarten, dass in jedem Fall Arbeit ansteht, die sich nicht „nebenbei“ innerhalb von zwei Jahren erledigt.

IT-SiG-Anwendung in der Praxis – Denk- und Arbeitshilfen für jedermann

Nun gibt es ausführlichere Informationen zum IT-Sicherheitsgesetz samt Kritis-Verordnung. Wer einen direkten Einstieg sucht, kann etwa die Startseite der Web-Präsenz des Bundesamtes für Sicherheit in der Informationstechnik (BSI) besuchen und findet dort direkten Zugang zu erläuternden Texten (Broschüren, FAQs, sowie Weiterleitungen zu weiteren Informationen). Wer bereits festgestellt hat, dass er unmittelbar betroffen ist bzw. zumindest innerhalb der fraglichen Branche eine Größenordnung hat, dass er Betreiber einer kritischen Infrastruktur sein könnte, wird sich mit solchen Informationen bereits beschäftigt haben bzw. dies gerade tun.

Warum also (noch) ein Artikel, der auf das IT-SiG und die Kritis-Verordnung hinweist? Außerdem ist das doch nur ein Thema für ein Fachblatt, das sich gezielt an Umgebungen entsprechender Größe richtet?

Nein!

Sollte eine betrachtete Infrastruktur gemäß BSI-KritisV nicht sofort als Kritische Infrastruktur im Sinne des IT-SiG zu betrachten sein, aber einem maßgeblichen Schwellwert zumindest nahekommen, ist es natürlich sinnvoll, sich bereits jetzt gezielt an den Kritis-Anforderungen zu orientieren.

Insbesondere bei anstehenden größeren Veränderungen im Bereich IT-Ausstattung bzw. IT-Infrastruktur kann man hier ohne erschreckenden Mehraufwand im Rahmen von Planung und Entscheidungsfindung zumindest die Weichen stellen, um nicht später „im laufenden Betrieb“ unter Zeitdruck bei Lösungsdetails oder Dokumentation nachlegen zu müssen. Wer möchte schon „Opfer des eigenen Erfolgs“ werden, wenn er durch Wachstum später „Kritis-Größenordnung“ erreicht?

Auch für kleine bis mittlere Umgebungen ohne realistische Prognose zum zukünftigen Wachstum in Richtung „Kritis-Bedeutung“ bieten IT-SiG zusammen mit dem Kritis-Thema Denkhilfen, die man nicht übersehen sollte – man muss nur das Stichwort „kritisch“ sinnvoll auf die eigene Situation anwenden. Kann man sich wirklich allein auf die erfolgreiche Umsetzung des IT-SiG durch Versorger und Dienstleister mit Kritis-Status stützen, deren Leistungen man dann in Anspruch nimmt?

Die tägliche Praxis zeigt doch: Niemand ist in der Lage, eine Garantie für absolute Ausfallsicherheit zu geben – und dann? Wenn man in so einer Situation kalt erwischt wird, kann das fatal sein.

Wie groß ist also die eigene Abhängigkeit von im Normalfall als „gegeben“ betrachteten Fremdleistungen, unmittelbar bei Ausfällen bzw. mit Blick auf Folgeschäden, wenn es situationsbedingt trotz aller Anstrengungen der „großen Versorger und Dienstleister“ nicht bei einer kurzen Störung bleibt?

Wer sich anschaut, was nach IT-SiG und Kritis-Verordnung getan werden soll, und dies auf seine eigene Situation „übersetzt“, bekommt in jedem Fall (Denk-)Hilfen für die eigene Praxis.

- Im Weiteren erwähnte Erläuterungs- und Hilfsdokumente mit Orientierungshilfen für den Umgang mit Inhalten des IT-Sicherheitsgesetzes enthalten Themenlisten (abzudeckende Themengebiete, konkrete Themen der technischen Informationssicherheit). Solche Listen kann man auch als „nicht-Kritis“-Umgebung nutzen, etwa um Schwerpunkte oder Struktur für eigene interne Prüfungen oder Anforderungspunkte zu größeren Planungen abzuleiten.

- Grundlegende Ansatzpunkte und zugehörige Hilfen im Sinne branchenspezifischer Schwerpunktsetzungen und -Maßnahmenwahl nach „Stand der Technik“ können auch von nicht-Kritis-Umgebungen als Vergleichsmöglichkeit und Ideenquelle verwendet werden. Das IT-SiG erlaubt und motiviert dabei „branchenspezifische“ Eigeninitiative.Wenn sich „Insider“ zusammenfinden, ihr spezielles Verständnis ihrer Branche und Techniknutzung sowie Anekdotenwissen aus dem „eigenen Alltag“ zusammenwerfen, ist dies eine große Chance. Kleinere Unternehmen einer Branche haben oft gar nicht die Kapazitäten, um eine solche (Selbst-)Analyse strukturiert und umfassend anzugehen. Getrieben durch IT-SiG und Kritis-Verordnung kann über Ergebnisdokumente, die sich zunächst an Betreiber von Infrastrukturen wenden, die Dienstleistungen mit kritischer Größenordnung bei Ausfällen stützen, ein wertvoller brancheninterner Wissenstransfer zustande kommen.

- Der Ansatz einer Fokussierung auf „Kritisches“ kann für jede Umgebungsgröße geschickt auf die eigene Situation übertragen werden. Insbesondere bei eigenen Überlegungen, wo und inwieweit besonderer Aufwand sinnvoll nach „Stand der Technik“ aussehen kann, erhält man (Argumentations-)Hilfe dafür, sich bei solchem erhöhtem Aufwand auf die wesentlichen Teile der eigenen Infrastruktur und IT-Ausstattung zu konzentrieren – man ersetze „kritische Dienstleistung“ in den entsprechenden Texten vom BSI oder in Branchendokumenten durch „im eigenen Hause Verfügbarkeitskritisches“. Dafür muss man dann im Sinne von „was passiert, wenn dies länger nicht zur Verfügung steht, wann wird ein solcher Zustand kritisch und warum“ denken.Versetzt man sich dabei versuchsweise in die Lage des Betreibers der Infrastruktur für eine kritische Versorgungsleistung, nur eben jetzt mit Blick auf die eigene Infrastruktur, fallen einem Fragestellungen und Szenarien ein, die man evtl. sonst übersehen hätte – und die doch im eigenen, kleineren Rahmen auch eine wichtige Rolle spielen können.

Natürlich kann und soll die nachfolgend punktuelle Beleuchtung von Arbeitspunkten und zugehörigen vorhandenen oder absehbaren Hilfsdokumenten einem Kritis-Betreiber, der am Anfang der notwendigen Aktivitäten steht, ein paar „Lesehilfen“ und erste Eindrücke bieten und so eine Einstiegshilfe sein. Die Wahl der im Folgenden beleuchteten Aspekte, Interpretationen und Denkanstöße ist aber bewusst so getroffen, dass es einer beliebigen „Organisation“ möglich sein soll, davon Nützliches mitzunehmen.

Also hier nun der Versuch eines auszugsweisen Blicks aus der Erfahrung und Praxis eines Umgangs mit „Kritikalität“ und für die Praxis verschiedener Umgebungsgrößen, anstelle einer „vollständigen Abhandlung der Pflichten in Kritis-Umgebungen“.

Unmittelbar betroffen vom IT-SiG sind natürlich Betreiber von Infrastrukturen, die im Sinne der erwähnten Kritis-Verordnung als „kritisch“ einzustufen sind. Diese haben nicht zuletzt gemäß Inhalten des IT-SiG besondere Nachweis- und Meldepflichten mit Blick auf (die Vermeidung) von Störungen.

Der Betreiber einer so identifizierbaren kritischen Infrastruktur hat gemäß den Inhalten des IT-SiG insbesondere mindestens alle zwei Jahre den Nachweis zu erbringen, dass er wie gefordert in angemessener Weise störungsvermeidende organisatorische und technische Vorkehrungen getroffen hat. Der Nachweis ist gegenüber dem Bundesamt für Sicherheit in der Informationstechnik (BSI) zu führen, das auf dieser Basis nötigenfalls Verbesserungen fordern kann.

Das ist ja nun kein neuer Gedanke: Störungen vermeiden bzw. frühzeitig erkennen und prompt melden und darauf reagieren, hierzu Vorkehrungen treffen und diese – auf Grundlage entsprechender Dokumentation und Prüfung der praktischen Umsetzung – nachweisen. Auch die formalen Details wie „Durchführung einer Prüfung, Erstellung eines Prüfberichts, Vorlage bei einer abschließend prüfenden Stelle“ – im Wirkbereich des IT-SiG: dem BSI – erkennt manch einer aus Revisionsvorgängen oder Zertifizierungen wieder.

Ein paar erste Überraschungen warten aber doch bei der Beschäftigung mit dem IT-SiG. Man kann sich z.B. ein entsprechendes Erläuterungsdokument des BSI, die „Orientierungshilfe zu Nachweisen gemäß § 8a (3) BSIG“, anschauen. Als interessanten Punkt stellt man darin fest: Es wird anders als oft üblich kein fester Prüfkatalog an Anforderungen im Detail oder eine verbindliche Liste von „Pflichtdokumenten“ angegeben, nach denen die Prüfung zu erfolgen hat, dass angemessene „störungsvermeidende Maßnahmen“ getroffen wurden.

Vielmehr werden verschiedene Wege zugelassen, strukturiert eine Selbstanalyse durchzuführen und nach entsprechender Maßnahmenwahl und Umsetzungen einen zugehörigen Nachweis zu führen und sich prüfen zu lassen:

- Es kann ein „BranchenSpezifischer Sicherheitsstandard“ (B3S) als Prüfbasis verwendet und angegeben werden. Solche branchenspezifischen Standards können von Betreibern kritischer Infrastrukturen oder ihren Fachverbänden selbst erarbeitet und dem BSI zur Eignungsprüfung vorgelegt werden. War eine solche Eignungsprüfung positiv, ist eine Prüfung und zugehörige Dokumentation entlang eines solchen Standards ein akzeptierter Ansatz und erspart einem die Erarbeitung und Abstimmung einer entsprechenden Prüfstruktur und Festlegung relevanter Themen als Vorbereitung.Wichtig und äußerst nützlich ist hier insbesondere der Branchenbezug solcher Hilfen, sobald sie zur Verfügung stehen.Allgemeine Kriterien- oder Anforderungskataloge haben in der Praxis den Nachteil, dass man sie auf die Besonderheiten der eigenen Umgebung „übersetzen“ muss. Spätestens da, wo man für sich selbst erhöhten Sicherheitsbedarf / erhöhtes Risiko festgestellt hat, muss man selbst entscheiden, wann gewählte Maßnahmen die besonderen Risiken vollständig und geeignet abdecken.Ein typischer Versuch hierzu in der Praxis ist, sich mit anderen in ähnlicher Lage zu vergleichen, z.B. eben Unternehmen aus der eigenen Branche. Ein branchenspezifischer Sicherheitsstandard nimmt dies ein Stück weit vorweg und ist dabei – Zielgruppe Anbieter „kritischer Dienstleistungen“ – angesichts des möglichen enormen Wirkbereichs schon auf erhöhten Bedarf an Vermeidung bzw. zügiger Entschärfung schädlicher Vorfälle ausgelegt.

Noch gibt es nur einen einzigen B3S, zu dem die Eignung vom BSI festgestellt wurde, zu einer Branche, die bereits Gegenstand der ersten Fassung der Kritis-Verordnung war (Branchenstandard IT-Sicherheit Wasser / Abwasser). Erste weitere B3S zu verschiedenen Branchen und Dienstleistungen/ Anlagen zu solchen Branchen sind aber in Arbeit (siehe z.B. entsprechende „Übersicht über Branchenspezifische Sicherheitsstandards (B3S)“ auf der Website des BSI).

- Vorhandene, ausreichend aktuelle Prüfungen zu anderen Prüfschwerpunkten („einschlägige Standards“) können in der Prüfung nach § 8a (3) BSI-G berücksichtigt werden.Beispielsweise ist eine ISO-27001-Zertifizierung eine solche mögliche Grundlage. Derartige Zertifizierungen können unmittelbar als Teil-Nachweis dienen, es muss nur sichergestellt werden, dass die „kritische Infrastruktur“ durch den Geltungsbereich der Zertifizierung vollständig abgedeckt ist. (Sofern dies nicht der Fall ist, muss die „Lücke“ separat in den Prüfplan zur „Kritis-Prüfung“ aufgenommen werden.)

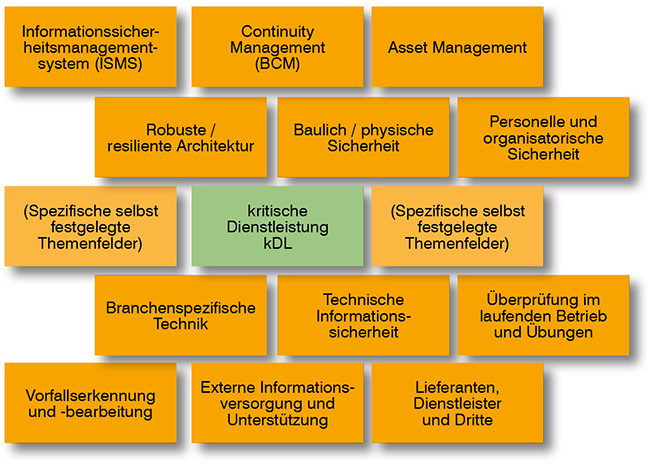

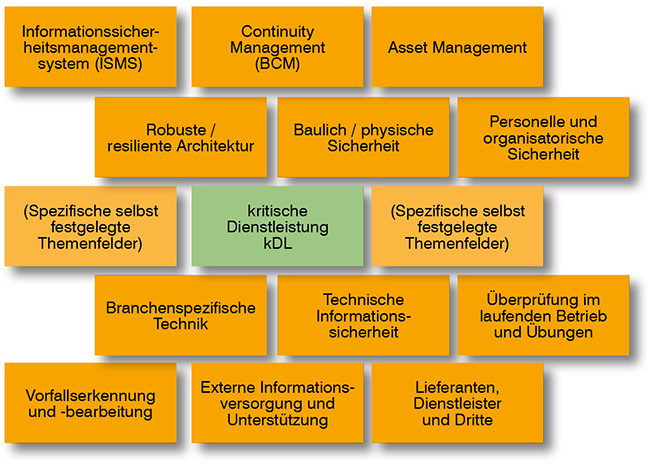

- Es werden keine Prüfthemen im Detail vorgegeben, sondern „Themenfelder“. Auch hier erfolgt ein klares Signal, dass die konkrete Situation und damit verbundene Risikolage, die sich aus der Art der über die betrachtete Infrastruktur erbrachten Dienstleistungen ergibt, im Fokus steht, kein „akademisch im Detail vollständiger, generischer Katalog“, der durchzukämpfen wäre: Für eine angemessene Prüfthemenliste im Detail wird wiederum auf einen branchenspezifischen B3S als mögliche Basis zur Orientierung verwiesen.Ist (noch) kein inhaltlich passender B3S verfügbar oder man hält die verfügbaren im eigenen Fall für nicht genau genug zutreffend, um die eigene Situation systematisch und ohne „Blindleistung“ anzugehen, kann man etwa die vom BSI herausgegebene „Orientierungshilfe zu Inhalten und Anforderungen an branchenspezifische Sicherheitsstandards (B3S) gemäß § 8a (2) BSIG“ (Orientierungshilfe B3S) heranziehen und für den eigenen Fall selbst eine Themenliste festlegen. Die Orientierungshilfe B3S nennt mindestens abzudeckende Themenfelder, denen man „eigene“ spezifische Themen hinzufügen kann, mit denen man sich in seiner Umgebung gezielt mit Blick auf Störungsrisiken und Maßnahmenfindung auseinandergesetzt hat. (siehe Abbildung 2)Bezüglich des geeigneten Detaillierungsgrads der Behandlung eines Themengebiets wird z.B. auf ISO-Standards verwiesen. Wer bereits erwogen oder begonnen hat, mit Hilfe der Inhalte solcher Standards vorzugehen, ist auf einem richtigen Weg auch im Sinne der IT-SiG-Umsetzung und kann damit fortfahren, bei Erscheinen dann ergänzend einen passenden B3S als zusätzliche Hilfe verwenden.

Abbildung 2: Themenfelder nach Orientierungshilfe B3S

Allgemein wird ein Detaillierungsgrad in Anlehnung an den in ISO-27002 ersichtlichen vorgesehen.

Bei Themen, die man für eine konkrete Infrastruktur als Schwerpunktthemen ansieht, wird auf entsprechend vertiefende ISO-Standards, technische Richtlinien u.Ä. verwiesen – der Detaillierungsgrad soll hier entsprechend der Wichtigkeit höher sein. Beispielhaft benannte, branchennahe vertiefende ISO-Standards sind ISO/IEC TR 27019 (Energiebranche) und ISO/IEC TR 27015 (Finanzdienstleistungen). Wer etwa danach vorgegangen ist und entsprechend dokumentiert hat, kann sich hierauf unmittelbar als Teil der Prüfbasis abstützen.

- Maßnahmenbereiche und „Stand der Technik“ werden als Basis für die Maßnahmenwahl genannt, statt allgemein verbindlich abzuarbeitender Detailkataloge an denkbaren Maßnahmen. Es werden im Anhang der B3S-Orientierungshilfe keine detaillierten Maßnahmenvorgaben als umfängliche und von jedem durchzuarbeitende kleinteilige Arbeitsliste, Prüf- oder Vorgabestruktur angegeben. Vielmehr wird im Anhang unter A3 „Technische Informationssicherheit“ eine Liste von Maßnahmenbereichen zur „technischen Informationssicherheit“ benannt, 10 unter „Informationssicherheit“, 12 unter „Ordnungsgemäßer IT-Betrieb mit Bezug zur Informationssicherheit“.Natürlich wird von einer Kritis-Umgebung erwartet, die IT-Ausstattung zu einer kritischen Dienstleistung/ der entsprechenden Anlage zu diesen Punkten so auszulegen und zu betreiben, dass mit Blick auf diese 22 Maßnahmenbereiche auch Überdurchschnittliches getan wird: Auch kleine Versäumnisse oder Lücken in der Wirksamkeit getroffener Maßnahmen können angesichts der vielen Nutznießer einer kritischen Dienstleistung schwere Folgen haben. Auch ist man aufgefordert, sich selbst gemäß Grundanforderung des IT-SiG über den „Stand der Technik“ zum jeweiligen Thema kundig zu machen. Man kann sich also nicht auf einer einmal getroffenen Maßnahmenwahl und -auslegung ungeprüft ausruhen.Die Konzentration auf 22 Maßnahmenbereiche als „Kern der Maßnahmenfindung“, je nach Anlagentyp und Sektor/ Art der Dienstleistung dann flexibel ergänzbar bzgl. Maßnahmen zu spezifisch zu beachtenden Themenbereichen, ist aber doch mal übersichtlich und eine klare Hilfe im Sinne einer „Konzentration auf das Wesentliche“. Was man als Input zum „Stand der Technik“ verwendet, kann man zudem je nach „Knackpunkten“ und Sektor gegebenenfalls „individuell“ bestimmen und die Schwerpunkte damit selbst entsprechend eigener Risikoeinschätzung wählen.

Insgesamt erkennt man den Ansatz, einen höheren Freiheitsgrad bzgl. Gestaltung des Nachweises und Setzung der Schwerpunkte von Maßnahmen im Sinne der Vermeidung von „Störungen“ zu geben und damit insbesondere zu ermöglichen, sich auf die konkrete Situation einer betrachteten Umgebung und deren „Knackpunkte“ zu konzentrieren.

Auch diese guten Ideen zur Vorgehensweise helfen aber nicht, wenn man sie nicht umsetzen kann. Kann also die Orientierungshilfe B3S doch nur für Kritis-Betreiber nützlich sein?

Gerade kleine und mittlere „Organisationen“ haben oft das Problem „eines unguten Gefühls“ zur eigenen Situation, aber eines Mangels an Ressourcen und eigenen Kenntnissen für eine baldige und umfassende Klärung und nötigenfalls Maßnahmenfindung zur Schließung bislang übersehener oder schleichend entstandener Lücken im Vergleich zum „Stand der Technik“ und zur heutigen (!) Bedeutung von (IT-)Ausstattung für Funktionieren und Handlungsfähigkeit der Umgebung. Wie kann man aber trotzdem feststellen, wo man dringend herangehen muss, nötigenfalls auch unter Hinzuziehung von Know-how und Kapazität Dritter? Wie kann man eine Reihenfolge in solche Aktivitäten bringen, dass das mit seiner Umgebungskenntnis zwingend einzubindende eigene Personal nicht überlastet wird?

Und hier schlummern Nutzungsmöglichkeiten etwa der Orientierungshilfe B3S oder auf ihrer Basis entstandener B3S-Veröffentlichungen auch für nicht Kritis-Umgebungen.

- Themengebiete gemäß Orientierungshilfe B3S für GAP-Analysen oder Priorisierung kommender „Optimierungsprojekte“ heranziehenWer sich bei einem der nach B3S-Orientierungshilfe, Abschnitt 5 abzudeckende Pflicht-Themenbereiche für Kritis-Umgebungen eingestehen muss, dazu gar nicht oder nur bruchstückhaft erklären zu können, wie er in seiner eigenen Umgebung mit dem Themenbereich umgeht und wer „zuständig“ bzw. „sachkundig“ ist, hat ein mögliches Problemfeld identifiziert.Hier sollte man zumindest Klarheit schaffen. Meist ergeben sich dabei erste gute Ideen, wo man mit überschaubarem Aufwand deutlich besser gerüstet sein kann als bisher.

- Liste der Maßnahmenbereiche im Anhang der Orientierungshilfe B3S als Basis für ein fokussiertes Analyseraster „Sicherheitsanalyse light“ verwendenJa, es gibt umfassende Hilfen für Sicherheitsanalysen, zur Erarbeitung von Sicherheitskonzepten, zur strukturierten Vorgehensweise dabei im Rahmen eines „Sicherheitsmanagements“, und diese sind natürlich nicht durch eine „22 Punkte-Liste“ ersetzbar. Wer sich aber akut nicht die Kapazitäten bzw. das Know-how zutraut, um das Thema Sicherheit umfassend und mit durchgängiger Detailtiefe für sich zu analysieren, kann etwa die Liste von Maßnahmenbereichen gemäß Orientierungshilfe B3S als eine Art „Top 22“ interpretieren.Auch hier hilft dann eine Prüfung gemäß Fragen wie:

Kann man aufzählen und zumindest kurz erklären, was man in diesen Maßnahmenbereichen tut?

Kann man die zuständigen Personen und Wissensträger im eigenen Haus benennen?Können diese ohne zu zögern bestätigen, dass die derzeitigen Lösungswege und Lösungen noch aktuell sind? Wann wurde das zu einem Maßnahmenbereich der „Top 22“ zuletzt angeschaut/ durchdacht bzw. sogar technisch aktualisiert (hier kann man z.B. das Zwei-Jahres-Nachweisintervall aus dem IT-SiG als groben Maßstab nehmen)?Wo immer man sich selbst zu einem Maßnahmenbereich gem. Orientierungshilfe B3S in diesem Sinne unsicher oder gar „erwischt“ fühlt, hat man einen Kandidaten für eingehendere Sichtung gefunden, zunächst in Sachen Grobklärung und Entscheidung auf (besonders dringenden) Handlungsbedarf, je nach Ergebnis dann bzgl. genauerer Maßnahmensichtung und Optimierung, mit oder ohne Unterstützung Dritter.

(Bei der genaueren Betrachtung der eigenen Situation zu einem Maßnahmenbereich helfen dann wieder gängige strukturierte Vorgehensweisen, Standards und zugehörige Kataloge, Normen, technische Richtlinien usw., die man zu Rate gezogen hätte, wenn man sich eine umfassende Analyse zugetraut hätte. Man muss nicht improvisieren, hat aber über ein sinnvolles Vorgehen „vorgefiltert“.)

Schon die erste Selbstbefragung zu einem wichtigen Maßnahmenbereich ist gemäß Praxiserfahrung des Autors dieses Artikels ein wichtiger erster Schritt.

In vielen im Kundenauftrag durchgeführten „Audits“ und Checkups, begleiteten Projekten zu IT-Themen usw. war erkennbar, dass in der Kundenumgebung zunächst gar nicht klar war oder schleichend das Wissen wieder verloren gegangen war, ob man alle mittlerweile anerkannt wichtigen Themenbereiche abdeckte und dies zumindest für durchschnittlichen Sicherheitsbedarf nach „Stand der Technik“.

Wer kann und will aber auf einem solchen „Kenntnisstand“ die Verantwortung dafür übernehmen, sich auf seine (IT-basierte) Arbeitsausstattung wenigstens zum Kerngeschäft so verlassen zu können, dass er nicht plötzlich in eine vermeidbare Situation geraten kann, in der er an für sich und andere wichtigen Stellen seinen Aufgaben und Pflichten nicht mehr nachkommen kann?

- Maßnahmenvorschläge aus B3S-Veröffentlichungen als Ideengeber für eigene Modernisierungsaktivitäten bzw. Analysen nutzen, ob man eine bislang übersehene gefährliche Schutz- oder Vorsorgelücke gezielt schließen kannMan muss nicht selbst in jedes besondere Risikofeld der eigenen Branche oder des eigenen Anlagentyps schon hineingeraten sein, und dies ist ja auch nicht wünschenswert. Wenn aber in einer B3S-Veröffentlichung auf bestimmte Gefahren hingewiesen und mit entsprechenden Maßnahmenhinweisen reagiert wird, hat da offenbar jemand eigene unangenehme Erfahrungen in das B3S-Dokument einfließen lassen oder ein erst in letzter Zeit, etwa durch Änderungen beim Technikeinsatz akut gewordenes Problemfeld herausgearbeitet.Hier kann man vom Wissen anderer profitieren, entweder durch Feststellung, dass man selbst nicht wesentlich betroffen ist, oder dass man neue Maßnahmen kennenlernt, die man als Neuerung für sich sinnvoll findet und in die Planung für anstehende Modernisierungen oder Verbesserungen aufnimmt.

Natürlich kann auch ein Kritis-Betreiber oder zukünftiger Kritis-Kandidat so vorgehen, der nicht auf einen genau auf seinen Anlagen- oder Dienstleistungstyp passenden B3S-Standard warten kann bzw. will, oder aber der rechtzeitig eine Reihenfolgenfestlegung zur Erkennung und Schließung von Lücken oder Schwächen bei Maßnahmen bzw. Dokumentation treffen will, um nicht in einer ersten Pflichtprüfung im Sinne des IT-SiG wegen Zeitmangels bei Maßnahmenänderungen „durchzufallen“.

Und übrigens – die beschriebenen Vorgehensweisen und Fragen zur ersten groben Standortbestimmung haben sich in der Projekt- und Beratungspraxis des Autors des vorliegenden Artikels für Vorsortierungen in Ist-Aufnahmephasen bewährt, wenn auch bislang ohne Bezugnahme zum IT-SiG und zugehörigen Veröffentlichungen wie der Orientierungshilfe B3S. Wir sind also mitten in der Praxis angekommen, mit einer zusätzlichen Quelle für Arbeits- und Denkhilfen …

Damit könnte es für jetzt genug sein, und man könnte erst einmal die nächste Zeit mit ersten Erfahrungen aus der Anwendung von IT-SiG und (Hilfen zur) Kritis-Verordnung abwarten und beobachten.

Eine wesentlicher Aspekt, der im Sinne der Denk- und Zielrichtung des IT-SiG zu sehen ist, darf aber nicht fehlen: der individuelle, auf die eigene Situation und Risikobereitschaft zugeschnittene Umgang mit dem Begriff „kritisch“ – bezogen auf kritische Ausnahmesituationen.

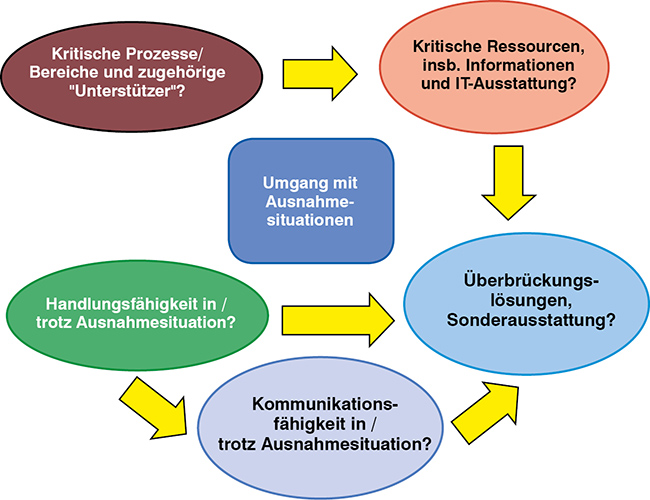

Jeder berücksichtigt bei Entscheidungen bzgl. Einführung oder Modernisierung von (Teilen der) IT-Ausstattung das Thema „Verfügbarkeit“, bei entsprechend eingeschätzter Abhängigkeit von funktionierender IT auch im Sinne von „Hochverfügbarkeit“. Natürlich sollte man dabei (auch) den Fall vor Augen haben, dass trotz umfangreicher präventiver Vorkehrungen ein größerer „Störfall“ eintreten könnte und man auch in solchen Situationen arbeits- und handlungsfähig bleiben will. Genau in dieser Richtung kann man das IT-SiG und die Kritis-Thematik auch und insbesondere „lesen“ – dabei lernen und einüben, „zusätzliche Denkmuster“ zu berücksichtigen.

„Kritisch = existenziell wichtig“ – was wäre wenn doch …? Ein wichtiger Gedanke!

Man betrachte folgende Situation:

Die Pflichtaufgaben „Vermeidung unnötiger Ausfallrisiken“ und „Prävention von Totalausfällen mit Maßnahmen nach Stand der Technik“ sind im Rahmen des für eine betrachtete Organisation gemäß ihrem Kerngeschäft, etwa durch sie erbrachter (für das Gemeinwohl kritischer) Dienstleistungen und zugehöriger Anlagen und IT-Ausstattung ausgereizt. Man könnte denken, damit sei man mit Blick auf Verfügbarkeit wichtiger IT fertig.

Aber halt – angenommen, trotz aller getroffenen Vorkehrungen, eigenen bzw. über gezielte Wahl von Dienstleistern und vertraglicher Absicherung zur Dienstleistungsverfügbarkeit, kommt es zu einer massiven Störung, die einen Totalausfall darstellt oder diesem nahekommt. Ausgeschlossen ist das nicht. Betreiber von Kritis-Infrastrukturen müssen sich gemäß Pflichtthemen auch mit solchen Ausnahmesituationen beschäftigen (BCM als Pflichthema). Mindestens wer sehr stark von einer bestimmten Ausstattung abhängig ist und nicht verkraften könnte, eine längere Zeit seine Tätigkeiten und Leistungen einzustellen, sollte es dringend ebenfalls tun, Kritis-Betreiber oder nicht!

Problematisch:

Da man das Thema Ausfallsicherheit präventiv eigentlich schon ausgeschöpft hat, ist die Frage, was denn jetzt noch möglich ist. Was immer einem noch einfällt, wird entweder aufwändig und teuer sein, oder es werden eigentlich schon getroffene Einschätzungen, alles richtig gemacht und bedacht zu haben, wieder in Frage gestellt. Schon aus Machbarkeitsgründen muss man da maßhalten und sich auf wirklich „schwerwiegende oder existenzbedrohende“ Folgeschäden für eine betrachtete Umgebung konzentrieren.