BSI-IT-Grundschutz für Gebäudeinfrastrukturen – wie soll man das denn umsetzen?

01.02.22 / Thomas Steil

aus dem Netzwerk Insider Februar 2022

Im letzten Insider habe ich über die neuen Grundschutzbausteine INF.13 Technisches Gebäudemanagement und INF.14 Gebäudeautomation berichtet, welche im kommenden BSI-IT-Grundschutz-Kompendium erscheinen werden und bereits als Final Draft vorliegen. Mit den Grundschutz-Bausteinen werden zeitgleich Umsetzungshinweise veröffentlicht, die Hilfe bei der konkreten Umsetzung bieten sollen.

Dabei haben wir uns stark an den praktischen Erfahrungen der letzten Jahre orientiert, die wir bei der Realisierung unterschiedlichster „Smart Commercial Buildings“ gesammelt haben. Die Maßnahmen der Umsetzungshinweise orientieren sich an den Bausteinen und geben für jeden einzelnen Baustein praxisnahe Hinweise, die bei der Umsetzung helfen und damit letztendlich nicht nur das (smarte) Gebäude gegenüber Hackerangriffen sicherer machen sollen, sondern auch gegen versehentlich herbeigeführte Probleme.

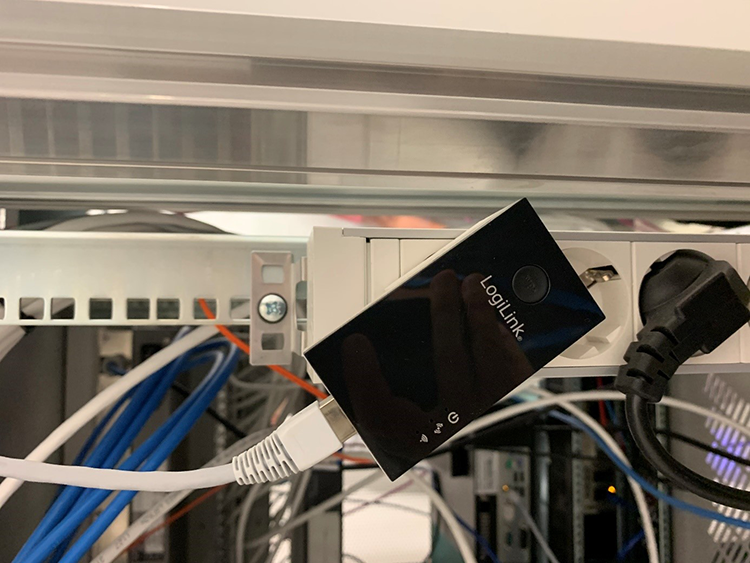

Abbildung 1: Einfacher Zugang zum Netzwerk mittels WLAN und WPS

Aktuell beobachten wir gerade bei Bestandsgebäuden große, gewachsene Strukturen, die weder zentral geplant wurden noch aktuell dokumentiert sind. Unterschiedlichste Gewerke haben Zugriff auf gemeinsam genutzte aktive Komponenten, die zwecks problemlosen Zugriffs nicht geschützt sind oder sogar besonders einfach zugänglich gemacht werden. Abbildung 1 zeigt einen solchen Fall, bei dem man für einen problemlosen Zugriff eine WLAN-Komponente verbaut hat, die dem Techniker einen schnellen und einfachen Zugriff auf das gesamte Netzwerk ermöglicht. Allerdings ebenso jedem anderen, der die Möglichkeit hat, physisch auf diese Komponente zuzugreifen. Dabei ist das Gefahrenpotential riesig, da mit diesem Zugang auf das gesamte Netz der Gebäudeautomation zugegriffen und auch im gesamten Netzwerk Schaden angerichtet werden kann!

In einem flachen Layer-2-Netz, bei dem sich alle Komponenten „sehen“ können, reicht schon ein einzelner defekter oder fehlkonfigurierter Sensor, der permanent Daten ins Netz schickt, um das gesamte Netzwerk zu stören.

So hatten wir in der Vergangenheit bereits Erfahrungen mit unterschiedlichsten Sensoren und Aktoren gesammelt und beispielsweise im Bereich der Predictive Maintenance (vorausschauenden Instandhaltung) den Einbau von Sensoren begleitet. Oftmals werden hier Vibrationssensoren verbaut, die an drehenden Achsen, wie sie an Wellen von Aufzügen oder an Ventilatoren vorkommen, die Vibration messen. Sollte diese zunehmen, ist das ein sicheres Indiz dafür, dass hier demnächst Handlungsbedarf entsteht. Einige dieser Sensoren messen die Vibration mit einer Frequenz von 1kHz, also 1000 Messwerte pro Sekunde.

Wenn dieser Sensor dann für jeden Messwert ein Datenpaket ins interne Netz schickt und man typischerweise zudem noch mehrere dieser Sensoren verbaut hat, schafft man sich leicht einen selbstgebauten Denial-of-Service-Angriff, der in einem flachen Netz das gesamte Netzwerk lahmlegen kann. Hier ist es daher wichtig, dass man nicht nur das Netz in unterschiedliche Bereiche wie VLANs aufteilt, sondern zusätzlich die Sensoren so konfiguriert oder die Messwerte aggregiert, dass keine Gefahr für das Netzwerk besteht. Der Mittelwert der letzten tausend Messungen lässt vermutlich ebenfalls erkennen, dass bald etwas ausgetauscht werden muss.

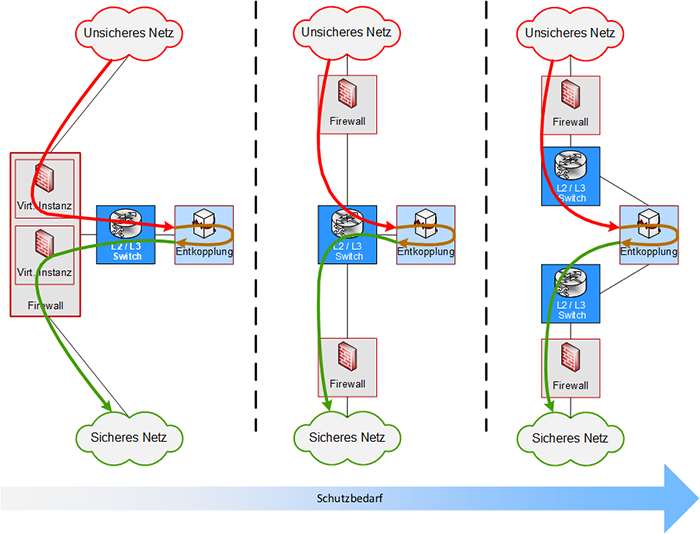

Abbildung 2: Mögliche P-A-P-Strukturen für Zugriffe auf die GA

Die Trennung der Gewerke ist in der IT schon lange ein absoluter Mindeststandard, doch in den Netzen der Gebäudeautomation leider noch nicht sonderlich verbreitet. Dies ist überwiegend zwei Umständen geschuldet: Erstens sind die bisherigen TGA-Netze häufig Insellösungen, die wenig bis gar keinen Datenfluss nach draußen haben. Zweitens ist die Datenmenge bisheriger Installationen gering. Doch beide Umstände ändern sich zurzeit rasant. Einerseits müssen nahezu alle Komponenten mit anderen Komponenten im Netz Daten austauschen, sollte das Gebäude smart sein oder werden. Andererseits nehmen die Datenmengen stetig zu. Die Gebäudeautomation macht gerade die Entwicklung durch, die die IT in den letzten Jahrzehnten bereits durchgemacht hat und die aus Sicht der IT-Sicherheit zu begrüßen ist, jedoch aus Sicht der ausführenden Firmen und Auftraggeber als extrem schwierig eingestuft wird. Das Wissen ist in den Firmen aktuell nicht in der benötigten Breite vorhanden. Experten zu den Themen sind rar und bereits gut beschäftigt. Gleichzeitig wächst der Druck durch Hackerangriffe drastisch. Aktuelle Studien sehen dies als größte Herausforderung. So listet das aktuelle Allianz Risk Barometer 2022[1] Cyberattacken als größtes Betriebsrisiko, noch vor Naturkatastrophen oder Pandemien. Dies sind leider sehr schlechte Nachrichten für Betreiber von Gebäuden, da dort teilweise jahrzehntealte Hardware im Einsatz und für den Betrieb kritischer Gewerke verantwortlich ist. Bei beauftragten Penetrationstests stellten wir teilweise gravierende Sicherheitslücken in häufig verbauten Komponenten für Direct-Digital-Control-Gebäudeautomation (DDC-GA) fest. So werden hier nicht selten Betriebssysteme aus dem letzten Jahrzehnt verwendet, die unzählige, gut dokumentierte Sicherheitslücken aufweisen, die wir in Tests auch ausnutzen konnten. Ein Prozess zum Updaten der Systeme ist leider nicht vorhanden. Normalerweise gibt es die nächste Softwareversion mit der neuen Hardware. Und das geschieht in der Gebäudeautomation nur in sehr langen Zyklen, die in der IT nahezu undenkbar sind.

Umsetzung und Betrieb werden durch den Umstand ein wenig vereinfacht, dass ein Gebäudetechnik-Netz im Vergleich zu normalen Office-IT-Netzen relativ statisch ist, und wenn es einmal in Betrieb genommen wurde, recht wenige Änderungen erfordert.

Gleichzeitig ist es allerdings sehr schwierig, bei einem laufenden Gebäude nachträglich IT-Sicherheit zu realisieren. In der Regel hat das Gebäude keine Wartungsfenster. Der Ausfall einzelner Gewerke, wie beispielsweise Klimatisierung oder Fördertechnik, hat schwerwiegende Einschränkungen zur Folge. Dies macht Retrofits zu einer Herausforderung, die die Zusammenarbeit aller Gewerke erfordert. Bei solchen Nachrüstungen wird zusätzlich noch eine verlässliche Projektsteuerung und Dokumentation der Änderungen und Einschränkungen benötigt. In Gebäuden gibt es durchaus Prozesse und Kommunikationsbeziehungen, die nur sehr selten genutzt werden und aufgrund der schlechten Dokumentationslage der gewachsenen Strukturen schlicht vergessen werden können.

Dabei ist insbesondere die Nachrüstung einer Firewall für die Kommunikation des Netzes der Gebäudetechnik ein schwieriges Unterfangen, das gleichzeitig die Sicherheit der zu betreibenden Infrastruktur stark erhöht. Dafür muss der Zugriff auf die GA-Komponenten aus unsicheren Netzen durch beispielsweise Firewalls kontrolliert, gesteuert und gegebenenfalls entkoppelt werden. Hier hat das BSI auch schon in anderen Bausteinen wie NET.1.1 Netzarchitektur und -design und OPS.1.2.5 Fernwartung wichtige Hinweise zur richtigen Umsetzung geliefert, die leider im Umfeld der Gebäudeautomation selten berücksichtigt wurden.

Unter INF.14.M6 Separierung von Netzen der GA (B) findet man nun umfangreiche Leitplanken für die Umsetzung einer P-A-P-Struktur, die aus Paketfilter, Application Layer Gateway bzw. Sicherheits-Proxies und Paketfilter besteht.

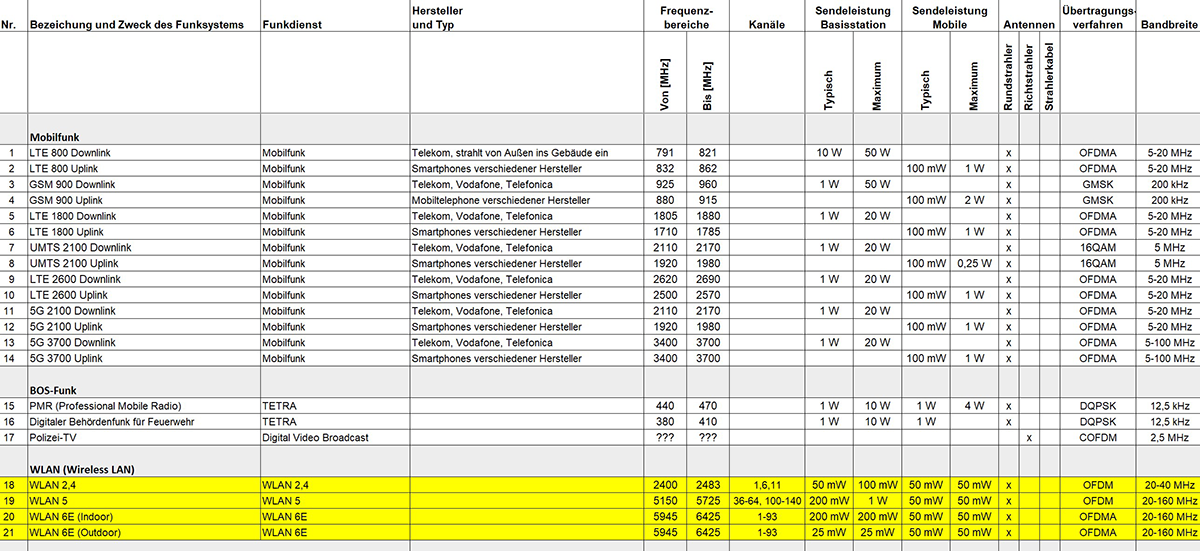

Abbildung 3: Beispielhaftes Funkfrequenzkataster

Abbildung 2 verdeutlicht dieses Vorgehen, das je nach Schutzbedarf eine Virtualisierung der inneren und äußeren Firewalls erlaubt, mit zunehmendem Schutzbedarf jedoch separate Hardware sowohl für Firewalls als auch für Switches erfordert. In Anbetracht der Tatsache, dass Sicherheitstechnik in Form von Firewalls nicht so verbreitet ist, stellt die richtige Konfiguration der aktiven Komponenten und die konkrete Nutzung dieses reglementierten Zugriffs für viele Nutzer ebenfalls eine vermeintlich unnötige Hürde dar. Die Argumente „haben wir noch nie gebraucht“ und „kostet nur unnötig Zeit und Geld“ gehören leider zu meinem Alltag im Umfeld moderner Gebäude. Da jedoch die Angriffe auf Infrastrukturen in den letzten Monaten drastisch zugenommen haben, sinkt auch sukzessive der Widerstand gegen die IT-Sicherheit. Und wenn man die Investitionskosten der Komponenten dem potentiellen Risiko und Schaden gegenüberstellt, ist auch das Argument der Kosten immer schneller vom Tisch.

Planung, Konfiguration und Dokumentation sind einige unserer Leistungen, die in der letzten Zeit immer häufiger angefragt werden. Das lässt hoffen, dass das Thema IT-Sicherheit von Gebäudeinfrastrukturen zunehmend ins Bewusstsein rückt und auch umgesetzt wird. Ich hoffe daher, dass diese Entwicklung so weitergeht und in einigen Jahren die meisten Gebäude zumindest grundlegend gegen Cyberattacken geschützt sind. Hier bieten die Umsetzungshinweise der neuen BSI Bausteine einen guten Einstieg. Im Folgenden sind alle aktuellen Maßnahmen der Umsetzungshinweise für die Bausteine INF.13 und INF.14 aufgelistet. Die vollständigen und teilweise sehr umfangreichen Umsetzungshinweise finden Sie hier.

Maßnahmen zum Baustein INF.13 Technisches Gebäudemanagement:

- INF.13.M1 Beurteilung des Ist-Zustands bei der Übernahme bestehender Gebäude (B)

- INF.13.M2 Regelung und Dokumentation von Verantwortlichkeiten und Zuständigkeiten im Gebäude (B)

- INF.13.M3 Dokumentation von Gebäudeeinrichtungen (B)

- INF.13.M4 Erstellung einer Sicherheitsrichtlinie für TGM (S)

- INF.13.M5 Planung des TGM (S)

- INF.13.M6 Erstellung eines TGM-Konzepts (S)

- INF.13.M7 Erstellung eines Funkfrequenzkatasters (S)

- INF.13.M8 Erstellung und Pflege eines Inventars für das TGM (S)

- INF.13.M9 Regelung des Einsatzes von Computer-Aided Facility Management (S)

- INF.13.M10 Regelung des Einsatzes von Building Information Modeling (S)

- INF.13.M11 Angemessene Härtung von Systemen im TGM (S)

- INF.13.M12 Sichere Konfiguration der TGM-Systeme (S)

- INF.13.M13 Sichere Anbindung von eingeschränkt vertrauenswürdigen Systemen im TGM (S)

- INF.13.M14 Berücksichtigung spezieller Rollen und Berechtigungen im TGM (S)

- INF.13.M15 Schutz vor Schadsoftware im TGM (S)

- INF.13.M16 Prozess für Änderungen im TGM (S)

- INF.13.M17 Regelung von Wartungs- und Reparaturarbeiten im TGM (S)

- INF.13.M18 Proaktive Instandhaltung im TGM (S)

- INF.13.M19 Konzeptionierung und Durchführung des Monitorings im TGM (S)

- INF.13.M20 Regelung des Ereignismanagements im TGM (S)

- INF.13.M21 Protokollierung im TGM (S)

- INF.13.M22 Durchführung von Systemtests im TGM (S)

- INF.13.M23 Integration des TGM in das Schwachstellenmanagement (S)

- INF.13.M24 Sicherstellung der Kontrolle über die Prozesse bei Cloud-Nutzung für das TGM (S)

- INF.13.M25 Aufbau einer Testumgebung für das TGM (H)

- INF.13.M26 Absicherung von BIM (H)

- INF.13.M27 Einrichtung einer Private Cloud für das TGM (H)

- INF.13.M28 Sichere Nutzung von Künstlicher Intelligenz im TGM (H)

- INF.13.M29 Integration des TGM in ein SIEM (H)

- INF.13.M30 Durchführung von Penetrationstests im TGM (H)

Maßnahmen zum Baustein INF.14 Gebäudeautomation:

- INF.14.M1 Planung der Gebäudeautomation (B)

- INF.14.M2 Festlegung eines Inbetriebnahme- und Schnittstellenmanagements für die GA

- INF.14.M3 Sichere Anbindung von TGA-Anlagen und GA-Systemen (B)

- INF.14.M4 Berücksichtigung von Gefahrenmeldeanlagen in der GA (B)

- INF.14.M5 Dokumentation der GA (B)

- INF.14.M6 Separierung von Netzen der GA (B)

- INF.14.M7 Festlegung einer Sicherheitsrichtlinie für die GA (S)

- INF.14.M8 Anforderungsspezifikation für GA-Systeme (S)

- INF.14.M9 Entwicklung eines GA-Konzepts (S)

- INF.14.M10 Bildung von unabhängigen GA-Bereichen (S)

- INF.14.M11 Absicherung von frei zugänglichen Ports und Zugängen der GA (S)

- INF.14.M12 Nutzung sicherer Übertragungsprotokolle für die GA (S)

- INF.14.M13 Netzsegmentierung in der GA (S)

- INF.14.M14 Nutzung eines GA-geeigneten Zugriffschutzes (S)

- INF.14.M15 Absicherung von GA-spezifischen Netzen (S)

- INF.14.M16 Absicherung von drahtloser Kommunikation in GA-Netzen (S)

- INF.14.M17 Absicherung von Mobilfunkkommunikation in GA-Netzen (S)

- INF.14.M18 Sichere Anbindung von GA-externen Systemen (S)

- INF.14.M19 Nutzung dedizierter Adressbereiche für GA-Netze (S)

- INF.14.M20 Vermeidung von Broadcast-Kommunikation in GA-Netzen (S)

- INF.14.M21 Anzeigen der Gültigkeit von Informationen in GA-Systemen (S)

- INF.14.M22 Sicherstellung von autark funktionierenden GA-Systemen und TGA-Anlagen (S)

- INF.14.M23 Einsatz von physisch robusten Komponenten für die GA (S)

- INF.14.M24 Zeitsynchronisation für die GA (S)

- INF.14.M25 Dediziertes Monitoring in der GA (S)

- INF.14.M26 Protokollierung in der GA (S)

- INF.14.M27 Berücksichtigung von Wechselwirkungen zwischen Komponenten der GA in der Notfallplanung (S)

- INF.14.M28 Physische Trennung der GA (H)

- INF.14.M29 Trennung einzelner TGA-Anlagen (H)

- INF.14.M30 Bereitstellung eines GA-eigenen Zeitservers (H)

Diese 60 Maßnahmen spiegeln die im letzten Artikel genannten Bausteine exakt wieder und geben konkrete Hilfestellungen bei der Realisierung der Forderungen. Die konkrete Realisierung hängt dann von mehreren unterschiedlichen Faktoren des jeweiligen Gebäudes und der darin verbauten Technik ab. Leider gibt es hier kein Universalrezept, da jedes Gebäude andere Anforderungen und Gegebenheiten hat. Das kann in der Nutzungsform, oder einfach in der geographischen Lage begründet sein.

Ein gutes Beispiel liefert hier INF.13.M7 Erstellung eines Funkfrequenzkatasters (S), welches wir in der Vergangenheit bereits für viele Kunden erstellt haben. Je nach Lage strahlen unterschiedlichste Signalquellen in die eigene Funkumgebung des Gebäudes ein. Diese können auch aus Quellen stammen, die man vielleicht nicht direkt auf dem Schirm hat.

Ein beliebter Störer von 2,4GHz WLAN ist der normale Mikrowellenofen, der häufig in Pausenräumen installiert ist. So hatten wir den Fall, dass in einer Produktionsumgebung das produktionskritische 2,4-GHz-WLAN auf Kanal 6 und 7 häufig zur Mittagszeit Probleme machte und die gesamte Produktionskette empfindlich störte. Nachdem wir eine Messung vor Ort Messung durchgeführt haben, konnten wir den Störer einwandfrei identifizieren: Es war die preiswerte und schlecht geschirmte Mikrowelle im Pausenraum. Der Austausch gegen ein höherwertiges Gerät löste letztendlich das WLAN-Problem in der Produktion.

Doch können ebenso andere Komponenten, die man eher in der IT vermutet, wichtige Funkfrequenzen stören. So gibt es im Moment immer häufiger den Bedarf, Videosignale drahtlos zu übertragen. Dort existiert ein nahezu unüberschaubares Angebot an Lösungen, denen jedoch allen gemeinsam ist, dass sie auf dem Industrial, Scientific and Medical Band (ISM-Band [2]) senden. Das ist wohl auch der Bereich, in dem sich das WLAN bewegt. So hatte ein Kunde plötzlich massive Probleme mit dem WLAN, obwohl die IT nichts am WLAN geändert hatte. Allerdings hatte die Medientechnik knapp 50 drahtlose Videoüberträger eingeführt, die alle jeweils ein Ad-hoc-WLAN zwischen Sender und Empfänger aufbauten. Dies führte zu den massiven Störungen des WLANs, die sich zumindest dadurch stark abmildern ließen, indem man das Wireless-Video in das Office-WLAN integrierte und die Kanäle entsprechend plante.

Hier muss man abschließend sagen, dass ein Funkfrequenzkataster, wie in Abbildung 2 dargestellt, diese Probleme nicht einfach löst, doch die Fehlersuche ungemein vereinfacht. Die Herausforderung ist hier nicht die Pflege einer Tabelle mit allen Funkdiensten, sondern der Prozess, dass alle Beteiligten wissen, wo sie den Einsatz einer Funklösung melden müssen und dies auch tun. Manchmal weiß man ja gar nicht, dass das Gerät ein Funksender ist.

Sollten Sie Interesse an der professionellen Erstellung eines Funkfrequenzkatasters haben, sprechen Sie uns gerne an. Wir freuen uns, wenn wir Ihnen helfen können!

Verweise

[1] https://www.agcs.allianz.com/news-and-insights/reports/allianz-risk-barometer.html

[2] https://de.wikipedia.org/wiki/ISM-Band