Ende der 80er Jahre und mit der Einführung von normalem Briefpapier statt des teuren und nicht archivierbaren Thermopapiers gelangte dann das Fax zu seinem endgültigen Durchbruch. Seine Beliebtheit beruhte zudem auf einer Funktion, die es dem Absender ermöglichte mittels Sendebericht zu erkennen, ob die Zustellung eines Dokuments erfolgreich abgeschlossen werden konnte.

1. Die Vermittlungstechnik

Um Kommunikation zwischen zwei Teilnehmern über das öffentliche Telefonnetz zu ermöglichen, müssen diese temporär miteinander verbunden werden. Hierzu wurde in der Vergangenheit die sogenannte Leitungs- oder Kanalvermittlung eingesetzt, welche mittlerweile durch die Paketvermittlung ersetzt wurde.

1.1 Kanalvermittlung

Die Kanal- oder Leitungsvermittlung war die Basis der Telefonie seit ihrer Einführung durch Alexander Graham Bell im Jahr 1876.

Diese bedeutet vereinfacht, dass zunächst zwischen zwei Telefonen eine physikalische Leitung aufgebaut werden muss, bevor die Sprache als Abfolge von elektrischen Signalen übertragen werden kann.

Die Vermittlung einer Leitung oblag in den Anfangstagen der Telefonie dem „Fräulein vom Amt“. Durch Nennung des Gesprächspartners wurde von der Vermittlerin eine entsprechende Leitung geschaltet (gesteckt). Mit dem Aufkommen der Telefonie als allgemein verfügbares Kommunikationsmedium übernahm zunächst die mechanische Vermittlungstechnik (Heb-Dreh-Wähler) und später mit ISDN ein digitaler Dienst diese Aufgabe.

Diese Leitung stand während des Gesprächs exklusiv den beiden Kommunikationspartnern zur Verfügung. Wenn kein Fehler oder Übersprechen vorlag, konnte während dieser Zeit kein Dritter auf diese Leitung zugreifen. Es bestand daher eine echte Ende-zu-Ende Verbindung, vergleichbar zu einem Draht, der zwischen den beiden Telefonen gespannt wurde. Durch diese exklusive Verbindung war der Weg aller Signale vorherbestimmt, und Störungen von außen konnten minimiert werden. Das Ergebnis war eine stabile und weitestgehend verlustfreie Übertragung von Informationen.

Auf Basis dieser Ausgangslage wurde die Faxtechnik in den öffentlichen Telefonnetzen eingeführt. Dabei wurde das eingelesene Dokument in ein Schwarz-Weiß-Bild umgesetzt und die Bildpunkte als elektrisches Signal übertragen. Der Empfänger wiederum wandelte den Signalstrom in ein Bild um und druckte dieses aus.

Von der exklusiven Verfügbarkeit der genutzten Leitung und dem vorgegebenen synchronen Takt profitierte auch die Faxübertragung, welche ihre Daten (Signale) ohne Störungen durch Dritte austauschen konnte.

1.2 Paketvermittlung

Anfang der 2000er-Jahre reifte bei den Providern und den Gremien zur Standardisierung von Kommunikationsnetzen der Wunsch, über die vorhandenen Infrastrukturen Mehrwertdienste wie

- schnelles Internet,

- IP-TV und

- weitere Dienste

zu vermarkten. Dies setzte jedoch voraus, dass die bestehende Vermittlungstechnik, die auf reine Sprachkommunikation ausgerichtet war und nur sehr langsame Datendienste ermöglichte, durch ein Verfahren ersetzt werden musste, dass die gleichzeitige Nutzung einer Leitung durch mehrere Dienste erlaubte.

Aufgrund der Erfahrungen aus dem Bereich der Unternehmensnetze wurde das TCP/IP-Verfahren ausgewählt. Es lieferte die gewünschte Funktion der mehrfachen Belegung eines Übertragungsmediums unter Berücksichtigung der verschiedenen Anforderungen einzelner Dienste. Damit war gemeint, dass bestimmte Funktionen wie die Telefonie gegenüber anderen Services priorisiert werden konnten (Quality of Service, QoS).

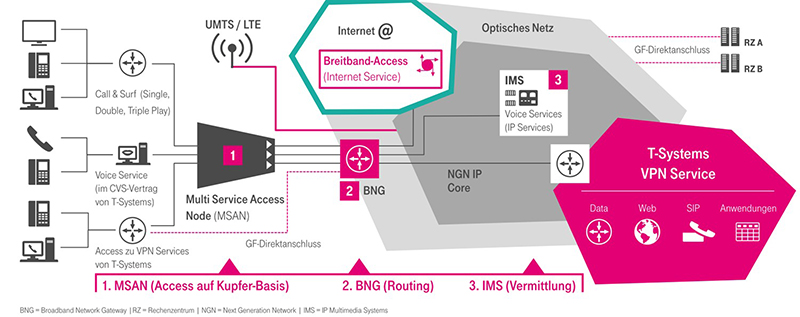

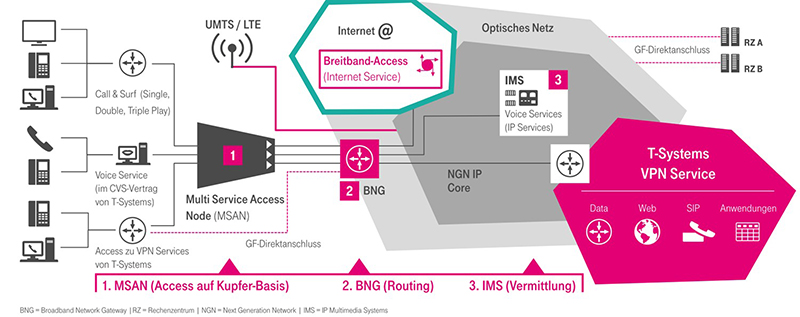

Die Grundlage bildet dabei der „Core“ und das sogenannte IMS (IP-Multimedia Subsystem). (siehe Abbildung 1)

Abbildung 1: Netzaufbau eines NGN

Das ausgewählte TCP/IP-Verfahren besteht aus einer Vielzahl von Standards, die es ermöglichen, die gewünschten Funktionen abzubilden. Anders jedoch als bei der Kanalvermittlung wird für die Nutzung eines Dienstes kein exklusiver Weg ausgewählt, um im Anschluss die Daten über diese Strecke zu versenden.

TCP/IP ist als paketvermittelndes Verfahren spezifiziert. Dies bedeutet, dass jeder Information eine Adresse mitgegeben werden muss, an der diese abgeliefert werden soll. Dabei übernimmt die IP-Adresse die Funktion der Bestimmung des Empfängers. Bevor also eine Information versendet werden kann, muss zunächst die Empfangsadresse bestimmt werden. Die Aufgabe der Bestimmung wird durch Automatismen zum Teil vom Netzwerk übernommen oder mittels Konfiguration der teilnehmenden Endgeräte ermöglicht.

Dieses Zugriffsverfahren ermöglicht den gleichzeitigen Informationsaustausch zwischen diversen Endpunkten über einen einzelnen Medienzugang. Dies wird durch den Eintrag verschiedener IP-Adressen als Empfangsziel durch den Absender garantiert.

Diese Vorgehensweise unterscheidet sich grundlegend von der Kanalvermittlung. Letztere benötigt keine Empfangsadressen, da die Information nur den fest vorgegeben Weg nutzen kann und der Endpunkt durch die Leitung vorgegeben ist.

Leider stellt das IP-Verfahren nicht sicher, dass die zu übermittelnde Information auch tatsächlich beim Empfänger ankommt. Durch Fehler im Netzwerk, wie dem Ausfall einer Leitung durch Beschädigung von außen (Erdarbeiten) oder durch Überlastung einzelner Netzwerkknoten kann es zum Verlust einzelner oder sogar sehr vieler Pakete kommen.

Aufbauend auf IP sind daher weitere Funktionen nötig, die diese Schwächen kompensieren müssen.

Was den Ausfall einzelner Strecken anbelangt, wird im Regelfall auf das sogenannte dynamische Routing zurückgegriffen. Dieses erkennt Fehler automatisch und schaltet innerhalb weniger Sekunden auf eine verfügbare redundante Verbindung um.

Überlastsituationen können durch Priorisierungsmaßnahmen (QoS) zum Teil kompensiert werden. Diese gehen jedoch immer zu Lasten anderer Dienste.

Die sichere Paketankunft kann über das „Transport Control Protocol“ (TCP) ermöglicht werden. Dieses arbeitet nach dem Quittierungsprinzip. Erst wenn die erfolgreiche Zustellung eines Pakets dem Absender gemeldet wurde, wird die nächste Information versendet. Erfolgt keine Bestätigung, wird das Paket als verloren angesehen und noch einmal gesendet.

Ein weiteres Kriterium, welches die Einführung von TCP/IP in den Providernetzen begünstigt hat, ist sicher auch der Umstand der Netzkonvergenz. Dieser sagt aus, dass keine Medienbrüche zwischen den internen Unternehmensnetzen und den externen Providernetzen auftreten sollen. Dies ermöglicht einen reibungslosen Austausch von Informationen, ohne auf den Einsatz von Medienwandlern zurückgreifen zu müssen, die eine potenzielle Fehlerquelle darstellen.

Im Zuge dieser Überlegungen haben seit einigen Jahren alle Anbieter von öffentlichen Telefonnetzen ihr Kernnetzwerk auf TCP/IP umgestellt. Die aktuell diskutierte Abschaltung des ISDN-Vermittlungsdienstes ist also nur der Abschluss und betrifft einzig die letzte Meile, also den Anschluss beim Endkunden.

Europaweit wird die Abschaltung aller leitungsvermittelnden Dienste bis Ende 2022 erwartet.

2. Auswirkung der Umstellung auf den Faxdienst

Wie schon in Kapitel 1 erläutert, stellt das Fax eine Möglichkeit dar, Dokumente oder Bilder über ein Kommunikationsnetz zu übertragen. Die eigentliche Technologie wurde jedoch auf Basis der Übertragungstechnik der 1970er-Jahre entwickelt, deren Grundannahme die Kanal-Vermittlungstechnik war.

Zusätzlich kommt dem Fax in Deutschland eine gewisse Bedeutung zu, da Behörden den fristwahrenden Zugang eines Dokuments auch dann anerkennen, wenn der Schriftsatz innerhalb der Frist per Fax übermittelt wird. Im Zivilrecht bleibt es hingegen dabei, dass ein Faxschreiben lediglich eine (Fern-)Kopie darstellt und deshalb die gesetzliche oder vertragliche Schriftformerfordernis im Sinne von § 126 BGB nicht wahrt [1].

Die Schriftform erfordert den Zugang einer Willenserklärung mit originaler Namensunterschrift. Eine Vielzahl zivilrechtlicher Erklärungen, so zum Beispiel der Widerruf von Fernabsatzverträgen gemäß § 355 BGB, kann jedoch mittlerweile rechtswirksam per Telefax abgegeben werden. Das Faxschreiben genügt daher der Textform im Sinne von § 126b BGB [1].

Mit der Einführung von All-IP-Netzen bei den Netzanbietern (Provider) verändern sich jedoch die grundlegenden technischen Gegebenheiten, die eine einfache Portierung der Faxübertragung stark erschweren.

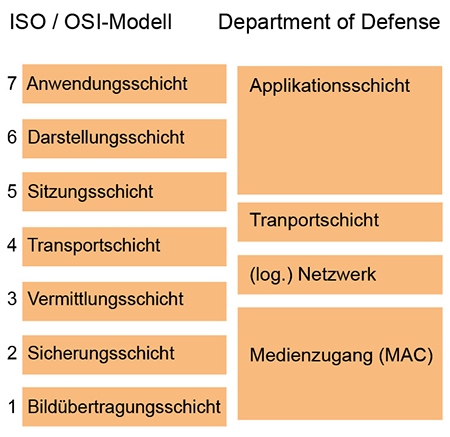

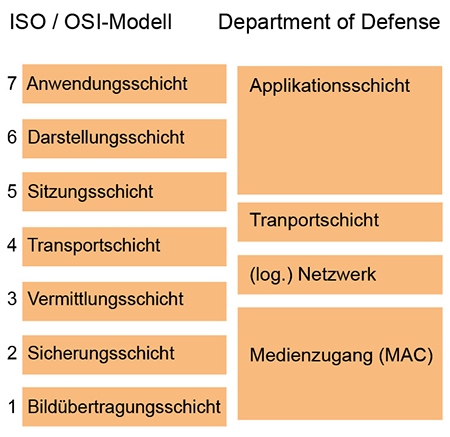

Beim Umstieg auf die IP-Technologie muss man sich immer die Protokollebenen gemäß den Modellen von DoD bzw. ISO/OSI vor Augen führen. Demnach wird die IP-Adresse zum Auffinden des Teilnehmers im Netzwerk (Layer 3) genutzt. Die zu übermittelnden Daten werden mit TCP oder UDP (Layer 4) übertragen. Dabei setzt man bei TCP auf ein Verfahren, das wie schon erwähnt eine Transportsicherung zulässt. Hierzu wird vor dem Versenden der Daten zwischen Sender und Empfänger eine Verbindung aufgebaut und jedem einzelnen Paket eine aufsteigende Sequenznummer zugewiesen, die vom Empfänger bestätigt werden muss. Erfolgt diese Bestätigung nicht, sendet der Versender das verlorene Paket erneut (Timeout and Re-Transmission).

UDP (User Datagram Protocol) ist hier bedeutend einfacher gestrickt, da es keine Transportsicherung beinhaltet. Hier werden die Daten „verbindungslos“ übertragen, in der Hoffnung, dass sie beim Empfänger ankommen. Daraus resultiert, dass verlorene Informationen nicht erneut übermittelt werden können, da der Absender über den Verlust nicht informiert wird.

Abbildung 2:

Das bringt uns zurück zum Fax und der Voice-over-IP-Technik (VoIP oder Internet-Telefonie) im Speziellen. Bei der VoIP-Technik werden Sprachdaten aus den folgenden Gründen immer mittels UDP übertragen:

- Die Vollständigkeit aller Pakete ist kein „Muss“ um Sprache zu übertragen, da man bis zu 5% Paketverluste ohne Qualitätseinbußen hinnehmen kann.

- Eine Wiederholung eines verlorenen Paketes ergibt keinen Sinn, da es zu spät beim Empfänger eintrifft, um in den Sprachdatenstrom eingebaut zu werden (TCP Re-Transmission nach 1,5-facher Round Trip Time, RTT).

Was für die Sprache richtig ist, wirkt sich jedoch verheerend auf das Fax aus. Gehen hier einzelne Pakete verloren, so bedeutet dies, dass im zu übertragenden Dokument Inhalte fehlen können. Außerdem reagieren Faxgeräte sehr empfindlich, wenn die Übertragung der Signale starken zeitlichen Schwankungen unterliegt (Jitter), hervorgerufen durch eine starke Netzauslastung, oder die Signale in einem vorgegebenen Zeitfenster nicht rechtzeitig eintreffen (Paketverlust). Daraus resultieren zumeist Abbrüche mit der Folge, dass die Faxübermittlung neu gestartet werden muss. Dabei ist zu berücksichtigen, dass sich rein statistisch diese Fehler bei umfangreichen Übertragungen sehr viel häufiger ergeben. Die Übermittlung einzelner Seiten ist weniger stark betroffen.

Daher hat man bei der ITU mehrere Verfahren standardisiert, wie das Fax über IP-Netze zu übertragen ist. Diese sind als Ergänzung zum allgemeinen Faxstandard T.30 zu sehen und umfassen die Varianten T.38 und T.37.

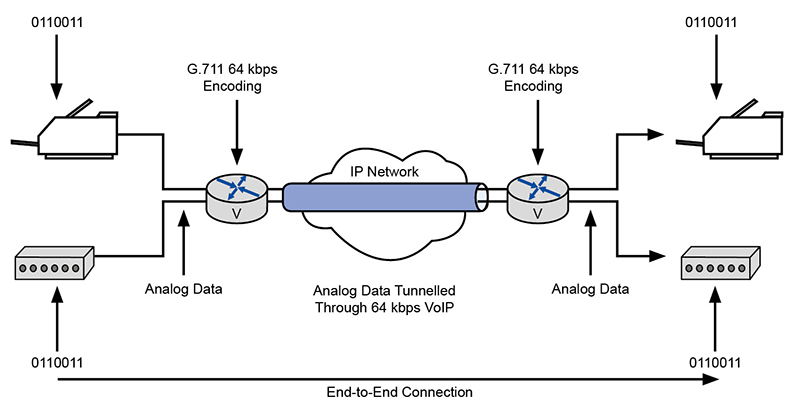

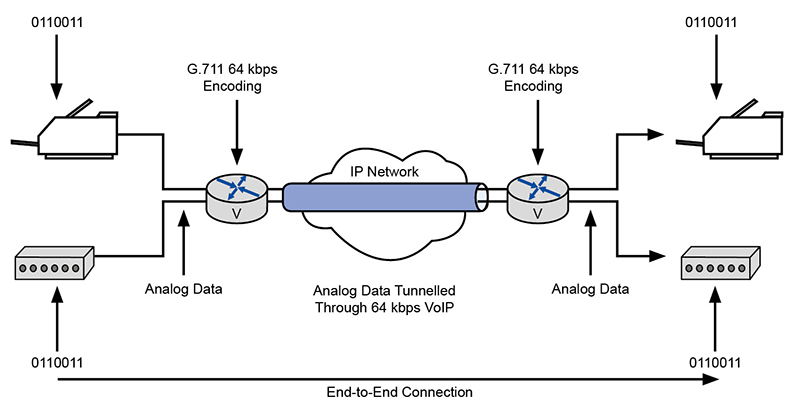

2.1 G.711 Pass-Through

Dieses Verfahren ist aktuell eines der wenigen, welches allgemein verbreitet ist. Die Vorgehensweise ist dabei wie folgt:

Die vom anlogen Faxgerät generierten elektrischen Signale werden mittels des Sprach-Codecs G.711 in einen digitalen Datenstrom übersetzt. Dieser wird auf einzelne Pakete verteilt, sodass für eine Sekunde Datenstrom fünfzig Pakete generiert und versendet werden.

Wichtige Voraussetzung ist die Codierung mit G.711 Clearmode, also der Versand der codierten Daten ohne Zusätze wie Comfort Noise oder Silence Detection. (siehe Abbildung 3)

Abbildung 3: Fax mit G.711

Diese Pakete werden mittels des Real Time Protocol (RTP) versendet. Da RTP in fast allen Fällen auf Basis von UDP implementiert wird, erfolgt der Versand verbindungslos, also ohne Empfangsbestätigung der einzelnen Pakete. Daher können, wie schon beschrieben, verlorene Informationen nicht nachgeliefert werden.

Die maximale Übertragungsgeschwindigkeit bei Faxgeräten sollte zudem 14,4 Kbit/s nicht übersteigen, da man sich sonst außerhalb der Faxnorm bewegt, was zu Problemen führen kann.

Um trotz dieser Widrigkeiten eine sichere Paketankunft zu garantieren, kann der sogenannte „Error Correction Mode“ (ECM) aktiviert werden. Dieser stellt beim Empfang fest, ob Pakete während des Transports abhandengekommen sind, und fordert die fehlenden Informationen erneut beim Sender an. Dies setzt jedoch voraus, dass beide Seiten ECM aktiviert haben, was gerade bei Endpunkten, die nicht im eigenen Verantwortungsbereich liegen, kaum bis gar nicht zu gewährleisten ist.

Zudem kommunizieren bei allen IP-basierten Verfahren die analogen Faxgeräte nicht direkt miteinander, sondern über Gateways. Diese können ebenfalls eine Fehlerquelle darstellen, was gerade die Quittierung bzw. Übermittlung einer Empfangsbestätigung anbelangt. Denn die Gateways erkennen, dass alle zur Faxübertragung benötigten Daten vorliegen und übermitteln eine Bestätigung des Empfangs, ohne zu überprüfen, ob das analoge Faxgerät die Dokumente tatsächlich erhalten und ausgedruckt hat.

2.2 T.38

T.38 nutzt im Gegensatz zu allen anderen Verfahren ein eigenes Protokoll, das Internet Facsimilé Protocol (IFP). Auch hier wird das Dokument in ein Bild umgewandelt und die Bitabfolge direkt in Echtzeit übertragen. IFP verhält sich dabei ähnlich wie RTP, d.h. auch hier kommt das UDP-Verfahren in den meisten Fällen zum Einsatz.

Das Verfahren wird als IFT Internet Facsimile Transfer bezeichnet und ist im ITU-Dokument T.38 von 11/2015 näher beschrieben.

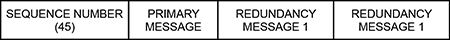

Um auftretende Paketverluste zu kompensieren sieht der Standard die Einführung von „Redundancy Messages“ innerhalb des Datenanteils vor.

Aber auch hier gilt, dass dieses als „Forward Error Correction“ (FEC) bezeichnete Verfahren sowohl auf der Sende- als auch auf der Empfangsseite aktiviert sein muss. Wird T.38 ohne FEC betrieben (die Redundanz-Felder im IFP Protokoll werden nicht ausgefüllt), entsteht kein Mehrwert gegenüber den anderen Standards.

Abbildung 4: T.38 Header

Ein weiteres Problem bei der Nutzung von T.38 basiert auf der uneinheitlichen Implementierung in den Netzen der Provider. Einige Anbieter unterstützen die Nutzung von T.38 im eigenen Netz und auch beim Peering zu anderen Telefonnetzbetreibern. Andere wiederum, wie die Deutsche Telekom, ermöglichen ihren Kunden zwar den Einsatz dieses Verfahrens, jedoch nicht über die eigene Netzgrenze hin zu anderen Marktteilnehmern. Hier erfolgt entweder eine Umsetzung von T.38 auf G.711 Pass-Through, womit FEC obsolet wird, oder es muss eine Neu-Aushandlung der Faxparameter erfolgen. Beides kann wiederum zu Faxabbrüchen führen, ohne dass ein eindeutiger Grund zu erkennen ist.

Auch hier gilt: Liegt die Kommunikation im Hoheitsbereich der eigenen Verantwortung, können die gezeigten Mittel einen sicheren Betrieb des Fax gewährleisten. Kommuniziert man jedoch mit Dritten außerhalb dieses Bereichs, können keine Garantien für eine erfolgreiche Übertragung gegeben werden.

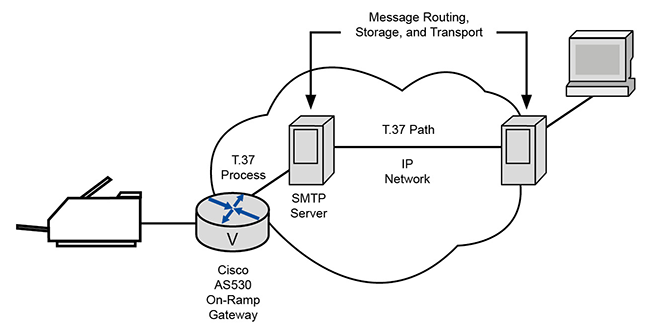

2.3 T.37

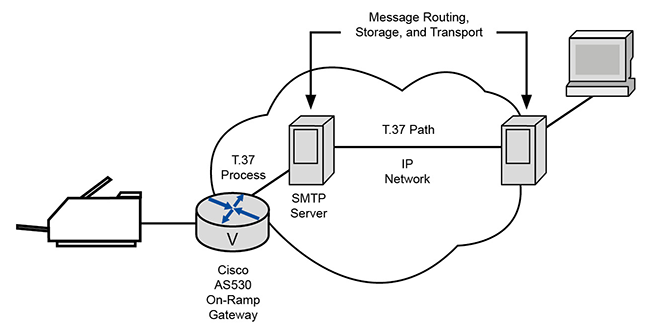

Das Protokoll T.37 findet leider wenig Aufmerksamkeit, was sehr zu bedauern ist, da es sich um eine TCP-Übertragung handelt, die auf die klassischen Mail-Mechanismen (Simple Mail Transfer Protocol) zurückgreift.

TCP bedeutet, dass schon auf der Netzwerkebene sichergestellt wird, dass alle Pakete beim Empfänger sicher ankommen.

Das Fax-Gateway sammelt die über T.30 empfangenen Daten und versendet diese im Anschluss als E-Mail-Anhang (TIFF Datei) an das Zielsystem (Store and Forward). Durch den Rückgriff auf SMTP und TCP ist dabei sichergestellt, dass alle Daten beim Empfänger ankommen.

Abbildung 5: Fax mit T.37

Leider gibt es nur eine geringe Verbreitung von T.37-Lösungen, die aber natürlich auch die Frage aufwerfen: Warum nicht direkt das Dokument per E-Mail versenden?

2.4 T.30 mit V.21-Signalisierung

Dieses Verfahren beschreibt einen hybriden Ansatz auf der Seite der Faxgeräte. Voraussetzung ist, dass ein Multi-Funktionsdrucker (MFP) über zwei Anschlüsse verfügt, einen Analog- oder ISDN-Zugang und einen IP-basierten Netzwerk-Anschluss.

Über den Zugang zum Telefondienst werden zunächst die technischen Parameter zum Faxversand bekannt gegeben. Dazu gehören:

- die genutzte Übertragungsgeschwindigkeit,

- ein Verweis auf alternative Möglichkeiten wie die Nutzung von VoIP-Parametern oder T.38, oder

- klassische Netzwerkdienste zur Datenübertragung wie HTTPS, SFTP, u. a.

Das empfangende Faxgerät kann jetzt entscheiden, ob die Übertragung über den Telefondienst erfolgen oder ob eines der alternativen IP-Verfahren zum Zuge kommen soll.

Die Verbreitung solcher dualen Systeme ist jedoch sehr gering. Diese sind somit keine relevante Alternative zu G.711 Pass-Through oder T.38.

3. Alternativen

Da der Faxversand über All-IP-Netze die oben genannten Schwierigkeiten mit sich bringt, bleibt letztendlich immer die Empfehlung zu schauen, ob Alternativen zum Fax möglich sind. So können heute schon mittels signierter und verschlüsselter E-Mail viele Prozesse, die bisher über Fax realisiert wurden, rechtssicher abgelöst werden. Allerdings sind auch hiermit technische Probleme verbunden, wie eine erfolgreiche Verteilung und Installation von digitalen Zertifikaten und allgemeingültige Abläufe für den E-Mail-Empfang. Diese sollten zwingend vorab angegangen werden. Dazu müssen zahlreiche verbindliche technische Vereinbarungen getroffen werden: angefangen bei der automatischen Bestätigung des E-Mail-Empfangs durch den Mail-Server, um eine erfolgreiche Übermittlung anzuzeigen, bis hin zur Schaffung einer zentralen Zertifikatsinfrastruktur, die den Absender einer E-Mail eindeutig ausweist, so wie es ein Personalausweis vermag.

Alternativ können auch zentrale Datenverzeichnisse angeboten werden (auch Upload-Funktion genannt), die es den Nutzern ermöglichen, Dokumente mittels eines Webbrowsers auf einem zentralen Server zu speichern. Über entsprechende Zugriffsrechte können diese dann von den Mitarbeitern weiterverarbeitet werden. Auch ist es möglich, dabei mittels E-Mail-Bestätigung den Vorgang der Bereitstellung zu verifizieren und den Zugang zu solchen Servern wiederum über Benutzerzertifikate zu steuern, sodass ein unberechtigter Zugriff ausgeschlossen werden kann.

Jede Alternative muss also zwei wichtige Fragestellungen beantworten:

- Wie wird die Übermittlung sicher verifiziert?

- Wie kann der Absender sicher identifiziert werden?

Solange für diese technischen Hürden keine einheitlichen Lösungen verfügbar sind, die auch von einem technischen Laien umgesetzt werden können, bleibt das Fax weiterhin als letztes Mittel der Wahl bestehen. Dies jedoch immer mit dem Vorbehalt, dass dieses Verfahren als unsicher angesehen werden muss.

4. Sicherheit

Ein weiterer Aspekt, der sich aus der Umstellung der öffentlichen Kommunikationsnetze ergibt, ist eine Neubewertung des Themas Sicherheit.

Die bisher genutzte Kanalvermittlung stellte einen Dienst zur Verfügung, der nur mit technischen Kenntnissen zu kompromittieren war.

Dagegen sind die modernen IP-Infrastrukturen vielen Gefahren ausgesetzt. Dies liegt nicht zuletzt in der Tatsache begründet, dass über diese Transportwege eben nicht nur Telefongespräche geführt oder mittels Fax Dokumente ausgetauscht, sondern auch alle anderen Arten von Daten transportiert werden. Daher sollte man bei der Nutzung von All-IP-Netzen auch auf die Gefahren und Sicherheitsaspekte eingehen.

Die Gefahrenlage soll am Beispiel der E-Mail erläutert werden und gleichzeitig aufzeigen, dass auch die aktuelle Situation beim Fax davon betroffen ist.

Im Kern geht es dabei um die Tatsache, dass eine E-Mail auch heute noch in weiten Teilen unverschlüsselt über Datennetze versendet wird und damit die Möglichkeit im Raum steht, dass die zu übermittelnden Informationen möglicherweise abgehört bzw. mitgelesen werden können. Allein diese Möglichkeit reicht schon aus, die DSGVO zu bemühen, da gerade im Bereich des gerichtlichen Schriftverkehrs personenbezogene Daten ausgetauscht werden, die einem gehobenen Schutzniveau unterliegen.

Aktuell muss man daher von folgenden Umständen ausgehen:

- E-Mail-Dienste unterstützen die Verschlüsselung von Inhalten, was jedoch nur selten genutzt wird.

- Ein Fax wird in der Regel auf Basis von RTP oder T.38 unverschlüsselt übertragen.

- Die Providernetze sind in ihrem Backbone durchgehend IP-basiert.

- Damit ist ein Fax genauso leicht abzuhören wie eine E-Mail.

Zusätzlich gilt es zu bedenken, dass viele Endkunden Dienste von Anbietern wie Sipgate nutzen, deren Infrastruktur nur über das Internet adressierbar ist, inklusive der angebotenen Faxdienste (Server).

Die Zeiten der strikten Trennung, in denen es eine sichere Telefonie über das Festnetz gab und eine unsichere Datenübertragung über das Internet, sind vorbei. Niemand kann heute mit Bestimmtheit sagen, ob der Faxempfänger einen Server im Internet nutzt oder ein analoges Endgerät an einem Telefonanschluss.

Es ist jedoch möglich, dieses Problem mit heute gängigen Mitteln zu beheben. So ist es allgemein anerkannt und gebräuchlich, Webinhalte mittels TLS (Transport Layer Security) zu verschlüsseln, um die Dateninhalte gegen Mitlesen zu schützen. Dieses Verfahren könnte auch auf eine sichere E-Mail-Kommunikation angewendet werden. Einzige Voraussetzung wäre eine verfügbare und anerkannte Stelle zur Ausstellung von digitalen Zertifikaten.

Eine solche Infrastruktur sollte im Sinne der Nutzer von keiner privatwirtschaftlichen Organisation, sondern von staatlicher Stelle geführt werden. Ähnlich dem Personalausweis könnte der Bund oder ein Bundesland Nutzerzertifikate herausgeben, die dann für verschiedene Verschlüsselungszwecke genutzt werden könnten (s. ELSTER bei den Finanzämtern).

Dies klingt zunächst einleuchtend, ist aber in der Praxis mit technischen Hürden verbunden:

- Wer erklärt den Anwendern den Einsatz von Zertifikaten und die Einrichtung für diverse E-Mail-Programme und Server?

- Wie können diese Zertifikate verteilt werden?

- Wird dafür eine spezielle Hardware, wie z.B. ein Lesegerät benötigt?

- u.v.a.m.

Um die Komplexität vom Endbenutzer fernzuhalten, werden daher neue Ansätze benötigt.

So könnte eine Möglichkeit darin bestehen, dass zwischen den Mail-Providern, wie web.de, gmail.com oder gmx.de, nur noch verschlüsselt kommuniziert wird und der Endbenutzer über eine sichere Verbindung verschlüsselte Informationen mit seinem Mail-Provider austauscht. Die sichere Kommunikation mit dem Mail-Anbieter könnte über die erwähnte TLS-Funktion mittels Browser gewährleistet werden.

Zwar liegen dann die Informationen beim Provider im Zweifelsfall unverschlüsselt auf einem Server, aber die Übertragung über das Internet könnte mit einem sehr hohen Sicherheitsniveau erfolgen.

Eine weitere Option wäre die Übertragung von Daten mittels TLS-gesichertem Download oder Upload zu einem Webserver, wie es schon in Kapitel 4 erläutert wurde.

Man erkennt hier durchaus eine Reihe von Ansätzen, die man verfolgen kann, um das Fax überflüssig zu machen und trotzdem eine sichere Kommunikation zu ermöglichen.

Sollte jedoch die weitere Nutzung des Fax mit dem Argument einer vermeintlich höheren Sicherheit gerechtfertigt werden, so verkennt man die mit dieser Art der Kommunikation verbundenen Risiken, die durch die Umstellung der Telekommunikation auf IP entstanden sind.

5. Fazit

Die Ablösung der über 150-jährigen Kanalvermittlung durch All-IP-Netze erfordert ein Umdenken gerade bei der Übermittlung von Dokumenten. Die Faxübertragung lässt sich nicht ohne Weiteres an die neuen Gegebenheiten adaptieren. Die Gründe hierfür sind vielfältig.

Zum einen können Ansätze, die bei VoIP ein zufriedenstellendes Ergebnis versprechen, beim Fax zu erheblichen Problemen führen. Paketverluste, die bei der Sprache tolerabel sind, führen beim Fax unweigerlich zu Abbrüchen oder fehlerhaften Übermittlungen.

Das mit Abstand größte Problem ist jedoch, dass die Übertragungskette nicht durchgängig zentral administrierbar ist. Einstellungen für T.38 mit FEC oder G.711 Pass-Through mit ECM können nur im eigenen Hoheitsbereich durchgesetzt werden. Jenseits dieses Horizonts kann man keinen Einfluss mehr nehmen. Provider und Gegenstellen, die fernab der eigenen Verantwortung betrieben werden, können gänzlich andere Einstellungen vorweisen oder begünstigen, was zwangsläufig zu einem Dienst führt, dessen Zuverlässigkeit nicht mehr gegeben ist.

Gerade die Übertragung umfangreicher Dokumente leidet darunter, denn mit steigender Übermittlungsdauer steigt auch das Risiko von Abbrüchen oder Fehlern.

Mittelfristig wird man um eine alternative Methode zum Dokumentenaustausch nicht umhinkommen. Hier bieten sich aktuell zwei Varianten an:

- Übermittlung per E-Mail-Anhang mit automatischer Empfangsbestätigung

- Web-Upload, ebenfalls mit einer Quittierung der erfolgreichen Übertragung

Beide Varianten bedingen jedoch eine funktionierende Zertifikatsinfrastruktur und einen Prozess, der die Einführung sowohl im eigenen Haus als auch bei Dritten unterstützt.