Wie sicher ist das IoT?

Doch wie sicher ist das IoT eigentlich? Um das zu beantworten, richten wir den Fokus zunächst auf die einzelnen Geräte, die das IoT bilden.

Der Schwerpunkt liegt bei der Entwicklung der meisten Geräte auf einer kompakten und leichten Bauweise. So gibt es meist nur eine verhältnismäßig geringe CPU-Leistung. Auch die Speicherkapazität eines solchen Gerätes ist extrem gering. Das führt oft dazu, dass die Implementierung von Sicherheitsmechanismen auf dem jeweiligen Endgerät extrem schwierig bis unmöglich ist. Aber die Geräte fügen sich so perfekt in ihre Umgebung ein. Sensoren sind besonders klein und unauffällig, die Smart Watch bleibt klein und komfortabel am Handgelenk tragbar, und auch der Leuchtkörper hat die Maße einer klassischen Glühbirne und passt somit perfekt in vorhandene Fassungen.

Die IP-Schnittstelle ist bei den meisten Geräten eine verhältnismäßig neue Funktion und soll bei Wahrung einer kleinen, leichten Bauweise die Kommunikation mit anderen Geräten ermöglichen. Dies führt dann beispielsweise zu unverschlüsselter Kommunikation der Geräte. Laut einer Studie werden zurzeit rund 90 % des Datenverkehrs zwischen IoT-Geräten unverschlüsselt ausgetauscht. [2]

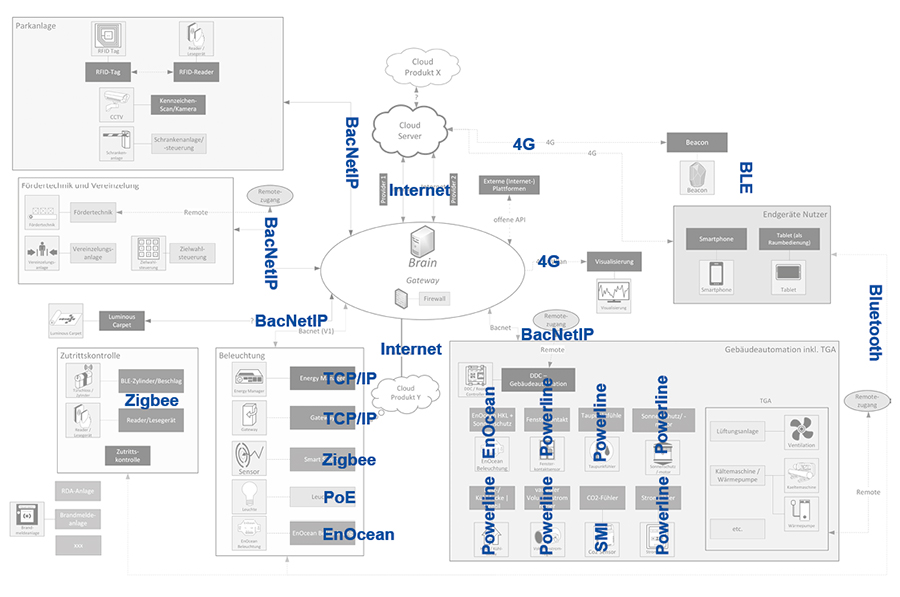

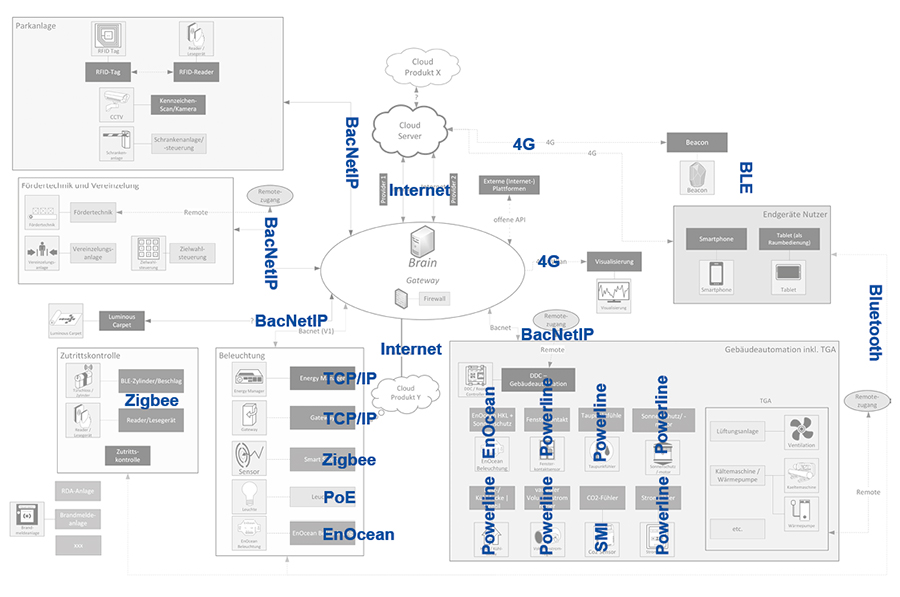

Aber nicht nur die IP-Schnittstelle an sich kann ein Problem darstellen. Neben der enorm großen Vielfalt an smarten Endgerätkategorien gibt es mindestens genauso viele Übertragungstechniken. Diese Techniken machen ein herkömmliches zu einem smarten Gerät. Hier kommen Protokolle wie WLAN, Bluetooth, BLE, ZigBee, Z-Wave, EnOcean, NFC, Lemonbeat oder 6LoWPAN ins Spiel. Jedes Protokoll hat dabei seine ganz eigenen Schwachstellen und Sicherheitslücken. Viele davon werden schnell öffentlich bekannt, doch stellt jeder Hersteller sofort einen Patch bereit? Und selbst wenn, wird dieser zeitnah installiert?

In einigen Geräten findet man nicht änderbare Standard-Passwörter, die problemlos durch Ausprobieren der gängigsten Passwörter geknackt werden können. (siehe Abbildung 1)

Abbildung 1: Protokolle in der Gebäudeautomation. In einigen Geräten findet man nicht änderbare Standard-Passwörter, die problemlos durch Ausprobieren der gängigsten Passwörter geknackt werden können.

Letztes Jahr wurde bekannt, dass in vielen namenhaften IP-Überwachungskameras die gleiche chinesische Hardware verbaut ist. Diese enthielt eklatante Sicherheitslücken, wie zum Beispiel nicht abgesicherte Server und die Möglichkeit, Standard-Passwörter unverändert zu lassen. So war es möglich, auf zahlreiche Überwachungsvideos zuzugreifen – weltweit. [3]

Mittlerweile gibt es ganze Suchmaschinen, die das Aufspüren solcher Geräte vereinfachen und das Testen auf Standard-Sicherheitslücken ermöglichen. So kann jeder Einsicht in diverse Geräte erhalten. Hier wurden ebenfalls Sicherheitskameras, aber auch Onboard-Überwachungssysteme von LKWs, sowie Heizungs- und Sicherheitskontrollsysteme von Banken gefunden. [4]

Ein weiterer Punkt ist, dass viele Geräte Nutzerdaten lokal speichern. Bei einer Zurücksetzung auf Werkseinstellungen sollten diese gelöscht werden, was aber nicht immer der Fall ist. Das heißt, dass sich durch das Erwerben von gebrauchten IoT-Geräten unter Umständen viel über den ursprünglichen Besitzer herausfinden lässt.

Diese genannten Schwachstellen beziehen sich hauptsächlich auf die Endgeräte. Ein weiterer wichtiger Faktor ist die App bzw. das Smartphone, mit dem viele Geräte gesteuert werden. Abgesehen von den ab und zu sehr fragwürdigen Berechtigungen, die beim Installieren der App bestätigt werden, stellt sich die Frage, ob jeder Nutzer die einzelnen Apps über Passwörter sichert. Ist Ihr Smartphone passwortgeschützt? Bei vielen ist dies nicht der Fall. Somit haben einfache Taschendiebe über das Smartphone bereits Zugriff auf sämtliche Geräte in Ihrem Haushalt.

Was kann schon passieren?

All diese Schwachstellen führen zu ganz neuen Bedrohungsszenarien, und das in allen erdenklichen Umgebungen.

Smart-Home-Geräte sind meistens in das normale Heim-WLAN integriert. Das heißt: Hat ein Angreifer Zugriff auf ein unsicheres IoT-Gerät, hat er oft auch schnell Zugriff auf das gesamte Netz. Hierfür muss nur bei Erstinstallation das WLAN-Passwort im Klartext übertragen werden oder das IoT-Gerät die WLAN-Zugangsdaten unverschlüsselt lokal speichern, was oft der Fall ist. Es reicht also lediglich ein unsicheres Gerät im Netzwerk aus.

Wenn man dies jetzt in größerem Maßstab betrachtet – beispielsweise in smarten Bürogebäuden oder Industriehallen – können die Auswirkungen schon um einiges gravierender sein. Hier können sensible Daten abgegriffen werden, sobald sich ein entsprechend unsicheres Gerät im Netzwerk befindet und das Tor zu diesem öffnet.

Unsichere smarte Geräte ermöglichen nicht nur Einlass zum restlichen Netzwerk, sondern können von Dritten gesteuert werden und Schaden verursachen. Dieser Schaden kann rein wirtschaftlich signifikant sein. Personen- oder Imageschäden sind vorstellbar.

In Finnland wurde im Jahr 2016 die Heizungsanlage von zwei Wohnblocks durch einen gezielten DDoS-Angriff auf die smarte Heizung zum Erliegen gebracht. Durch den Anschluss der Heizung ans Internet konnten die Bewohner ihre Heizung aus der Ferne steuern und die Wartung fiel deutlich kostengünstiger aus. So wurde allerdings auch das Tor für Hacker geöffnet. Durch den Angriff verbrachte die Anlage mehrere Tage mit vergeblichen Neustarts und konnte somit nicht heizen. In Finnland wird es im Winter bis minus 30 Grad kalt. [5]

In smarten Bürogebäuden, Industriehallen, in Flugzeugen etc. könnten die Manipulation von Licht oder die Ausgabe eines Signaltons schnell eine Massenpanik auslösen und sollten somit unbedingt verhindert werden.

Wenn ein Angreifer lediglich Zugriff auf Log-Dateien oder aktuelle Statusmeldungen der Geräte hat, können wichtige Informationen gesammelt werden. Beispielsweise kann durch den lesenden Zugriff auf die Lichtsteuerung gut beobachtet werden, wann Häuser verlassen sind – und das ganz ohne zeitraubende Vor-Ort-Präsenz.

Wie bereits erwähnt, ist auch das Smartphone eine große Schwachstelle. Die Haustür öffnet sich automatisch, wenn man mit dem Smartphone in die Nähe kommt, und das sowohl im Smart Home als auch im Bürogebäude. Was passiert, wenn das Smartphone gestohlen wird? Selbst mit aktivierter Displaysperre lassen sich viele Funktionen noch nutzen. Selbst einige Autos können mittlerweile entriegelt werden, sobald das registrierte Smartphone in der Nähe ist. Sogar das Fahren des Autos ist mit dem Smartphone als Schlüsselersatz mittlerweile möglich. Sollten weder das Smartphone noch die steuernde App durch eine PIN oder Ähnliches gesperrt sein, hat der Dieb sogar vollen Zugriff auf alle remote steuerbaren und in der Nähe befindlichen zugehörigen Geräte.

Noch viel einfacher wird es, wenn die smarte Sprachassistentin Arbeit übernimmt und sämtliche smarte Dienste vereint. Sie steuert die Türöffnung und die Heizung, schreibt Nachrichten an Freunde, Bekannte, Kollegen oder den Chef, auch sämtliche Online-Bestellungen können problemlos per Sprachbefehl initiiert werden. Es reicht also, wenn man vor dem gekippten Fenster höflich sein Anliegen äußert. Im Idealfall, wenn der Besitzer nicht zuhause ist.

Gerade wegen der häufig auftretenden Schwachstellen stehen IoT-Geräte immer häufiger im Fokus von zielgerichteten Angriffen. Neben den Angriffen auf das eigene Gerät oder Netzwerk gibt es darüber hinaus noch die Möglichkeit, dass das eigene unsichere Gerät für Angriffe auf andere genutzt wird. Unsichere Geräte können zu einem gigantischen Netzwerk – einem Botnet – vereint und so gemeinsam für einen Angriff benutzt werden. Beispielsweise für DDoS-Angriffe in großem Maßstab wie im Jahr 2016, als zahlreiche Dienste wie Amazon, Github und Twitter für mehrere Stunden unerreichbar wurden. [6]

Das IoT hat sich somit durch die Masse unsicherer und leicht kompromittierbarer Geräte inzwischen als eine der größten Bedrohungen im Internet erwiesen.

Was ist zu tun?

Die genannten Bedrohungsszenarien sind natürlich auf die Spitze getrieben. Sie sind deshalb nicht unrealistisch. Korrekt und sicher genutzt, können die meisten Neuerungen, die das Internet of Things mit sich bringt, einen echten Mehrwert darstellen. IoT ermöglicht die sensorbasierte Vorhersage von Bauteildefekten, ohne dass ein Defekt überhaupt eintritt, mehr Sicherheit in Fahrzeugen und Flugzeugen durch Sensortechnik, automatisierte Prozesse in sämtlichen Bereichen, einfach Komfort im Smart Home und im smarten Bürogebäude.

Wie gelingt es, diese Geräte sicher einzusetzen, um deren volles Potential nutzen zu können?

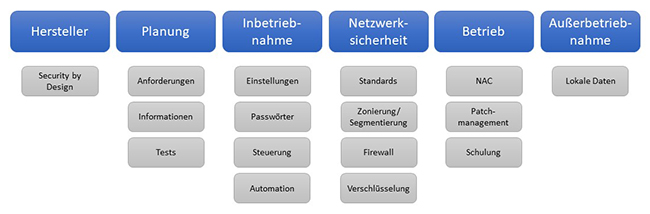

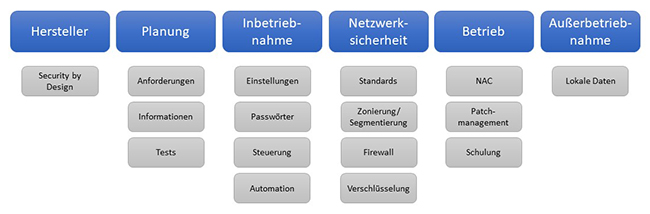

Hersteller

Es sollte schon bei der Entwicklung der Geräte anfangen. Das Stichwort Security by Design beschreibt den Ansatz, dass Geräte schon von Grund auf sicher konzipiert werden. Dieser Punkt liegt in der Hand der Hersteller. Als Nutzer der Geräte hat man wenig Einfluss auf deren Design.

Abbildung 2: Tools zur IoT-Sicherheit

Planung

Es hilft schon, vor dem Kauf Informationen einzuholen und sich zu überlegen, welche Anforderungen es gibt, welche davon zwingend erfüllt werden müssen und welche vielleicht nur „nice to have“ sind. Das gilt sowohl bei der Anschaffung von Smart-Home-Geräten als auch im Umfeld von Smart Building, Smart Factory etc. Hier ist ein abgestimmter Anforderungskatalog nötig, der hilft, die eigenen Kriterien transparent zu kommunizieren und eine Vorauswahl zu treffen.

In einem komplexen Umfeld ist es zudem empfehlenswert, die ausgewählten Produkte anhand einer kleineren Umgebung zu testen, sodass die Anforderungen und das Zusammenspiel der geplanten Geräte vor der Beschaffung geprüft werden können.

Mit einer solchen vorausschauenden Planung ist es möglich, Kosten und Aufwand im späteren Betrieb zu reduzieren. Unbedachte Entscheidungen führen schnell zu unschönen Workarounds und für die Sicherheit bedenklichen Kompromissen, die oftmals vermieden werden können.

Inbetriebnahme

Bei der Inbetriebnahme sollte sichergestellt werden, dass das jeweilige Gerät so sicher wie eben möglich betrieben wird. Das beginnt bei den Einstellungsmöglichkeiten, die jedes smarte Gerät mit sich bringt. Auch die jeweils eingesetzten Protokolle bieten teilweise Einstellungsmöglichkeiten, die möglichst durch die IT-Abteilung geprüft werden sollten.

Standardpasswörter sollten in jedem Fall geändert werden, auch wenn nicht explizit darauf hingewiesen wird. Wie bereits erwähnt, sind diese Passwörter mindestens dem Hersteller bekannt, wenn nicht sogar öffentlich einsehbar, und bieten ein ideales, einfaches Einfallstor für Angreifer.

Geht es um Geräte, die per Smartphone zu steuern sind, sollten auch hier Voreinstellungen beachtet und angepasst werden. In den Apps sind, meistens etwas versteckt, schon viele Einstellungen möglich. Zudem verwehrt eine einfache Bildschirmsperre einem Taschendieb zumindest schon den Zugang zur Steuerung.

Im Idealfall sollte auch bei automatischen Funktionen, wie der oben erwähnten Türöffnung beim Nähern mit dem Smartphone, genau überlegt werden, wie sinnvoll diese sind und ob zusätzliche Sicherheitsmechanismen ausgewählt werden können. Bei den oben erwähnten Sprachassistenten, die mit dem Haustürschloss gekoppelt sind, ist es beispielsweise möglich, zusätzlich zum Türöffnungs-Befehl oder zum Online-Kauf eine PIN abzufragen.

Leider lassen sich mit diesen Vorkehrungen nicht alle genannten Schwachstellen absichern. Dafür ist die Vielfalt an Geräten zu groß und die Möglichkeiten der Sicherheitszertifizierung smarter Geräte sind noch zu weit entfernt. Die Maßnahmen sollten daher noch einen Schritt weitergehen und das Netzwerk entsprechend absichern.

Netzwerksicherheit

Das Ziel der Netzwerksicherheit für IoT ist eine Umgebung, in der smarte Geräte ihre Funktionen beibehalten, diese abgesichert sind und im Falle eines Angriffs möglichst wenig Schaden anrichten können.

Ein sicheres Netzwerk fängt bei einer wohlüberlegten Architektur an. Für eine solche Umsetzung ist es sinnvoll, sich an aktuelle Standards wie ISO 27001, BSI IT-Grundschutz und IEC 62443 zu halten.

Das bedeutet, dass unter anderem die Kommunikationspartner in einem Netzwerk eingeschränkt werden, sodass nicht jedes andere Gerät bzw. Unbefugte im Netz Zugriff auf das zu schützende Gerät haben. Eine Segmentierung oder Zonierung des Netzwerks, beispielsweise mittels VLANs, hilft schon, um Kommunikationsbereiche voneinander abzugrenzen. Das gilt insbesondere in einer großen Umgebung wie einem Smart Building oder einer Smart Factory, genauso wie im Smart Home. Hier ist auch zu erwägen, ob der neue Saugroboter wirklich dieselbe WLAN-SSID mit anderen Geräten teilt, oder ob eine Trennung der Netzwerkbereiche sinnvoll ist. Zwar ist es nicht immer möglich, im Heim-Router VLANs zu nutzen, zumindest ist ein Gast-WLAN iin den meisten Routern einstellbar. Somit hat der smarte Saugroboter keine direkte Verbindung mehr zu sämtlichen anderen Komponenten im Netzwerk, wo beispielsweise persönliche Daten gespeichert sind (NAS, Laptop, Smartphone, …).

Nicht nur die Kommunikation innerhalb des Netzwerks muss geregelt werden, sondern auch die Kommunikation nach außen und von außen. Firewalls sind in größerem Umfeld zwingend notwendig. Mit Hilfe einer abgestimmten Konfiguration lässt sich der Datenverkehr überwachen und regeln.

Gängige Härtungsmaßnahmen aus der „normalen“ IT sollten ebenso berücksichtigt werden. Zum Beispiel sollten – wenn möglich – nur verschlüsselte Protokolle genutzt werden. Unverschlüsselte Protokolle sind dementsprechend zu deaktivieren, was beispielsweise über eine Firewall möglich ist.

Zusammengefasst sollte eine sogfältige Planung und Konzeptionierung des Netzwerks und des Betriebs schon von Beginn an sämtliche Sicherheitsmaßnahmen und Bedrohungsszenarien berücksichtigen. Eine nachträgliche Sicherheitsbetrachtung verursacht höheren Aufwand, ist aber in jedem Fall zu empfehlen, wenn nicht von vornherein durchgeführt. Oft reicht nur ein einziger Angriff aus, um enorme Schäden zu verursachen.

Betrieb

Ist das Netzwerk einmal abgesichert, muss natürlich dafür Sorge getragen werden, dass fortan nur berechtigte Geräte in dieses Netzwerk eingebunden werden können. Wird ein smartes Endgerät an ein Netzwerk angeschlossen, so kann dieses nicht nur Ziel von Angriffen werden, sondern stellt eine Bedrohung für das gesamte Netzwerk dar.

Nicht immer ist es möglich, diese Geräte manuell zu prüfen und zu authentifizieren. Daher sollte das bestehende Netzwerk einen weitestgehend automatisierten Schutz vor Fremdgeräten bieten, etwa in Form einer Netzzugangskontrolle (NAC) gemäß dem Standard IEEE 802.1X. Bevor das Gerät in das Netzwerk eingebunden werden kann, muss es entsprechend registriert werden. Auch müssen vorher definierte Sicherheitsrichtlinien erfüllt sein, um ein entsprechendes Endgerät nutzen zu können.

Die regelmäßige Überprüfung der bereits im Netzwerk befindlichen Geräte ist ebenfalls ein wichtiger Aspekt. Ein definiertes Patch-Management hilft, Sicherheitslücken zu reduzieren und es stellt sicher, dass sämtliche Geräte auf dem neusten Stand sind. Allerdings muss hier mit Vorsicht vorgegangen werden. Patches müssen vor einem Rollout getestet werden, um Fehlfunktionen möglichst zu vermeiden. Die Prüfung reicht von der Echtheit des Patches bis hin zur korrekten Funktionsweise nach der Installation.

Patches sind zudem auch im Smart Home wichtig, sie werden oft vernachlässigt, da kein automatisches Patch-Management vorhanden ist. Für Geräte wie Heizungssteuerung, Fernseher und Kaffeemaschinen gibt es Patches, die oft manuell installiert werden müssen. Manche App informiert den Nutzer rechtzeitig, die meisten Geräte sind so eingestellt, dass viele Aufgaben automatisch erledigt werden und eine App-Nutzung in den seltensten Fällen notwendig ist. Wenn sie notwendig ist, sind wenige Nutzer bereit, einige Minuten auf die Installation von Patches zu warten und die Meldung wird weggeklickt. Die wenigsten Apps bleiben hier beharrlich.

Darüber hinaus ist der Umgang mit IoT-Geräten entsprechend abzusichern. Im größeren Umfeld sollten Prozesse mithilfe eines abgestimmten Betriebs- und Sicherheitskonzeptes definiert werden. Sie definieren, was bei Notfällen, Problemen, Changes und Ähnlichem beachtet werden muss, um das Netzwerk weiterhin sicher betreiben zu können.

Die Schulung von Mitarbeitern spielt eine wichtige Rolle. Bei Mitarbeitern, die IoT-Geräte nutzen oder damit arbeiten, sollte ein gewisses Verständnis der Risiken geschaffen werden, um einen sicheren Betrieb zu gewährleisten.

Außerbetriebnahme

Ein sehr wichtiger Punkt, der oft außer Acht gelassen wird, ist die Außerbetriebnahme von IoT-Geräten. Viele Geräte speichern lokale Daten wie Schlüsselmaterial, persönliche Daten der Nutzer oder Netzwerkdaten. Bei der Außerbetriebnahme sollte eine Löschung dieser Daten erfolgen. Dies kann oftmals durch ein Zurücksetzen oder manuell erfolgen. Es sollte auf jeden Fall geprüft werden, ob die Daten tatsächlich gelöscht sind, um eine Weitergabe der eigenen WLAN-Zugangsdaten oder Ähnliches zu vermeiden. Ansonsten können gebrauchte IoT-Geräte in falschen Händen zum Einfallstor ins Netzwerk werden. Abläufe der Außerbetriebnahme müssen daher Teil eines Betriebskonzeptes sein.

Fazit

Der durchaus signifikante Aufwand zur Absicherung eines Netzwerks mit IoT-Geräten ist von vornherein einzuplanen. Doch dieser Aufwand lohnt sich, auch wenn die Vorteile nicht in jedem Fall sichtbar sind. Wenn ein Netzwerk samt IoT-Geräte ideal abgesichert ist, passiert – nichts. Es ist jedoch zu bedenken: Ein Angriff reicht, um sehr hohe Schäden zu verursachen.

Sicherheit ist ein Teil der Digitalisierung und muss von der Planung eines Systems oder Netzwerkes an berücksichtigt werden. IoT-Sicherheit erstreckt sich von der Planung und Konzeptionierung, über die bewusste Beschaffung der Komponenten, über einen abgestimmten Betrieb bis hin zur korrekten Außerbetriebnahme einzelner Geräte. So können die erheblichen Vorteile, die das IoT mit sich bringt, weitgehend sicher genutzt werden.

Verweise

[1] S. Smith, „Juniper Research,“ Juni 2018. [Online]. Available: https://www.juniperresearch.com/press/press-releases/iot-connections-to-grow-140pc-to-50-billion-2022.

[2] R. Rehm, „Mit zunehmendem Internet of Things-Datenverkehr steigt das Gefahrenpotenzial,“ Mai 2019. [Online]. Available: https://www.infopoint-security.de/mit-zunehmendem-internet-of-things-datenverkehr-steigt-das-gefahrenpotenzial/a19991/.

[3] F. A. Scherschel, „Offen wie ein Scheunentor: Millionen Überwachungskameras im Netz angreifbar,“ Oktober 2018. [Online]. Available: https://www.heise.de/security/meldung/Offen-wie-ein-Scheunentor-Millionen-Ueberwachungskameras-im-Netz-angreifbar-4184521.html.

[4] K. Hill, „The Crazy Things A Savvy Shodan Searcher Can Find Exposed On The Internet,“ September 2013. [Online]. Available: https://www.forbes.com/sites/kashmirhill/2013/09/05/the-crazy-things-a-savvy-shodan-searcher-can-find-exposed-on-the-internet/#594fbf153c7e.

[5] „Hacker lassen Finnen frieren,“ Spiegel Online, November 2016. [Online]. Available: https://www.t-online.de/digital/sicherheit/id_79488110/ddos-angriffe-hacker-legen-heizungen-in-finnland-lahm.html.

[6] H. Gierow, „Mirai-Botnetz legte zahlreiche Webdienste lahm,“ Oktober 2016. [Online]. Available: https://www.golem.de/news/ddos-massiver-angriff-auf-dyndns-beeintraechtigt-github-und-amazon-1610-123966.html.

Teile diesen Eintrag