aus dem Netzwerk Insider August 2022

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat am 8. Dezember 2021 das IT-Sicherheitskennzeichen implementiert, um Verbraucher bezüglich der Sicherheit bei Consumer-IT mit Informationen zu versorgen. Das Sicherheitszertifikat wurde als ein Instrument in dem IT-Sicherheitsgesetz 2.0 definiert. Um für ein Produkt das IT-Sicherheitszertifikat zu erhalten, muss ein Antragsverfahren beim BSI eröffnet werden. Bisher werden Sicherheitskennzeichen vom BSI in den Produktkategorien Breitbandrouter und E-Mail-Dienste verteilt. Für ein erfolgreiches Antragsverfahren muss der Hersteller vom BSI erarbeitete Standards oder entsprechende anerkannte Branchenstandards erfüllen.

In den bisher abgedeckten Produktkategorien sind das die technischen Richtlinien BSI TR-03148 für die Kategorie Breitbandrouter und BSI TR-03108 für die Kategorie E-Mail-Dienste. Hervorzuheben ist, dass es sich um ein dynamisches Zertifikat handelt. Allgemeine Informationen zu den zertifizierten Produkten sowie Informationen zu Sicherheit, bekannten Schwachstellen und verfügbaren Updates werden auf einer entsprechenden Website vom BSI fortlaufend aktualisiert. Die Laufzeit dieser Services beträgt Stand jetzt in der Regel zwei Jahre. Das IT-Sicherheitskennzeichen hat demnach eine endliche Gültigkeit und muss regelmäßig erneuert werden. Die Website für das jeweilige Produkt ist über einen QR-Code auf dem Sicherheitskennzeichen aufrufbar, siehe Abbildung 1. War das Antragsverfahren für ein Produkt erfolgreich, ist der Hersteller dazu verpflichtet, das Sicherheitskennzeichen zur Verfügung zu stellen.

Abbildung 1: Muster eines IT-Sicherheitskennzeichens. BSI-Link und QR-Code leiten zu der dynamisch verwalteten Informationsseite [1].

In den vergangenen Jahren ist die Anzahl der genutzten IoT-Geräte im Smart-Home- und im Smart-Building-Sektor enorm gestiegen. Die Verwendung von IP-Sicherheitskameras, smarten Leuchtmitteln oder smarten Zugangskontrollen ist sowohl im privaten als auch im gewerblichen Bereich längst etabliert, und die Nutzung wird sich in den nächsten Jahren sehr wahrscheinlich noch um ein Vielfaches erhöhen. In einer Studie der ETNO – European Telecommunication Network Operators‘ Association – wird davon ausgegangen, dass die aktiven Smart-Building-IoT-Verbindungen in Europa von 2022 bis 2025 um das 2,5-fache steigen werden. In einer vergleichbaren Studie von der Unternehmensberatung Analysys Mason GmbH wird für den gleichen Zeitraum sogar fast eine Vervierfachung der IoT-Verbindungen im europäischen Smart-Building-Sektor prognostiziert.

In der IT-Branche sind die Sicherheitsschwachstellen bei IoT-Geräten durchaus bekannt, allerdings kann dieses Bewusstsein nicht für alle Smart-Building-Betreiber und Privatpersonen vorausgesetzt werden. Ein Sicherheitskennzeichen für IoT-Geräte ist demnach ein sinnvolles Instrument, um Endnutzer bei der Auswahl sicherer Geräte zu unterstützen, und auch um ein Bewusstsein für Sicherheitsproblematiken bei IoT-Geräten zu schärfen. Nachfolgend wird der europäische IoT-Basisstandard ETSI EN 303 645 genauer betrachtet und anhand dessen auf die Relevanz der Sicherheitsaspekte eingegangen.

ETSI EN 303 645 v2.1.1 „Cyber Security for Consumer Internet of Things. Baseline Requirements”

Der europäische Standard ETSI EN 303 645 v2.1.1 „Cyber Security for Consumer Internet of Things. Baseline Requirements” von Juni 2020 ist vergleichbar aufgebaut wie die Bausteine im IT-Grundschutz-Kompendium vom BSI. In dem Standard werden Sicherheits- und Datenschutzbestimmungen für Verbraucher-IoT-Geräte definiert, welche mit einer Netzwerkinfrastruktur verbunden sind. Dazu gehören unter anderem IoT-Gateways, -Hubs und -Basisstationen. Zudem werden Zugangskontrollen, Fenstersensoren, IP-Kameras, Smart-Home-Assistenten und viele weitere IoT-Geräte als Beispiele genannt. An dieser Stelle soll darauf hingewiesen werden, dass die Standards nicht nur im Smart-Home-Bereich, sondern auch im Smart-Building-Bereich und generell für Unternehmen, die IoT-Geräte nutzen, von Relevanz sind.

Viele IoT-Geräte im Smart-Home- und Smart-Building-Sektor werden bisher noch mit standardmäßig vergebenen Benutzernamen und Passwörtern verkauft, wie zum Beispiel mit der allgemein bekannten und sehr unsicheren „admin-admin“-Kombination, wo sowohl der Benutzername als auch das Passwort initial als „admin“ definiert sind. Dass solch eine Einstellung sehr unsicher ist, bedarf keiner großen Erklärung. Mit der Suchmaschine „Shodan“ wird es Nutzern ermöglicht, weltweit IoT-Geräte zu finden, die mit dem Internet verbunden sind, und Informationen über diese Geräte zu erhalten. Dabei wird auch auf Cybersicherheitslücken hingewiesen. Dazu gehören Ports, die ungesichert sind. Zudem werden alle bekannten offenen Common Vulnerabilities and Exposures (CVE), also Sicherheitslücken, dargelegt. CVE ist ein System, welches öffentlich bekannt gegebene Cybersicherheitsschwachstellen listet und dem US-amerikanischen National Cyber Security FFRDC unterstellt ist. Über entsprechende CVE-gelistete Schwachstellen oder offene beziehungsweise schwach abgesicherte Ports ist es einfach, Zugriff auf IoT-Geräte zu erlangen. Insbesondere bei IP-Kameras gibt es sehr häufig offene Ports oder solche, die nur mit Standard-Zugangsdaten belegt sind. So finden sich schnell IP-Kameras mit einem „admin-admin“-Login. Der unbefugte Zugriff auf eine IP-Kamera ist dabei allerdings nicht die größte Gefahr. Folgenreicher sind die Auswirkungen, wenn über die Software der Kamera noch weitere persönliche Informationen frei zugänglich werden. Wird für die IoT-Software ein SMTP-Login verwendet, sprich eine Authentifizierung via Mailserver, kann es sein, dass so die E-Mail-Adresse inklusive des Passwortes offengelegt wird. Geraten diese Informationen in die falschen Hände, können sowohl im Betrieb als auch im privaten Bereich große Schäden entstehen. Es geht dabei also nicht nur um einen möglichen Zugriff auf Bild- und Videomaterial, sondern auch um personenbezogene Daten und Authentifizierungsdaten. Um solche Probleme zu vermeiden, werden in der ETSI EN 303 645 – 5.1 Basis-Sicherheitsregeln wie ausreichend randomisierte Standardpasswörter, die Verwendung von Best-Practice-Kryptografie oder Multi-Faktor-Authentifizierung definiert.

Ein weiteres Tool zur Erhöhung der Sicherheit bei IoT-Geräten ist das Implementieren eines Mittels zum Verwalten von Berichten und Schwachstellen. Dazu gehört herstellerseits das regelmäßige Berichten über Schwachstellen und das sowohl regelmäßige als auch kontinuierliche Überwachen von Sicherheitslücken, wohlgemerkt während eines definierten Supportzeitraums. Somit sollten die Betreiber auslaufende Supportzeiträume im Blick behalten, um sich der Gefahr bewusst zu bleiben, dass der kontinuierliche Sicherheitscheck herstellerseits endlich sein kann. Coordinated Vulnerability Disclosure (CVD) steht in dem Zusammenhang für eine Reihe von Prozessen zum Umgang mit Offenlegungen über potenzielle Sicherheitsschwachstellen und deren Behebung. CVD ist für die ISO/IEC 29147 zur Offenlegung von Schwachstellen international standardisiert, jedoch bei IoT bisher noch nicht vollends etabliert. Für den Austausch von Informationen über identifizierte Schwachstellen und mögliche Gefahren kann das „Common Vulnerability Reporting Framework“ (CVFR) herangezogen werden.

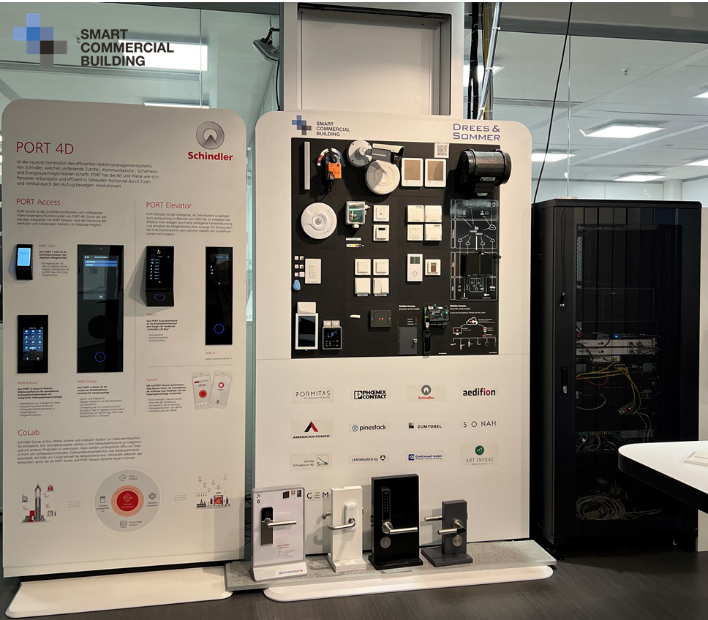

Das rechtzeitige und regelmäßige Bereitstellen von Sicherheitsupdates ist eine weitere Basisanforderung der Cybersicherheit. Dabei wird in der ETSI EN 303 645 5.3 in vielen Fällen empfohlen, automatische Update-Prozesse für Software-Updates zu implementieren. Erfahrungsgemäß sollten Software-Updates vom Betreiber mit besonderer Aufmerksamkeit behandelt werden, unabhängig davon, dass sie uneingeschränkt sicherheitsrelevant und notwendig sind. Updates sollten nach Möglichkeit stets in einer Pre-Deployment-Umgebung getestet werden, um zu gewährleisten, dass einzelne IoT-Updates die Funktionalität des gesamten Smart-Feature-Apparats nicht gefährden. So könnten zum Beispiel Updates bei einzelnen IoT-Geräten die Kompatibilität mit einer möglichen Cloud-Middleware-Plattform und Edge Devices beeinträchtigen. Solche Probleme können mit einem Pre-Deployment-Test minimiert werden. Eine Möglichkeit bietet zum Beispiel der Smart Building Demonstrator des Center Smart Commercial Building der RWTH Aachen, siehe Abbildung 2. Eine durchaus hervorzuhebende Anforderung aus der 303 645 5.3 hinsichtlich Updates ist die Anforderung, dass die IoT-Geräte funktional dazu fähig sein sollten, die Authentizität und Integrität von Software-Updates zu überprüfen. Allerdings gibt es viele IoT-Geräte, die energetisch limitiert sind und solche Überprüfungen nicht durchführen können. Für diese Geräte ist es demnach wichtig, dass Update-Verifizierungen von anderen vertrauten Geräten durchgeführt werden, welche dann zum Beispiel über sichere Kanäle oder einen Hub zu dem IoT-Gerät geleitet werden, um Fremdzugriffe oder schädliche Updates zu vermeiden.

Abbildung 2: Smart-Building-Demonstrator-Plattform am Center Smart Commercial Building auf dem RWTH Aachen Campus. Eine solche Demonstrator-Umgebung kann für Pre-Deployment bei Updates, für IoT-Geräte oder für das neue Einbinden von IoT-Geräten genutzt werden.

Anforderungen an das sichere Speichern von vertraulichen Sicherheitsparametern und persönlichen Daten werden in Abschnitt 5.4 definiert. Dazu gehört auch, dass Informationen zu diesem Umgang gut dokumentiert und so dem Benutzer zugänglich sind. Des Weiteren werden in Abschnitt 5.5 Basisanforderungen an eine abgesicherte Kommunikation formuliert. Dazu zählt auch, dass kryptografische Algorithmen updatebar sein sollten, um an den Stand der Technik angepasst werden zu können, was als Kryptoagilität bezeichnet wird. Die Lebensdauer eines IoT-Gerätes sollte nicht die Lebensdauer der kryptografischen Algorithmen überschreiten, besonders dann nicht, wenn diese nicht upgedatet werden können. Auf diesen Punkt ist auch seitens des Nutzers und Betreibers zu achten. Der Nutzer des IoT-Geräts muss ebenfalls die Vertraulichkeit kritischer Sicherheitsparameter sicherstellen. Viele IoT-Geräte verwenden Out-of-band-Authentifizierungsmethoden wie zum Beispiel einen QR-Code, der sich direkt auf dem Gerät befindet. Ein solcher QR-Code sollte ausdrücklich nicht für jedermann sichtbar sein. Negativbeispielen begegnet man häufig im Alltag. Abbildung 3 zeigt ein Foto von einer IoT-Kamera in einem Einkaufszentrum. Auf der Kamera befindet sich ein Aufkleber mit den Login-Daten, in diesem Fall auch noch der „admin-admin“-Login, ein QR-Code und die UID des IoT-Geräts. Mit diesen Daten ist es jedem, der an dieser Kamera vorbeigeht, möglich, die Kontrolle über die Kamera zu übernehmen und über Umwege entweder Zugriff auf das IT- oder OT-Netz des Einkaufszentrums zu erlangen oder viel einfacher noch über das Bildmaterial an personenbezogene Daten von Kunden oder Kassensysteme heranzukommen.

Das Beispiel der in Abbildung 3 gezeigten IoT-Kamera veranschaulicht die Relevanz der bisher thematisierten Punkte und auch der Anforderung 5.6, welche vorgibt, exponierte Angriffsflächen zu minimieren. Zudem sollen bei IoT-Geräten nur die Kommunikationswege aktiv sein, die auch tatsächlich genutzt werden. Wird ein Gerät über LAN angebunden, muss eine WAN-Anbindung nicht ebenfalls standardmäßig möglich sein. Genauso wenig sollten physische Schnittstellen frei zugänglich sein, wie zum Beispiel USB-Ports. Frei zugängliche physische Ports können dazu genutzt werden, Ransomware in das System einzuspielen.

Abbildung 3: Foto von einer IoT-Kamera in einem Einkaufscenter [3]. QR-Code und UID wurden verpixelt.

Eine andere wichtige Basisanforderung ist das Einhalten der Datenschutzbestimmungen. Welche Datenschutzbestimmung für das BSI-Sicherheitskennzeichen herangezogen wird, ist bisher noch nicht bekannt. Es ist ebenfalls noch fraglich, welche Anforderungen der ESTI EN 303 645 für das Sicherheitskennzeichen zu erfüllen hat. Denn viele IoT-Geräte, die in Smart Buildings verbaut werden, sind energetisch nicht dafür ausgelegt, all diesen Anforderungen nachzukommen. Viele der grundlegenden Sicherheitsanforderungen sind allerdings simpel für alle Geräte realisierbar und werden zwingend empfohlen.

Schon kleine Sicherheitsanpassungen können große Risiken bei der Verwendung von IoT-Geräten vermindern. In einem größeren Kontext wird diese Thematik in dem IT-Grundschutz-Kompendium vom BSI behandelt. Seit Februar 2022 gibt es die beiden neuen Bausteine INF.13 Technisches Gebäudemanagement und INF.14 Gebäudeautomation, welche genaue Sicherheitsanforderungen definieren. Diese Bausteine und die entsprechenden Umsetzungshinweise sind neben der Gebäudeautomation auch teilweise für die Verwendung von IoT-Geräten in Unternehmen oder smarten Gebäuden von Relevanz. Um bei allen – seien es Privatpersonen mit Smart-Home-Lösungen, Unternehmen, welche IoT-Geräte verwenden oder im Smart-Building-Sektor – das Bewusstsein für Cyber-Sicherheitslücken bei IoT-Geräten zu schärfen, können die IT-Sicherheitskennzeichen ein gutes und wichtiges Instrument werden. Zertifizierte Geräte werden einen Teil der im IT-Grundschutzkompendium definierten Anforderungen bereits vom Werk aus erfüllen. Zudem wird jedem End User mit dem IT-Sicherheitskennzeichen ein Instrument zur Einschätzung der IT-Sicherheitsqualität von IoT-Geräten an die Hand gegeben, ohne dass große IT-Expertise vorhanden sein muss.

Quellen

[1] https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/IT-Sicherheitskennzeichen/fuer-Hersteller/IT-SiK-fuer-hersteller_node.html

[2] https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Publikationen/Magazin/BSI-Magazin_2022_01.pdf?__blob=publicationFile&v=6

[3] https://media-exp1.licdn.com/dms/image/C4E22AQEyR3rkl7ppxw/feedshare-shrink_2048_1536/0/1655885816008?e=1658966400&v=beta&t=U35RCFKkcMYtx7qbSq23I9S51K0NrbuEJNskodjlMpQ