aus dem Netzwerk Insider Mai 2022

Neben Netzwerkmanagement-, Proxyserver- und SIEM-Diensten gibt es vermehrt auch Hersteller von RADIUS-Lösungen, die Ihr Produkt teilweise oder gar komplett als Cloud-Lösung bereitstellen. Welche Bereitstellungsszenarien existieren und für welche Anwendungsfälle diese sinnvoll sind, klären wir im Folgenden.

Warum Cloud?

RADIUS-Server bieten Möglichkeiten zur Authentisierung, Autorisierung und Accounting (AAA) für u.a. administrative Anmeldungen an Netzwerkkomponenten, Authentifizierungen von VPN-Verbindungen, Anmeldung im WLAN mit WPA-Enterprise oder an lokalen, kabelbasierten Netzwerken mit einer Netzzugangskontrolle.

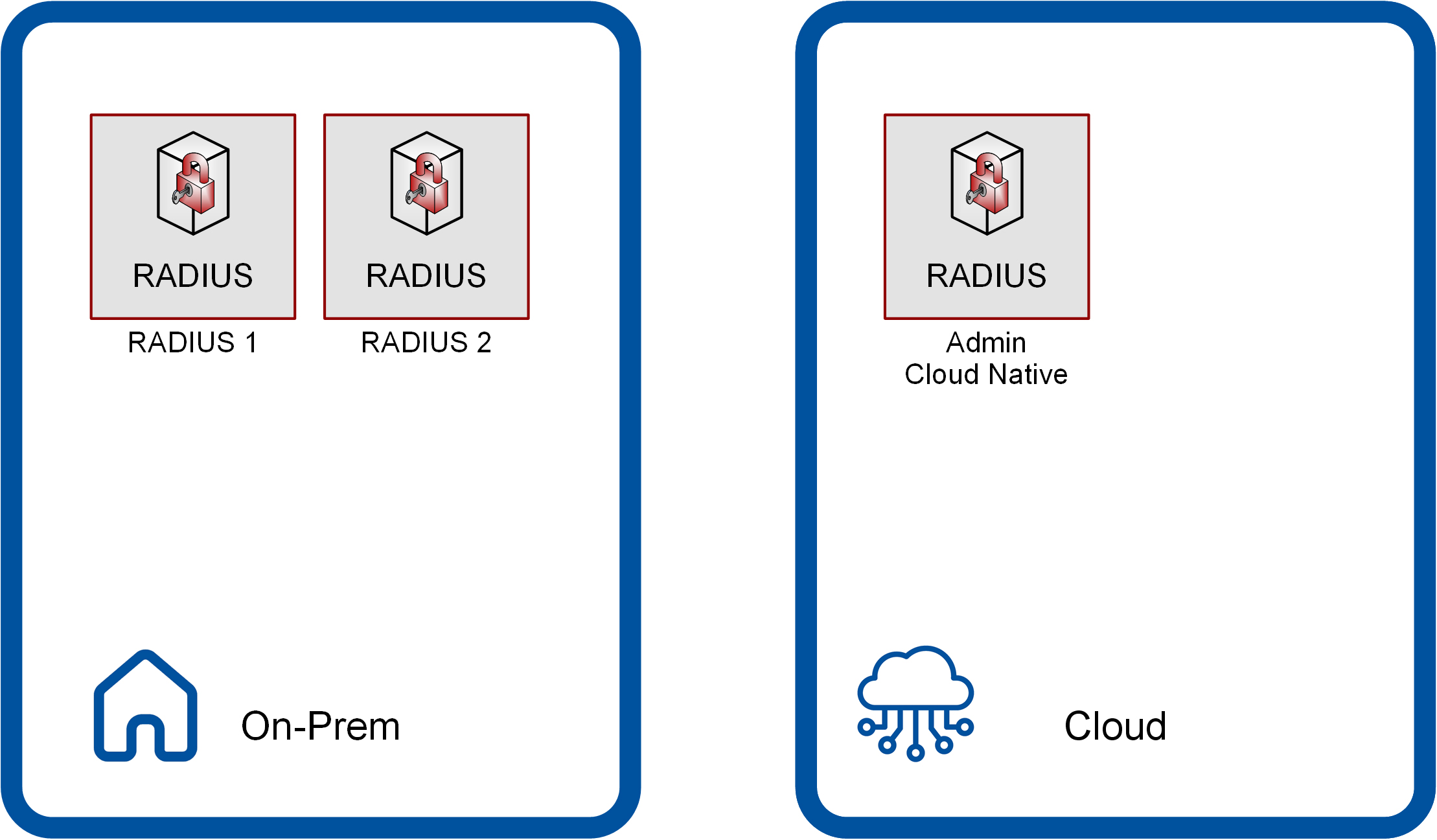

Abbildung 1: Hybride Lösung

In den meisten Fällen stehen diese Server redundant verteilt in (On-Prem-)Rechenzentren. Ein RADIUS-Cluster eines großen Unternehmens kann schon mal aus mehr als 30 Servern bestehen, die auf der gesamten Welt verteilt sind und über ein WAN miteinander synchron gehalten werden.

Alle RADIUS-Clients (Netzwerkkomponenten wie VPN-Gateways, Access Points oder WLAN-Controller, Access Switches, usw.) müssen mit der RADIUS-Lösung kommunizieren können. Wie soll das funktionieren, wenn die Leistung “RADIUS-Authentifizierung” an vielen Standorten bereitgestellt werden muss, diese jedoch weder eine entsprechend performante WAN-Anbindung noch einen lokal vorgehaltenen On-Prem-RADIUS-Server haben? VPN-Verbindungen wären eine Lösung, doch geht dies eventuell auch einfacher.

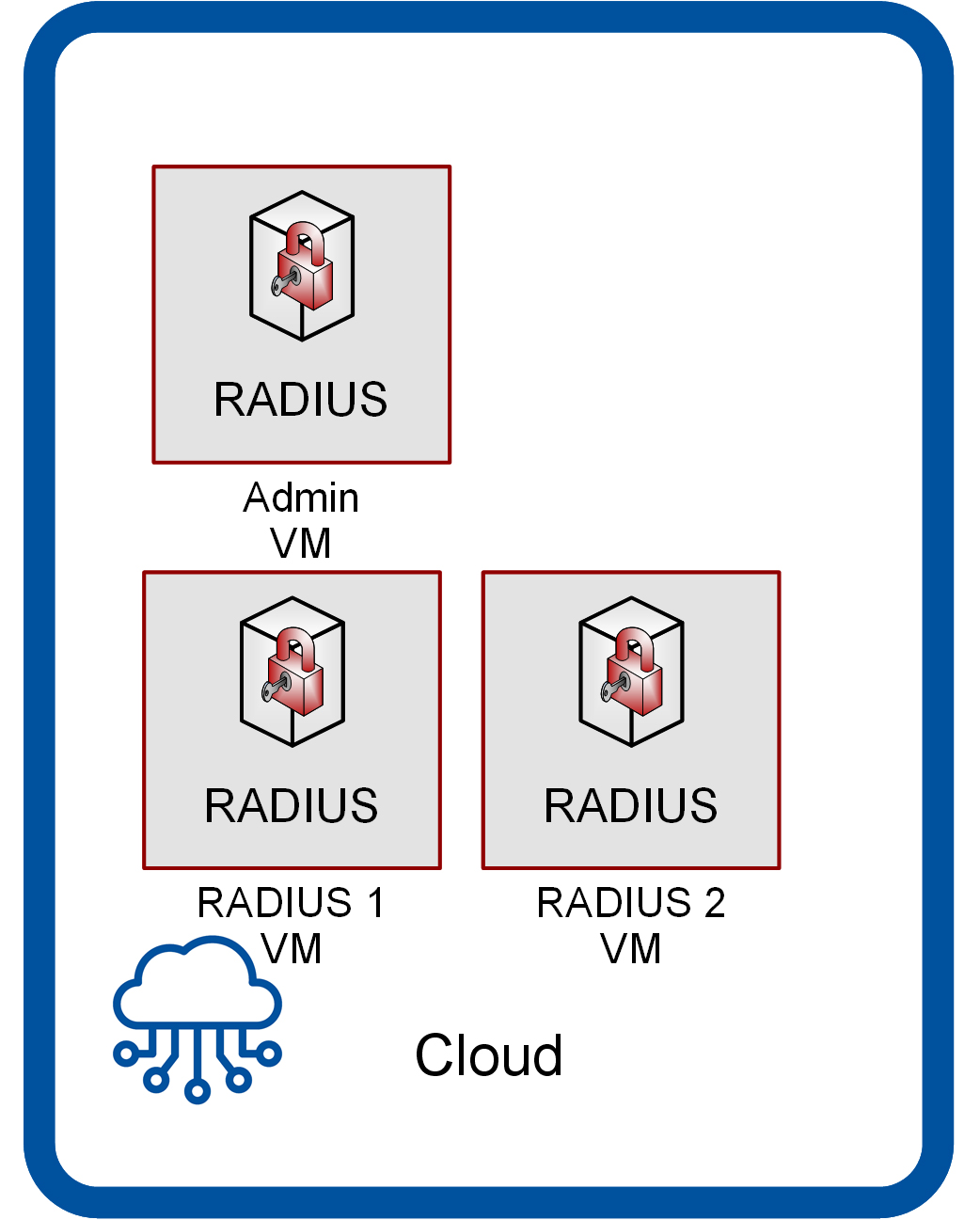

Abbildung 2: VM in der Cloud

Ein anderes Szenario ist der Einsatz von RADIUS für Netzwerklösungen, die ohnehin schon cloudbasiert sind. Wenn ein VPN-Gateway, ein Netzwerk-Management oder gar eine ganze WLAN-Lösung in der Cloud sind, könnte eine cloudbasierte RADIUS-Lösung das Ganze vereinfachen.

Verschiedene Ansätze

Beim Thema Cloud-RADIUS setzen verschiedene Hersteller auf durchaus unterschiedliche Ansätze. Während in manchen Fällen der vermeintliche Cloud-Server eine im Rechenzentrum installierte VM mit optionalem Monitoring in der Cloud ist, bieten andere Hersteller eine Management-Lösung in der Cloud an, welche die On-Prem-RADIUS-Server zentral verwaltet (siehe Abbildung 1).

Wiederum andere bieten an, ihre bekannten virtuellen Appliances in Cloud-Plattformen wie Microsoft Azure oder Amazon AWS bereitzustellen (siehe Abbildung 2). Dabei werden dieselben virtuellen Maschinen verwendet, die man auch auf eigenen Hyper-V- oder VMware-Umgebungen hosten kann.

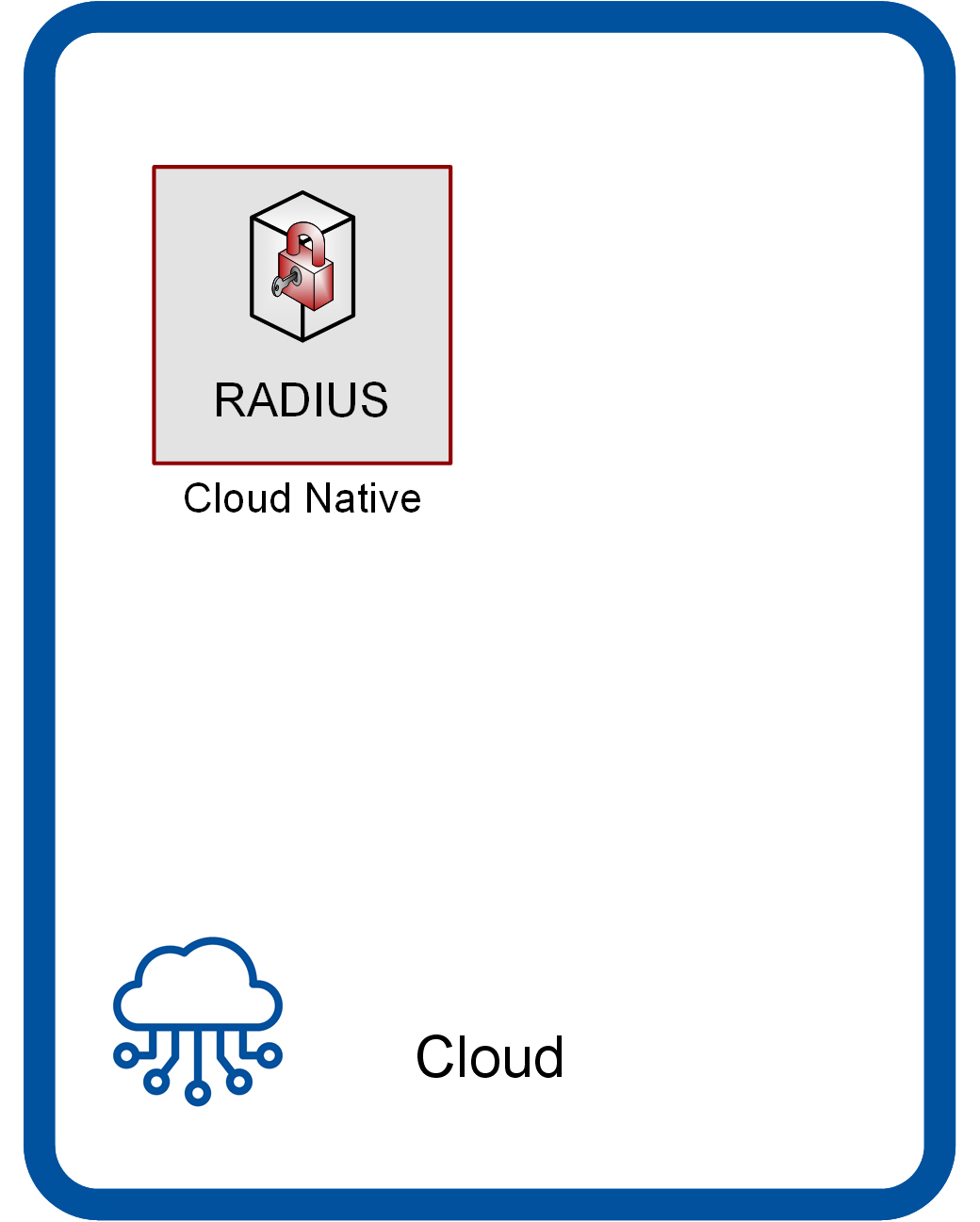

Im Gegensatz zu den genannten Ansätzen gibt es zudem Hersteller, die Cloud-native RADIUS-Server zur Verfügung stellen. Dabei wird eine Applikation bereitgestellt, bei der man sich nicht selber um Administration der darunterliegenden virtuellen Instanzen, Softwareupdates oder Patch-Management kümmern muss (siehe Abbildung 3).

Abbildung 3: Cloudnative RADIUS

Vor und Nachteile

Eine Cloud-native Lösung und eine hybride Lösung können definitiv Vorteile bieten. Wenn RADIUS für Dienste genutzt wird, die ebenfalls in der Cloud bereitgestellt werden, kann ein Cloud-RADIUS enorme Vorteile aufweisen, da eventuell gar keine Anbindung zu einem Rechenzentrum benötigt wird. Ebenso stellen einige Anbieter, wie auch von anderen Cloud-Lösungen wie SIEM und Proxy bekannt, erweiterte Möglichkeiten der Datenauswertung mittels KI und Co zur Verfügung. Des Weiteren gehören Themen wie automatische Skalierung, Lastverteilung, Bezahlung nach Nutzung, Wegfall von Hardwarekosten, geringerer Betriebsaufwand und einfachere Nutzung zu den Pluspunkten von Cloud-Lösungen.

Demgegenüber steht der Wegfall von manuellem Change-Management. Änderungen werden meist sofort eingespielt, bevor dessen Auswirkungen getestet werden können. Dies kann bei einer RADIUS-Lösung im Bereich NAC im schlimmsten Fall dazu führen, dass tausende Endgeräte keinen Zugriff mehr auf lokale Netzwerke haben. Ein weiterer Punkt kann die Anbindung der RADIUS-Clients sein.

RADIUS-Client-Anbindung

Je nachdem, ob ein RADIUS-Client in der Cloud oder in einem eigenen lokalen Netzwerk bereitgestellt wird, muss man sich Gedanken über die Anbindung an eine Cloud-RADIUS-Lösung machen. Dabei gelten für ein Cloud-VPN-Gateway oder eine Cloud-WLAN-Lösung andere Voraussetzungen als für einen On-Prem-Office-Switch oder Access Point.

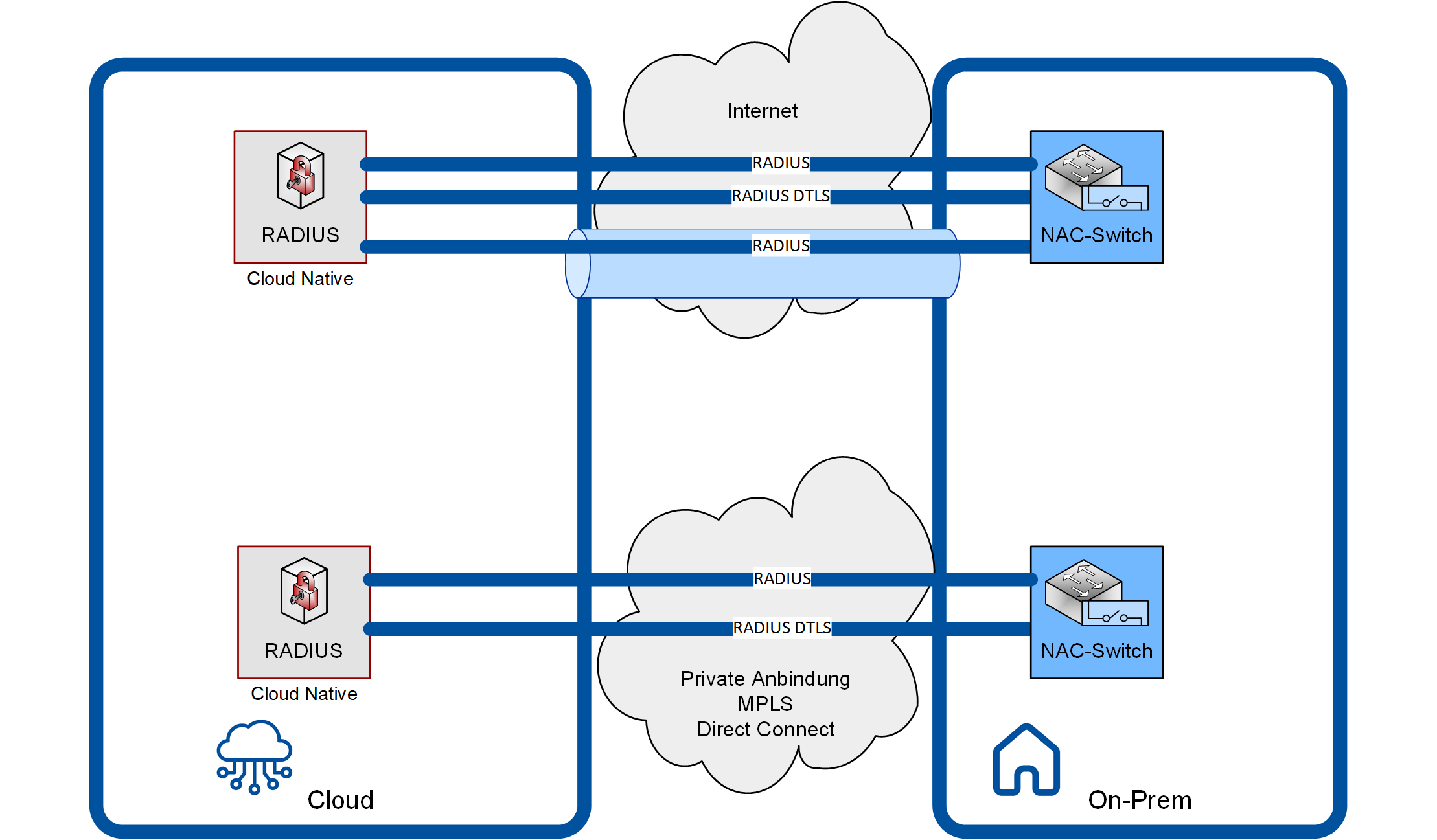

Abbildung 4: Anbindung von RADIUS-Clients

In den meisten Fällen gibt es drei Möglichkeiten: Es wird ein VPN, ein RADIUS via UDP-IP (wie in herkömmlichen RADIUS-Szenarien) oder die verschlüsselte Variante RadSec via TCP-IP genutzt (siehe Abbildung 4). Die letzten beiden Optionen können entweder direkt über das Internet oder über entsprechende direkte Anbindungen zwischen Cloud-Plattform und lokalen Ressourcen wie Microsoft Express Route Circuit oder AWS Direct Connect genutzt werden.

Bei RADIUS via UDP-IP über Internet könnten eventuell Informationen wie MAC-Adressen oder, bei bekanntem Shared Secret, auch EAP-Identitäten und Passwörter ausgelesen werden.

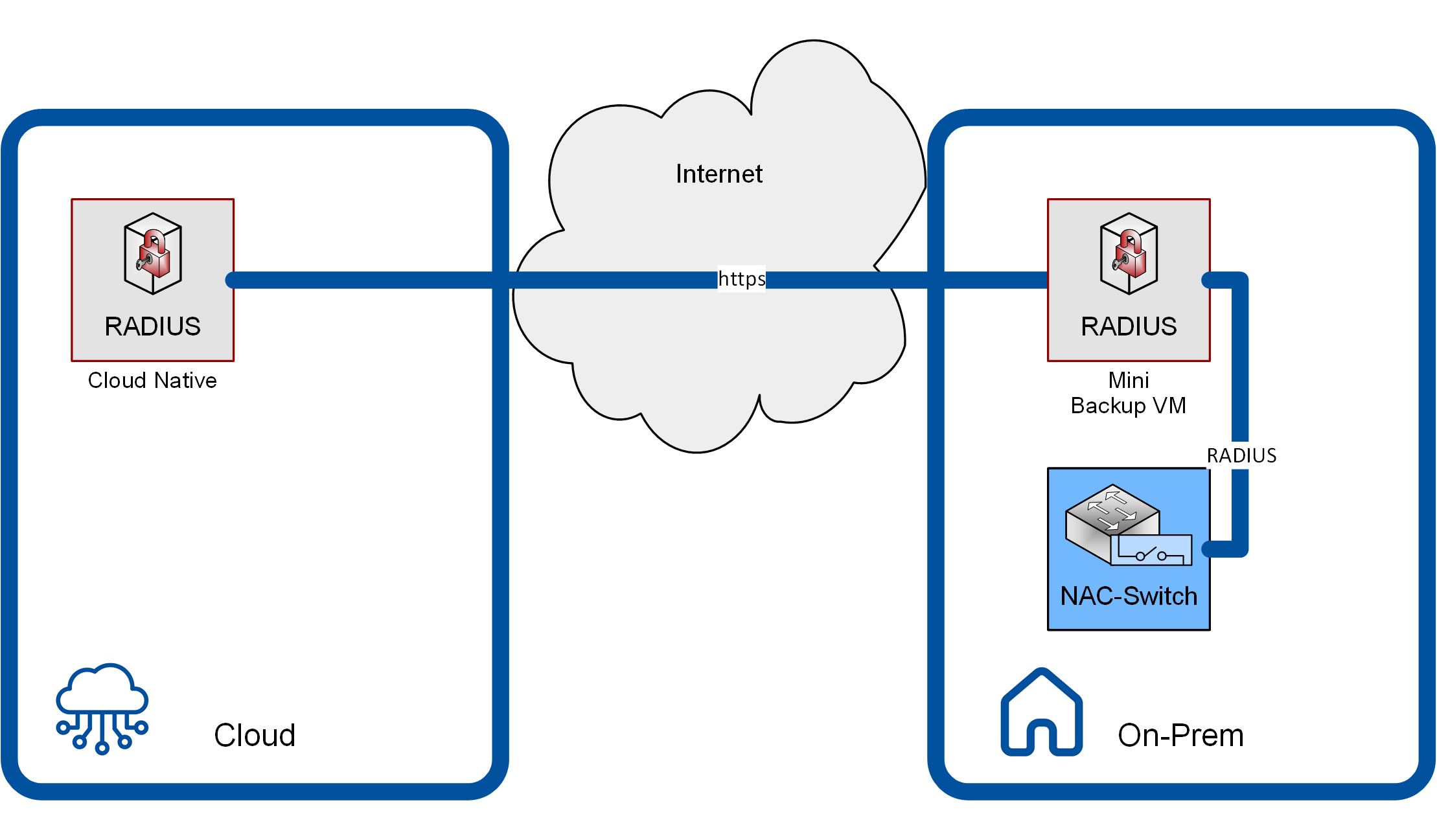

Eine weitere Möglichkeit ist die Bereitstellung von kleinen, ressourcensparenden RADIUS-VMs vor Ort, welche die Anfragen an einen Cloud-nativen RADIUS-Server weiterleiten (siehe Abbildung 5).

Diese lokale Instanz ist jedoch nicht mit einem lokalen RADIUS-Server als Teil eines Clusters zu vergleichen. Da diese nicht autark konfiguriert werden kann, ist sie mit wenigen hundert Megabyte um einiges schlanker als herkömmliche RADIUS-Server mit mehreren hundert Gigabyte. Dabei kommuniziert die virtuelle Maschine verschlüsselt über https mit der Cloud-Lösung – so kommunizieren die RADIUS-Clients mit einer lokalen Instanz. Die Verwaltung der Gesamtlösung findet ausschließlich in der Cloud statt.

Abbildung 5: lokaler RADIUS-Proxy

Diese lokale Instanz kann im Notfall bei Ausfall der Internetverbindung weiterhin Ihren Dienst anbieten, solange keine Änderungen an der Gesamtlösung notwendig sind.

Fazit

Je nach Anwendungsszenario gibt es verschiedene Optionen, einen RADIUS-Dienst bereitzustellen. Hierbei muss genau geprüft werden, ob eine Cloud-Lösung einen Mehrwert bringt oder nicht. Falls dies positiv beantwortet werden kann, sollte man genau prüfen, welche (vermeintliche) Cloud-Lösung eingesetzt werden kann und wie diese mit den entsprechenden RADIUS-Clients kommunizieren soll, um Ihr individuelles Ziel zu erreichen.