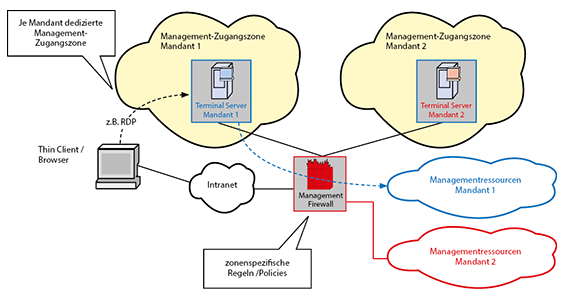

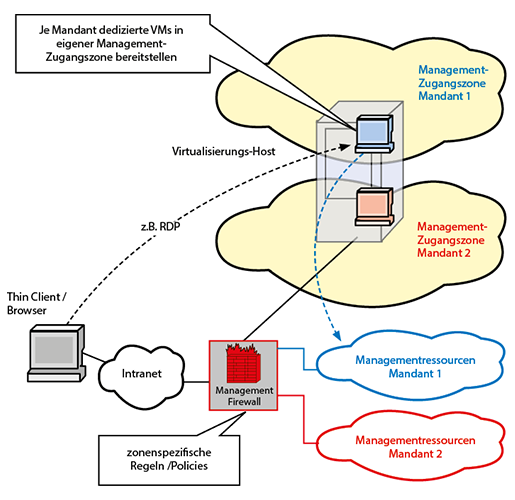

Auf diese Weise sind die eigentlichen Komponenten für administrative Zugriffe zentralisiert und können leichter z. B. über eine Kontrolle der Kommunikation abgesichert werden. Außerdem können viele der Funktionen, die im Folgenden diskutiert werden, wie Protokollierung administrativer Zugriffe und eine SIEM-Integration leichter an zentraler Stelle umgesetzt werden.

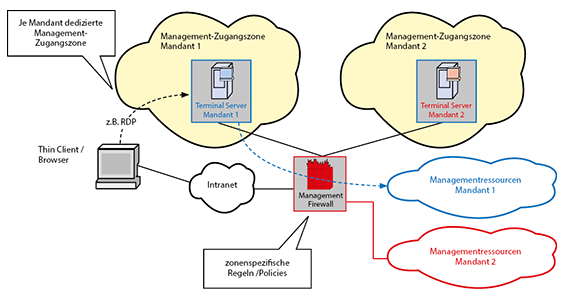

Abbildung 6: Dedizierte Terminal Server für verschiedene Mandanten

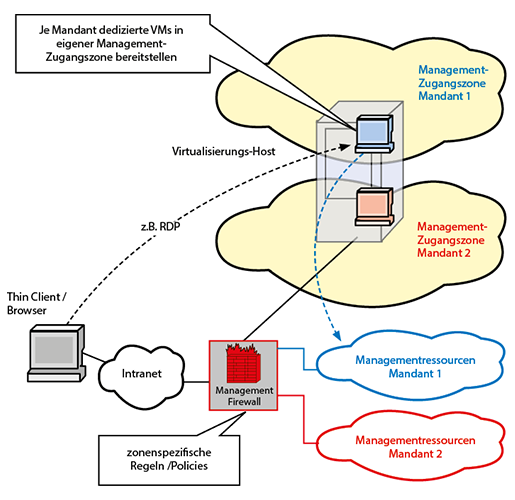

Oft ist auch eine Trennung unterschiedlicher Gruppen (Mandanten) erforderlich, um verschiedene Organisationseinheiten oder verschiedene Dienstleister zu trennen. In diesem Fall kann beispielsweise für jeden Mandanten eine eigene dedizierte Management-Zugangszone angelegt und dort für die Mandanten eigene Terminal Server (siehe Abbildung 6) oder virtuelle Admin-PCs bereitgestellt werden. (siehe Abbildung 7)

Absicherung zentraler Managementsysteme

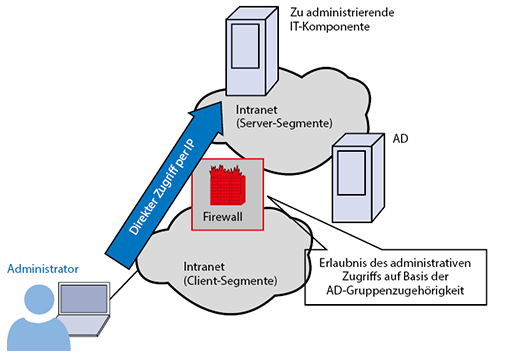

Zentrale Managementsysteme haben oft einen hohen Schutzbedarf, weil die Kompromittierung eines zentralen Managementsystems erheblichen Schaden anrichten kann. Daher ist generell zu empfehlen zentrale Managementsysteme über eine Firewall zu schützen. Dies betrifft Element Manager genauso wie die zentralen Systeme für Monitoring, Protokollierung und SIEM.

4.Aufbau von sicheren Management-Umgebungen

Eine Management-Umgebung umfasst typischerweise:

- alle zentralen Komponenten für das Management,

- alle Anwendungen für das Management, sowohl Server- als auch Client-Anwendungen,

- alle Komponenten für den Zugang zur Management-Umgebung,

- alle Managementschnittstellen der zu verwaltenden Systeme sowie

- alle logischen und physischen Netzwerke, die ausschließlich für die Managementkommunikation verwendet werden.

Abbildung 7: Dedizierte VMs für verschiedene Mandanten

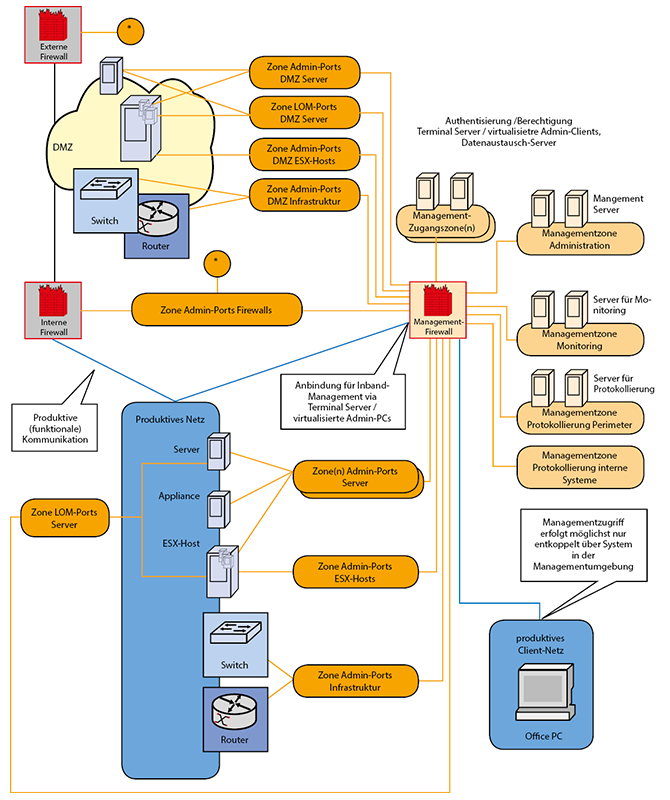

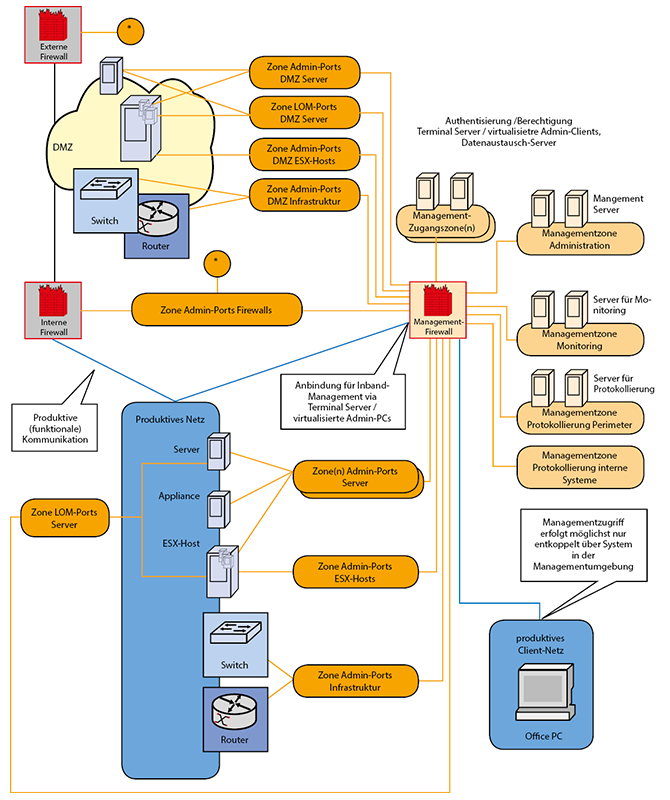

Unter Berücksichtigung der bisher genannten Sicherheitsaspekte wird eine sichere Management-Umgebung durch eine Management-Firewall vom übrigen Netz getrennt und besteht aus mehreren Zonen.

Ein Beispiel einer solchen Management-Umgebung, das sich an den Anforderungen des Bausteins NET.1.1 „Netzarchitektur und -design“ des BSI IT-Grundschutz-Kompendiums orientiert, ist in Abbildung 8 dargestellt.

Der Zugriff auf diese Management-Umgebung sollte dabei möglichst ausschließlich über eine oder im Falle mehrerer Mandanten ggf. über mehrere Management-Zugangszone(n) erfolgen, in der Terminal Server oder virtuelle Admin-PCs bereitgestellt werden. Außerdem können hier Server für die Authentisierung und Autorisierung sowie Datenaustausch-Server für einen sicheren Datenaustausch zwischen Management-Umgebung und übrigem Netz positioniert werden.

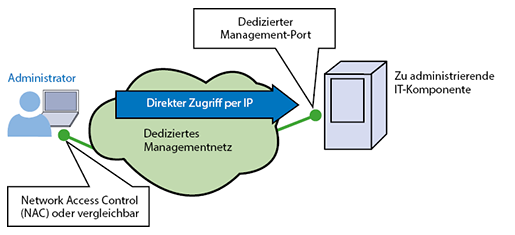

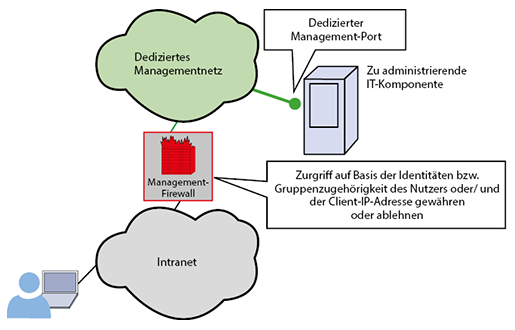

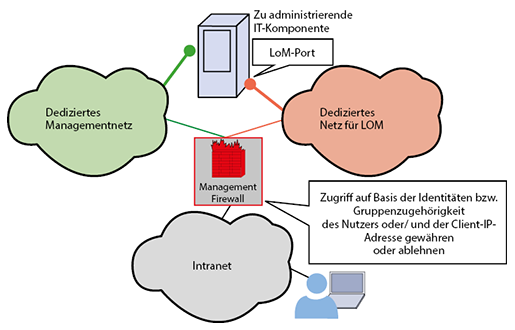

Managementzugriffe sollten sofern möglich stets über ein dediziertes Administrations-Interface auf dem zu verwaltenden System erfolgen. Diese Administrations-Ports von Servern, ESX-Hosts, Infrastrukturkomponenten und Firewalls werden an entsprechende Sicherheitszonen des Managementbereichs angebunden, ebenso die Ports für das Lights-out-Management (LOM-Ports) der Server.

Weiterhin sollte eine sichere Management-Umgebung eine Zone für die zentralen Administrations-Systeme, eine Zone für die Systeme zum Monitoring und eine Zone für Systeme zur Protokollierung interner Systeme enthalten.

Für die Administration von Systemen in DMZs am Perimeter sollten in der Management-Umgebung gesonderte Zonen für die Administrations-Interfaces dieser Systeme eingerichtet werden, da diese Systeme einem größeren Gefährdungspotential ausgesetzt sind. Für die Protokollierung im DMZ-Bereich am Perimeter sollte ein eigener Log-Server in einer eigenen Zone in Betracht gezogen werden, da Daten auf Log-Servern meist einen hohen Schutzbedarf hinsichtlich Vertraulichkeit und Integrität haben und es zu vermeiden ist, dass ein System in einer Perimeter-DMZ auf einen Log-Server zugreift, auf den auch interne Systeme zugreifen.

Abbildung 8: Beispiel einer Management-Umgebung

Solche Konzepte findet man nebenbei nicht nur in der konventionellen IT, sondern beispielsweise auch in der Industrial IT. Der Standard IEC 62443-3-3 „Industrial communication networks – Network and system security – Part 3-3: System security requirements and security levels” stellt beispielsweise Anforderungen zur Trennung von Industrial IT und sonstiger IT und Schaffung eines DMZ-Bereichs, der analog zu der hier skizzierten Management-Umgebung aufgebaut sein kann.

Eine ähnliche Situation ergibt sich im Bereich Development Operations (DevOps). Hier geht es um die sichere Trennung von Entwicklungs-Ressourcen von sonstigen Ressourcen und auch hier ist in der Praxis immer wieder festzustellen, dass sich die in diesem Artikel beschriebenen Konzepte unmittelbar auf DevOps übertragen lassen.

5. Sicherer Fernzugriff für Wartung und Administration

Auch der Fernzugriff für Wartung und Administration muss natürlich besonders stark abgesichert werden. Hier haben sich ein VPN mit einer starken Authentisierung, mindestens 2 Faktor-Authentisierung, und die Entkopplung von Zugriffen z. B. über Terminal Server, wie oben beschrieben, bewährt.

Ein direkter IP-Zugriff sollte nur im Ausnahmefall erlaubt sein und dann besonders strikt reglementiert werden. Alternativ oder ergänzend kann auch ein Rendezvous-Konzept eingesetzt werden, wobei ein System in der DMZ (z. B. ein VPN Gateway) als Rendezvous-Server dient. Hierbei wird ein durchgängiger Zugriff von außen erst nach einem Verbindungsaufbau (Rendezvous) von innen erlaubt. Darüber hinaus können die Zugriffe auf dem Rendezvous-Server protokolliert werden. Ein solches Konzept bietet beispielsweise der Hersteller genau an [6].

6. Besondere Rolle des Privileged Access Management (PAM)

Werkzeuge für das Privileged Access Management (PAM) werden insbesondere auch für die Absicherung von administrativen Zugriffen eingesetzt. PAM Tools sind als Ergänzung der bisher beschriebenen Sicherheitsmaßnahmen zu sehen. Typische Elemente eines PAM Tools sind:

- Kontrolle des Zugriffs auf privilegierte Konten (inkl. nicht personenbezogene Konten / Gruppenkonten und Notfallkonten)

- Schnittstellen zu Lösungen für starke Authentisierung

- Protokollierung administrativer Zugriffe

- Management von Credentials (inkl. Passworte) für administrative Zugriffe (Passwort-Safe)

- Sicheres Single Sign-On (SSO)

- Rollen und Berechtigungen, d.h. Festlegung und Kontrolle der Operationen, die ein Administrator ausführen darf (ggf. sehr feingranular)

- Integration in DevOps-Umgebungen, Unterstützung von Containern (insb. Docker)

- Management von Cloud-Diensten (inkl. Konten, Rollen und Berechtigungen für SaaS)

- Schnittstellen zu SIEM-Lösungen

Die Integration in die IT-Infrastruktur geschieht je nach Produkt transparent oder als Gateway-System. Beispiele für PAM-Lösungen sind:

- CA Privileged Access Manager

- Balabit Privileged Session Management (PSM)

- Centrify Privilege Service

- CyberArk Privileged Session Manager

Im Folgenden werden einige Aspekte des Einsatzes von PAM Tools für die Absicherung administrativer Zugriffe genauer beschrieben.

Authentisierung, Autorisierung und Kontrolle des Zugriffs

Wird eine Verbindung zum PAM Tool aufgebaut, kann an dieser Stelle zunächst eine Authentisierung und Autorisierung des Zugriffs erfolgen. Dabei werden entweder vom PAM Tool selbst entsprechende Funktionen unterstützt oder die Authentisierung erfolgt über eine Schnittstelle zu einem anderen System. Dann baut das PAM Tool eine Verbindung zum Zielsystem oder Zielbereich auf. Die dabei eingesetzten Techniken sind sehr vielfältig. Manche Tools haben dauerhaft eine Verbindung zu den Zielsystemen aktiv und im Bedarfsfall werden die Sessions zusammengeschaltet (Tunneltechnologien). Damit in diesem Fall keine Anpassung in Firewall-Regelwerken notwendig ist, arbeiten Hersteller oft mit Konnektoren. Dabei hat das Zielsystem einen Agenten (oder das Zielnetz ein Konnektor-System), welcher dann die Verbindung zum PAM Tool herstellt als Kommunikation „von innen nach außen“, was meisten durch Firewalls nicht eingeschränkt wird.

Eine weitere Funktion die manche PAM Tools unterstützen, ist die Anwendungsterminierung und -kontrolle, also die Funktion eines Application Layer Gateway (ALG) bzw. Proxy. Am Beispiel HTTP wäre das PAM Tool also HTTP-Proxy und kann beispielsweise eine Anwendungskontrolle durchführen, bei der je nach Gruppenzugehörigkeit eines Administrators nur gewisse Applikationsteile genutzt werden können. Außerdem können auf dieser Ebene Malware-Scanning und Verhaltensanalysen erfolgen.

Eine solche Funktion existiert aber meist nur für die Protokolle, die eine Relevanz für administrative Zugriffe haben. In der Regel sind dies HTTP(S), SSH, RDP und SNMP.

Überwachung der Zugriffe

PAM Tools unterstützen meist auch eine Überwachung der Zugriffe. Neben klassischen Merkmalen, die überwacht werden können (wer, wie oft, welches Ziel, wie häufig gab es fehlgeschlagene Authentisierungsversuche), kann dies auch die Überwachung des Status der Session beinhalten, z. B. hinsichtlich des Applikationszustands (das ALG im PAM Tool merkt, wenn die Applikation, z. B. von Screen Sharing zu Dateiübertragung wechselt).

Außerdem kann für Zugriffe auf besonders kritische Systeme ein 4-Augen-Prinzip realisiert werden. Dies kann bei einem SSH-Zugriff zunächst die Anzeige der Zeichen des Dialogs beinalten und bei RDP-Sitzungen der gesamte Desktop angezeigt werden. In manchen Fällen ist dann auch eine Terminierung der Sitzung durch den Beobachter möglich.

Protokollierung administrativer Zugriffe

Die Protokollierung administrativer Zugriffe ist insbesondere für forensische Analysen nach einem (Sicherheits-)Vorfall von besonderer Bedeutung. Bei PAM Tools geht dabei die Protokollierung weit über die bloße Sammlung von Metadaten aller Zugriffe und Systemzustände hinaus.

Das bedeutet nicht nur das Festhalten sicherheitsrelevanter Ereignisse (Security Events), sondern ebenfalls die Dokumentation dessen, was innerhalb der Sitzungen geschehen ist. Beispiele sind:

- Der komplette Inhalt der Konsole mit der der SSH-Zugriff getätigt wurde wird als Text-File gespeichert.

- Die (komplette) RDP-Sitzung wird als Videomitschnitt des Bildschirms gespeichert

Am zweiten Beispiel zeigen sich aber auch Probleme und Grenzen dieser Technik. Zum einen ist das Speichern von sehr viel Videomaterial relativ speicherintensiv (auch mit Komprimierung). Außerdem kann nachträgliche Auswertung einer Aufzeichnung sehr zeitintensiv sein. Manche Lösungen führen auf den aufgezeichneten Videos eine Texterkennung durch und bieten darüber entsprechende Suchmöglichkeiten in den Videos.

Zur Analyse und Korrelation von administrativen Zugriffen mit sonstigen Ereignissen bieten PAM Tools oft auch Schnittstellen zu SIEM-Lösungen.

7. Was ist mit Cloud-basierter Administration oder Administration von Cloud-basierter IT?

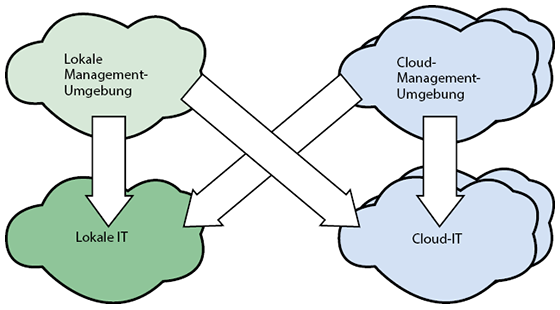

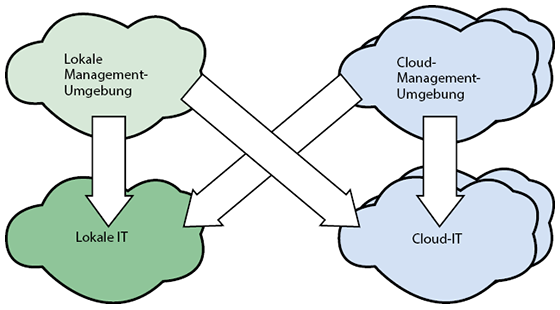

Hier sind zunächst verschiedene Szenarien denkbar, z. B. das Management von Cloud IT über eine Cloud-Management-Umgebung, das Management von lokaler IT über eine Cloud-Management-Umgebung oder auch das Management von (Hybrid) Cloud IT über eine lokale Management-Umgebung. Außerdem muss auch die besondere Rolle von Cloud-Diensten bei der Nutzung von Techniken aus den Bereichen Künstliche Intelligenz und Big Data betrachtet werden. Beispiele hierfür sind Log Analytics in einem SIEM oder Predictive Incident Management, jedoch ist letzteres allerdings noch sehr akademisch (auch wenn Google seit 2014 hierzu ein Patent hat [7]).

Allgemein kann man sagen, dass alles, was für die Absicherung der funktionalen Nutzung von Clouds gilt, in verschärftem Maß auch für Managementdienste aus Clouds gilt. (siehe Abbildung 9)

Abbildung 9: Managementdienste aus Clouds

Für die sichere Nutzung von Managementdiensten aus Public Clouds unterscheiden sich die Maßnahmen nicht von anderen Diensten aus Public Clouds. In einer Leistungsbeschreibung sollten zunächst insbesondere Vorgaben hinsichtlich Compliance und Datenschutz und Vorgaben hinsichtlich Informationssicherheit spezifiziert werden.

Hierzu gehört auch die Festlegung der durch den Cloud-Anbieter vorzulegenden Nachweise. Hier kann z. B. eine Zertifizierung nach ISO 27001 („Information security management systems – Requirements”, 2013), ISO 27017 (“Code of practice for information security controls based on ISO/IEC 27002 for cloud services”, 2015) und bei Bedarf ISO 27018 (“Code of practice for protection of personally identifiable information (PII) in public clouds acting as PII processors”, 2015) gefordert werden. Ebenfalls sinnvoll ist ein Testat gemäß BSI Cloud Computing Compliance Controls Catalogue (C5). Gegebenenfalls können auch vergleichbare Nachweise zugelassen werden, z. B. CSA (Cloud Security Alliance) oder PCI DSS (Payment Card Industry – Data Security Standard).

Weiterhin sollte festgelegt werden, ob der Cloud-Anbieter zur Erbringung des gewünschten Cloud-Dienstes seinerseits weitere Cloud-Dienste nutzen darf. Auch die Meldepflichten des Cloud-Anbieters bei (Security) Incidents und bei Schwachstellen und die Kontrollmaßnahmen für den Nutzer des Cloud-Dienstes, inklusive der Möglichkeiten einer Auditierung, sollten spezifiziert werden.

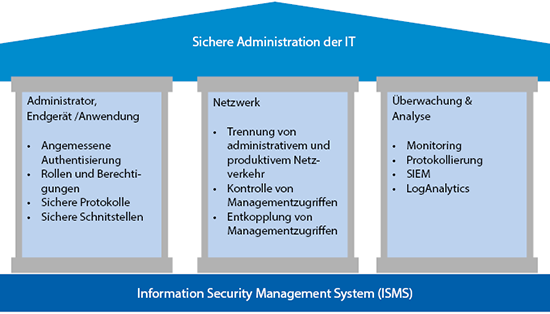

Abbildung 10: Maßnahmen für eine sichere Administration der IT

8. Fazit

Die Absicherung administrativer Zugriffe ist ein Kernelement der Informationssicherheit. Nachlässigkeiten in diesem Bereich sind durchaus als mehr als fahrlässig zu bezeichnen, da sich Schwachstellen hier besonders kritisch auswirken können.

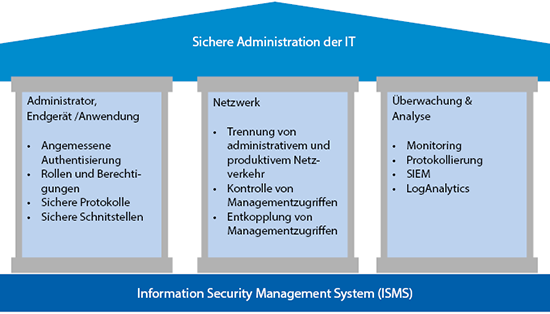

Die notwendigen Sicherheitsmaßnahmen teilen sich auf der Basis eines ISMS dabei in drei Säulen auf: (siehe Abbildung 10)

- Absicherung von Administrator, Endgerät und Anwendung,

- Absicherung des Netzwerks sowie

- Überwachung und Analyse.

Eine besondere Rolle spielen neben dem Einsatz von Firewall-Techniken zur Verkehrskontrolle und von Terminal-Servern bzw. virtualisierten Admin-PCs zur Entkopplung direkter Zugriffe auf IT-Systeme dabei auch PAM Tools, die an zentraler Stelle administrative Zugriffe authentisieren, autorisieren, überwachen und protokollieren können.

9. Verweise

[1] Siehe: https://www.heise.de/newsticker/meldung/Revenge-Wipe-Ex-Admin-loescht-Daten-bei-niederlaendischem-Provider-3740243.html

[2] Siehe: https://www.bsi.bund.de/SharedDocs/Warnmeldungen/DE/CB/2018/03/warnmeldung_cb-k18-0549.html?nn=6775508

[3] C5 = Cloud Computing Compliance Controls Catalogue,

siehe: https://www.bsi.bund.de/DE/Themen/DigitaleGesellschaft/CloudComputing/Anforderungskatalog/Anforderungskatalog_node.html

[4] Siehe: https://vuldb.com/de/

?id.105730

[5] Siehe: https://twitter.com/M_Shahpasandi/status/989157283799162880

[6] Siehe: https://www.genua.de/loesungen/fernwartungs-appliance-genubox/details.html

[7] Siehe: https://patents.google.com/patent/US20120072781

Teile diesen Eintrag