Sicherheitsmanagement in kritischen Infrastrukturen

03.06.2024 / Thomas Steil in Zusammenarbeit mit Drees & Sommer (Heinrich Schmidt, Mathias Franke, Silvio Buchholz, Thomas Luthardt)

aus dem Netzwerk Insider Juni 2024

„Wir müssen größere, stärkere Risiken, mit den größten und stärksten Vorsichtsmaßnahmen, auf uns nehmen.“ Dieses Zitat, welches Rudyard Kipling zugeschrieben wird, hat für die Absicherung von Werten, Gebäuden und Infrastruktur nicht an Bedeutung verloren. Ressourcen sind begrenzt. Zudem stellen Sicherungsmaßnahmen oft eine Einschränkung für betriebliche Abläufe dar. Daher wird es nicht gelingen, in allen Bereichen den maximalen Schutz umzusetzen. Es sollte jedoch im Gegenzug auch keine Aversion gegen Risikobehandlung eintreten oder unspezifische und scheinwirksame Sicherungsmaßnahmen ohne fallbezogene Betrachtung der spezifischen Situation und Anforderungen umgesetzt werden. Stattdessen sollte man sich darauf konzentrieren zu identifizieren, was für den konkreten Anwendungsfall wichtig oder kritisch ist und wie man Assets bestmöglich gegen die erkannten Risiken absichert.

Genau diesen Grundsatz verfolgt auch der Gesetzgeber in seinem Entwurf des Gesetzes zur Stärkung der Resilienz kritischer Anlagen. „Betreiber kritischer Anlagen sind verpflichtet, geeignete und verhältnismäßige technische, sicherheitsbezogene und organisatorische Maßnahmen zur Gewährleistung ihrer Resilienz zu treffen.“ (Entwurf KRITIS-DachG, 2023) Um individuell festzulegen, was geeignet und verhältnismäßig ist, werden im Entwurf des KRITIS-DachG Risikoanalysen und Risikobewertungen vorgeschrieben. Dies stellt auch das übliche Vorgehen dar, was seit jeher und vor Erarbeitung des Gesetzentwurfes Grundlage anderer Regularien war oder in der täglichen Praxis des Risikomanagements in verschiedenen Branchen und Geschäftsfeldern als selbstverständlich gilt. Für die Baubranche sind aus einer Risikoanalyse abgeleitete Sicherungsanforderungen in der Vergangenheit nur bei sehr spezifischen Assets, beispielsweise im Bereich von Rechenzentren, Banken, Versicherungen oder Verteidigung, Grundlage der Projektierung und Planung gewesen. Das durch die globalwirtschaftliche und globalpolitische Lage befeuerte steigende Sicherheitsbedürfnis und nicht zuletzt auch die immer weiter voranschreitende Abhängigkeit moderner Wirtschaftsunternehmen von der Informationstechnologie sorgt dafür, dass sich nunmehr alle Branchen und Geschäftsbereiche an den bisherigen Vorbildern orientieren. Die vorgenannte spezifische Gesetzgebung zu diesem Thema zeigt, dass sich diesbezüglich eine ausreichende Brisanz entwickelt hat. Im Folgenden soll ein grober Überblick über das übliche Vorgehen der Sicherheitsberatung im Kontext moderner Gebäude und Infrastrukturen gegeben werden. Dabei wird insbesondere auf die Risikoanalyse als Grundlage eingegangen, und es werden ausgewählte spezifische Themen, die nach Erfahrung der Verfasser dieses Artikels regelmäßig unterschätzt oder falsch bewertet werden, beschrieben.

Zur Methodik einer Risikoanalyse verweisen Richtlinien, Branchenstandards und spezifische Normen wie z. B. die DIN EN 50600 regelmäßig auf die DIN EN ISO 31000 und 31010, welche den internationalen De-facto-Standard zum Risikomanagement darstellen. Die DIN EN ISO 31000 definiert einen klaren Prozess zum Risikomanagement, wobei die generische Darstellung und Beschreibung in der internationalen Normierung direkt für alle Anwender greifbar ist.

Abbildung 1: Der Risikomanagementprozess (Quelle: DIN-VERLAG)

Auch die aus dem Verband der deutschen Sachversicherer hervorgegangene VdS Schadenverhütung GmbH bezieht sich in ihren Standards, Leitlinien und Empfehlungen auf die vorgenannten internationalen Normen. Aus diesen ergeben sich von der Gefahrenanalyse bis zur Definition der Sicherungsmaßnahmen fünf Schritte, aus denen sich das Vorgehen greifbarer ableiten lässt (VdS 3143: 2012-09).

Um die möglichen Risiken zu eruieren, wird zunächst eine Gefahrenanalyse vorgenommen. Dazu werden alle abstrakten Bedrohungen ermittelt. Hier kommt es vor allem darauf an, ergebnisoffen und unvoreingenommen vorzugehen. Sicherlich hat jeder Ersteller einer Gefahrenanalyse den einen oder anderen Ansatz im Kopf, wie den Diebstahl von Rechnern oder das Hacken von Daten. Um keine potenzielle Gefahr unberücksichtigt zu lassen, sollte ein möglichst neutraler und umfänglicher Katalog erstellt werden. Idealerweise wird die Gefahrenanalyse daher nicht von einer einzelnen Person, sondern von mehreren Personen mit unterschiedlichen fachlichen Ausrichtungen erstellt. Das BSI unterstützt hier mit einer Auflistung von 47 elementaren Gefährdungen (BSI, 2022).

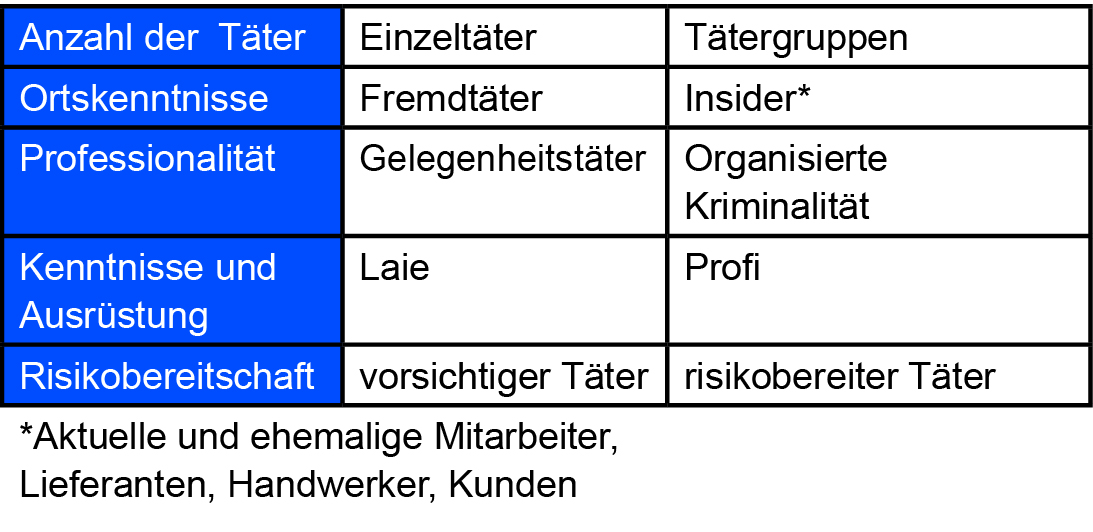

Der zweite Schritt befasst sich mit den potenziellen Tätern oder Akteuren, welche hinter den ermittelten Bedrohungen stehen könnten. Der VdS nimmt in dem Sicherungsleitfaden Perimeter die in Tabelle 1 dargestellte Klassifizierung vor.

Bei der Täterprofilanalyse sollte zum einen das Umfeld in Betracht gezogen werden. Ein Objekt im Zentrum einer Großstadt muss regelmäßig mit anderen Tätergruppen rechnen als Einrichtungen im ländlichen Raum. Zum anderen haben interne Gegebenheiten eine zentrale Bedeutung. Obwohl es in Unternehmen und Organisationen teils ein rotes Tuch ist, das Innentäterrisiko zu eruieren, ist es ein Fakt, dass Zwischenfälle in der Vergangenheit auf Innentäter oder zumindest auf Täter mit Insiderwissen zurückzuführen waren. Die Sabotage der Bahninfrastruktur vom 08.10.2022 war ein medienwirksames Beispiel für Vorfälle, die in dieser Dimension nicht ohne Insiderwissen möglich gewesen wären. Das Bundesamt für Verfassungsschutz hält das Innentäterrisiko für derart relevant, dass hierzu im Dezember 2022 ein eigenes Infoblatt herausgegeben wurde.

Es muss darüber hinaus die Frage gestellt werden, welche Prozesse, Produkte, Anlagen, Daten oder Kenntnisse für Täter wertvoll sein könnten. Gerade bei kritischer Infrastruktur kann hier unter Umständen auch die polizeiliche Kriminalprävention oder der Verfassungsschutz beratend unterstützen. Sicherlich gibt es ebenso Gefährdungen, die keinen Täter bedingen, wie Naturkatastrophen oder Pandemien.

Tabelle 1: Täterprofilanalyse (Quelle: VdS 3143: 2012-09)

Nachdem die Gefährdungen definiert wurden, schließt die eigentliche Risikoanalyse an. Um abschätzen zu können, welche Relevanz eine Bedrohung hat, sollte man sich im Klaren sein, welche individuellen Schutzziele verfolgt werden sollen. Der Diebstahl eines Rechners oder ein unbefugter Zutritt zum Verwaltungstrakt eines Gebäudes kann zwar unangenehm sein, muss aber nicht zwangsläufig einen großen Schaden verursachen. In diesem Zusammenhang ist es erforderlich zu definieren, welche Prozesse, Produkte, Anlagen, Daten oder Kenntnisse für die Organisation – nicht unbedingt für einen Täter – von wesentlicher Bedeutung sind bzw. ob der Verlust, die Beschädigung oder die Manipulation dieser Assets relevante Auswirkungen für die Organisation hat.

Mit diesen Inhalten können die Schutzziele in erster Instanz, also die Gefährdungen, gegen die Maßnahmen ergriffen werden sollen oder müssen, abgeleitet werden. Im Gegensatz dazu wird es immer Gefährdungen geben, gegen die man sich nicht oder nicht mit vertretbarem wirtschaftlichem Aufwand schützen kann oder möchte. Klassische Beispiele aus der freien Wirtschaft sind kriegerische Handlungen, Terroranschläge oder extreme zivile Unruhen, wobei es durchaus andere Organisationen gibt, die Maßnahmen gegen diese Gefährdungen berücksichtigen müssen. Zu nennen sind hier Einrichtungen der staatlichen Sicherheit und Verteidigung oder Infrastrukturen mit hohem Schadenspotential wie Atomkraftwerke – selbst wenn diese nicht mehr am Netz sind. Mit dem Gefahrenbild auf der einen und den Schutzzielen auf der anderen Seite muss anschließend untersucht werden, welche Faktoren das Einwirken der Gefahren auf die schützenswerten Werte ermöglichen oder begünstigen – die objekt- bzw. fallspezifischen Schwachstellen. Gerade bei bestehenden Objekten sollte hierfür eine Ortsbegehung vorgenommen werden.

Abbildung 2: Prozessablauf zur Definition von Sicherungsmaßnahmen (Quelle: VdS 3143: 2012-09)

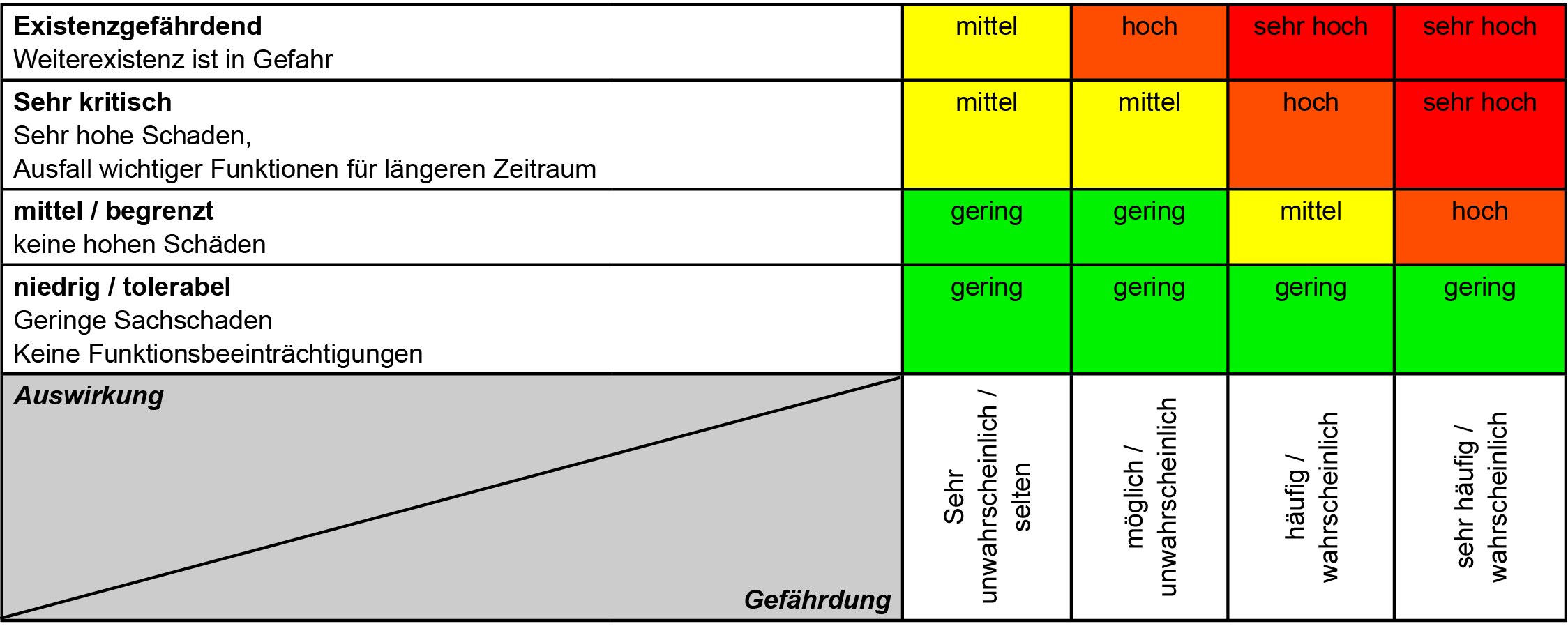

Alle bis hierhin gewonnenen Ergebnisse fließen jetzt in die Risikobewertung ein. Traditionell werden hierbei für die jeweilige Gefährdung die Auswirkungen bewertet, die mit den Schutzzielen korrelieren. Die erkannten Schwachstellen, die die Auswirkungen negativ verstärken können, sind mit zu berücksichtigen. Ein bestehendes Business Continuity Management ist von erheblichem Vorteil, da mit diesem üblicherweise die Auswirkungen von Zwischenfällen auf den Geschäftsprozess – auch in monetärer Hinsicht – bereits bewertet wurden.

Daraufhin wird die Eintrittswahrscheinlichkeit der identifizierten Gefährdungen ermittelt, welche durch die erkannten Schwachstellen ggf. erhöht wird. Hierzu können Statistiken und Erfahrungswerte, doch auch der gesunde Menschenverstand genutzt werden. Wichtig ist, dass die Bewertung möglichst neutral und unvoreingenommen und idealerweise unabhängig durch mehrere Personen erfolgt. Die lokalen Begebenheiten spielen hier ebenfalls eine wesentliche Rolle. Beispielsweise ist die Wahrscheinlichkeit eines Einbruchdiebstahls in näherer Umgebung eines bekannten Kriminalitätsschwerpunkts regelmäßig höher als in Nachbarschaft einer bewachten staatlichen Institution, z. B. einer Botschaft. Andererseits ist bei dieser das Anschlagsrisiko höher und die daraus ggf. folgenden Auswirkungen auf die eigene Liegenschaft sind wahrscheinlicher. Aus den Auswirkungen und der Eintrittswahrscheinlichkeit ergibt sich die Risikokategorie.

Im letzten Schritt werden die Sicherungsmaßnahmen definiert, also die Maßnahmen, die die Eintrittswahrscheinlichkeit und/oder die Auswirkung einer Gefährdung senken und damit die Risikokategorie mindern. In manchen Fällen lässt sich ein Risiko sogar abwenden oder annähernd ausschließen. Beispielweise kann die Pufferung einer elektrischen Versorgung über eine sogenannte unterbrechungsfreie Stromversorgung mit Batterieanlage in Kombination mit einer daran anschließenden Notstromversorgung die Risiken eines Stromausfalls derart minimieren, dass die Auswirkungen weitestgehend beschränkt sind. Dies ist glücklicherweise geübte Praxis in Krankenhäusern, die auf diesem Weg unterbrechungsfreie Operationen und Patientenversorgung ermöglichen. Wie eingangs erwähnt und so auch vom Gesetzgeber für das KRITIS-DachG vorgesehen, sollten die baulichen, technischen, und sicherheitsbezogenen und organisatorischen Maßnahmen stets geeignet und verhältnismäßig sein.

Was dabei geeignet und verhältnismäßig ist, kann nur der jeweilige Asset-Verantwortliche in Abstimmung mit seiner Geschäftsführung und einem ggf. vorhandenen Business Continuity Management bewerten. Dieser Personenkreis ist ebenso in der Lage zu bewerten, ob die geminderten und verbleibenden Restrisiken akzeptabel sind. Oftmals ist eine Versicherung der Restrisiken ebenfalls möglich. Diesbezüglich sei erwähnt, dass ein aktives Risikomanagement und die daraus resultierende Minderung von Risiken durch Sicherungsmaßnahmen auch positive Auswirkungen auf etwaige Versicherungsprämien haben und daher die Wirtschaftlichkeit der Sicherungsmaßnahmen vor diesem Hintergrund bewertet werden sollte.

Tabelle 2: Exemplarische Risikomatrix

Nach der theoretischen Herleitung zur Identifikation und Behandlung von Risiken, die dem einen oder anderen Leser bereits geläufig sein dürften, stellt sich nun die Frage, was dies genau für die tägliche Praxis bedeutet. Dieser Artikel soll keine weitere generische Aufzählung von Risikobehandlungsmaßnahmen sein, die jeder Anwender im Kontext der Informationstechnik an irgendeiner Stelle schon einmal gelesen hat. Vielmehr soll der Fokus auf Risiken und deren Behandlung liegen, die zunächst artfremd zur Informationstechnik erscheinen, aber mit dieser in direktem oder indirektem Zusammenhang stehen und die Vertraulichkeit, Integrität und Verfügbarkeit als Grundsätze der Informationssicherheit wesentlich beeinflussen können. Nachfolgend sind vier ausgewählte Teilaspekte aus der täglichen Praxis der Verfasser dieses Artikels beschrieben, die häufig unterrepräsentiert sind oder sogar gänzlich außen vor gelassen werden.

Perimeterschutz – die erste Verteidigungslinie

In einer Welt, die von ständigem technologischem Fortschritt und sozialen Veränderungen geprägt ist, steht die Sicherheit von physischen Objekten und Anlagen immer mehr im Mittelpunkt der Diskussionen. Perimeterschutz und physische Objektsicherheit sind zu entscheidenden Faktoren geworden, um die Sicherheit von Menschen, Eigentum und kritischer Infrastruktur zu gewährleisten.

Der Begriff Perimeter im Sinne einer Sicherheitskonzeption bezeichnet die äußerste Grenze der zu betrachtenden Schutzobjekte sowie einzelne Schwerpunkte innerhalb des Umfeldes. Der Perimeter beschreibt dabei ebenfalls vertikale und horizontale Grenzen oberhalb eines Objektes, die beispielsweise durch Flugkörper überschritten werden können. Eingehende Beispiele für den Perimeter sind Einfriedungen z. B. durch Zäune, doch auch die Gebäudeaußenhülle selbst, wenn keine Einfriedung existiert. Sind bestimmte Räume innerhalb eines Gebäudes, z. B. Serverräume, das zu schützende Asset, kann der Perimeter ebenso durch die Wände, Böden und Decken des Raumes gebildet werden.

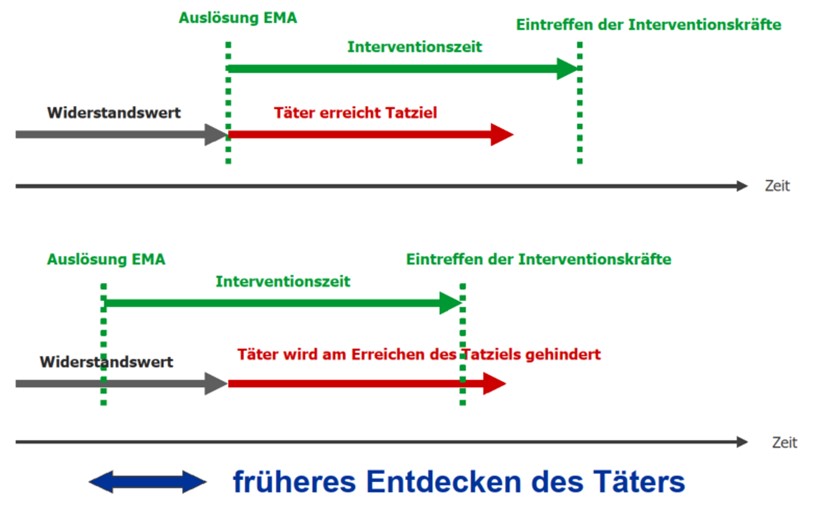

Es steht außer Frage, dass ein Alarmsystem nur dann einwandfrei arbeitet, wenn es möglichst früh ungewünschte Ereignisse detektiert. In einem System ohne Freigeländesicherung kommt das Alarmsignal allerdings erst, wenn der Eindringling bereits versucht in das Gebäude einzudringen. Bezogen auf das Beispiel im Gebäudeinneren wird ein Eindringen in einen Raum erst bemerkt, wenn der Täter sich bereits in diesem befindet, sofern keine Detektion an einem früheren Punkt, beispielsweise an der Gebäudeaußenhülle, erfolgt. Der Schutz eines Assets ist also nicht nur auf die Grenzen des zu schützenden Objektes, also ein Gebäude, Raum oder Rack zu beziehen, sondern über dessen Grenzen hinaus zu betrachten.

Abbildung 3: Beispiel für Perimeterschutz

Bleiben wir beim Beispiel der Einfriedung. Ein Zaun selbst stellt im Regelfall keine wirksame Barriere dar, zumindest dann nicht, wenn er aufgrund baurechtlicher oder anderer Vorgaben in seiner Höhe begrenzt ist. Selbst ein als sicher zu betrachtender Zaun mit einer Höhe von 2,5 m und aufgesetztem Stacheldraht kann mit entsprechenden Hilfsmitteln und ausreichender Intention vergleichsweise schnell überwunden werden. Was also bringt ein noch so stabiler und hoher Zaun? Die Antwort ist Zeit. Ein vorgelagerter Perimeter stellt die erste Schutzbarriere im Sicherheitssystem dar und hat vor allem die Verlängerung der Interventionszeit zum Ziel. Nebenbei hält er Gelegenheitstäter ab und erhöht den nötigen Aufwand eines Einbruchversuches. Das primäre Ziel ist jedoch die Kennzeichnung einer Grenze nach außen hin und die Schaffung eines Bereiches, in dem man entsprechende Überwachungsmaßnahmen umsetzen kann. Die Überwachungsmaßnahmen können dabei über eine passende Sensorik am Zaun oder intelligente Videoüberwachungssysteme umgesetzt werden.

Ein gut geplanter und implementierter Perimeterschutz schafft eine Barriere, die unbefugten Zugang verhindert und potenzielle Eindringlinge abschreckt. Dies kann physische Hindernisse wie Zäune, Mauern und Tore sowie elektronische Sicherheitssysteme wie Überwachungskameras und Bewegungssensoren umfassen.

Moderne Perimeterschutzsysteme sind nicht mehr auf statische Barrieren beschränkt. Sie integrieren fortschrittliche Technologien wie Videoüberwachungssysteme und Bewegungssensorik, um verdächtiges Verhalten zu erkennen und Alarme auszulösen. Dies ermöglicht eine effiziente Reaktion auf potenzielle Bedrohungen und minimiert Falschalarme. Die enge Verbindung zur IT-Sicherheit besteht darin, dass diese Systeme heute oft Teil eines umfassenden Netzwerks sind, denn auch im Netzwerk gibt es einen Perimeterbereich, der die Netzwerke abgrenzt.

Intelligente Perimeterschutzsysteme verwenden fortschrittliche Technologien, um nicht nur Eindringlinge, sondern auch digitale Bedrohungen zu erkennen. Die Integration von Firewalls, Intrusion-Detection-Systemen und Netzwerk-Monitoring in physische Sicherheitssysteme ermöglicht eine umfassende Überwachung und Reaktion auf Cyberangriffe.

Der Perimeterschutz und die physische Objektsicherheit sind somit unerlässliche Elemente in der heutigen Welt, in der die Sicherheit von Menschen und Vermögenswerten immer mehr an Priorität gewinnt.

Durch die Integration von moderner Technologie und Sicherheitsexpertise können Unternehmen und Organisationen eine effektive Verteidigung gegen Bedrohungen jeder Art aufbauen.

Die Sicherheit von physischen Objekten und Daten sind in der heutigen digitalen Welt, in der Daten oft wertvoller sind als physische Vermögenswerte, untrennbar miteinander verbunden. Der Schutz digitaler Ressourcen rückt auch bei der physischen Objektsicherheit immer weiter in den Vordergrund.

Eine erfolgreiche Sicherheitsstrategie erfordert das Zusammenspiel von Perimeterschutz, physischer Objektsicherheit und IT-Sicherheit. Nur durch die enge Zusammenarbeit und Integration dieser Disziplinen können Unternehmen und Organisationen eine umfassende Verteidigung gegen Bedrohungen jeder Art aufbauen und die Sicherheit von Menschen, Vermögenswerten und Daten gewährleisten.

Dies zeigt sich bereits in dem Zusammenspiel von Zugangskontrollen, Einbruchmeldesystemen und der Videodetektion mit der IT und insbesondere IT-Sicherheit und damit verbundenen Verschlüsselungen und Datensicherungsmaßnahmen.

Einbruch in physische Räumlichkeiten kann digitale Informationen gefährden, und umgekehrt können erfolgreiche Cyberangriffe physische Schäden verursachen. Die Integration von IT-Sicherheitsprotokollen in physische Sicherheitssysteme ist daher von entscheidender Bedeutung.

Heute sind moderne Sicherheitssysteme in der Lage, physische und digitale Daten zu integrieren und zu analysieren. Dies ermöglicht eine noch schnellere und deutlich präzisere Reaktion auf Sicherheitsvorfälle.

Die Sicherheit von physischen Objekten und Daten ist in der heutigen digitalen Welt untrennbar verbunden. Eine erfolgreiche Sicherheitsstrategie erfordert das Zusammenspiel von Perimeterschutz, physischer Objektsicherheit und IT-Sicherheit. Nur durch die enge Zusammenarbeit und Integration dieser Disziplinen können Unternehmen und Organisationen eine umfassende Verteidigung gegen Bedrohungen jeder Art aufbauen und die Sicherheit von Menschen, Vermögenswerten und Daten gewährleisten. Dabei rücken die Netze der Gebäudetechnik immer mehr in den Fokus. Einerseits ist die Gebäudetechnik essenziell zur Sicherung der physischen Infrastruktur, andererseits findet man gerade hier alte Systeme, für die IT-Sicherheit bei der Errichtung noch nicht im Fokus stand. Diese Bestandssysteme bieten daher oftmals ein Einfallstor für Hackerangriffe. Eine Vielzahl der Bestandskomponenten war nie darauf ausgelegt, Teil eines komplexen Netzwerks zu sein, und bietet weder sichere Schnittstellen noch die Möglichkeit, diese nachträglich zu implementieren. Langsam dringen die ersten Controller in die Gebäudetechnik ein, die Zertifikate und Verschlüsselung unterstützen. Beispielsweise unterstützt BACnet/SC nun endlich TCP/IP und TLS. Auch können die Betreiber nun eigene digitale Zertifikate für die Gebäudetechnik verwenden und somit einen großen Schritt in Richtung sichereres Netzwerk gehen. Damit schließt die Gebäudetechnik nun endlich zur IT auf und wird mittelfristig ein Teil der IT-Landschaft werden.

Allerdings haben wir noch immer die Herausforderung, gewachsene Bestandsnetze abzusichern und zu integrieren. Die oftmals schlechte oder nicht vorhandene Dokumentation erschwert diese Aufgabe ungemein. Einen guten Einstieg in den Aufbau und Absicherung von Netzen der Gebäudetechnik bieten hier die BSI-Grundschutz-Bausteine INF.13 Technisches Gebäudemanagement und INF.14 Gebäudeautomation, die zusammen mit den entsprechenden Umsetzungshinweisen seit 2022 Teil des BSI-IT-Grundschutz-Kompendiums sind (s. Netzwerk Insider 02/2022).

Denn die Übergänge zwischen IT und Gebäudetechnik werden immer fließender. Wenn man heute einen Meetingraum in einem modernen Gebäude nutzt, detektiert der Raum die Anwesenheit, passt die Lüftung an den CO2-Gehalt der Raumluft an, regelt die Temperatur, stellt eine Videokonferenz zur Verfügung und verdunkelt auf Wunsch die Fenster und passt die Beleuchtung an. Dafür müssen aber IT, Gebäudetechnik und Medientechnik ineinandergreifen. Die letzten Inseln wie der Brandschutz werden ebenfalls immer IT-lastiger, und mit IP500 sind auch schon Funkprotokolle für solche Systeme am Markt verfügbar, die neben einer neuen Übertragungstechnik die Integration in die IT-Landschaft ebenso erleichtern sollen.

Denn Brände sind eine der ältesten und damit greifbarsten Gefahren, denen sich der Mensch seit seinem Bestehen ausgesetzt sieht. Selbst in unserer hochmodernen, durchorganisierten und kontrollierten Welt werden Brände trotzdem immer wieder auf erschreckende Weise real und existenzbedrohend.

Dabei ist es unerheblich, ob wir hier von der digitalen oder der analogen Welt sprechen. Denn ohne Hardware kann keine Software existieren. Und diese „Hardware“ besteht nicht nur aus Platinen und Leitungen, sondern benötigt geschützte Plätze, eine gesicherte Energieversorgung und gesunde und fähige Menschen, die das alles bauen, verwalten und warten. Und um das zu tun, werden wiederrum Betriebsmittel, Transport- und Unterbringungsmöglichkeiten für Mensch und Maschinen benötigt, wodurch sich dieser Kreislauf immer weiter aufspannt.

Dabei ist Brand nicht nur Feuer. So wird neben der zerstörerischen Macht der freigesetzten Wärmeenergie die zwangsläufige Begleiterscheinung „Rauch“ oftmals unterschätzt. Denn dieser kann weit schwerwiegendere Folgen haben, weil sich Rauch schneller verbreitet und eine nicht erkennbare Zusammensetzung besitzt.

Zerstört Hitze Menschen und Gegenstände ganz direkt, bringen Rauchgase giftige, korrodierende und krebserregende Stoffe in Mensch, Tier und (sensible) Gegenstände und verbleiben als Ruß auf jeder Oberfläche.

Um sich davor zu schützen, entsinnt der Mensch seit jeher Methoden und Systeme, um Bränden vorzubeugen und sie im Fall der Fälle wirksam bekämpfen und eindämmen zu können.

Und um hier allgemeine Standards zu setzen, werden im Bau- und Arbeitsschutzrecht Schutzziele definiert und konkrete Maßnahmen zu deren Erreichung gefordert.

Diese umfassen bauliche Maßnahmen wie Brandwände zur Unterteilung von Gebäuden und zum Schutz von Nachbarnutzungen, Rettungswege für eine gesicherte Möglichkeit der Entfluchtung und Rettung durch die Feuerwehr. Zusätzlich beinhalten sie Anlagentechnik wie Brandfrüherkennungs-, Alarmierungs- und Löschsysteme sowie organisatorische Maßnahmen in Form von Mitarbeiterschulungen, Räumungsübungen und die dafür erforderlichen Konzepte und Dokumente.

Der Schutz von Menschenleben, Tieren, Gebäuden und Sachgütern ist nur ein Aspekt. Brandschutz dient ebenso dem Erhalt von Produktionskapazitäten, Arbeitsplätzen, Marktanteilen und dem Unternehmensimage. Zudem ist Brandschutz realer Umweltschutz. Nicht nur, dass der Ausstoß enormer Treibhausgasmengen verhindert wird, sondern es werden auch Werte erhalten, die somit nicht mit viel Energie erzeugt und ersetzt werden müssen. Daher stellt Brandschutz Nachhaltigkeit im ureigensten Sinne dar, der dem Erhalt einer lebenswerten und gleichzeitig sicheren Welt dient.

Dabei sind gesetzliche Brandschutzvorgaben nicht starr, sondern ermöglichen es, über Abweichungen, Erleichterungen oder Ingenieurmethoden die vorgegebenen Schutzziele nutzungs- und objektspezifisch zu erreichen. Und bei frühzeitiger Einbindung in die Planung können sowohl Kosten als auch Aufwand auf ein überschaubares Maß beschränkt werden, sowie erforderliche Maßnahmen ein weites Feld von Synergien bieten.

Nur wer Sicherheit ganzheitlich denkt, erreicht ganzheitlich Sicherheit.

Es ist die Aufgabe der Planung, aus den Zielvorgaben verschiedene Designvarianten zu entwickeln. Im Anschluss daran ist es natürlich wichtig herauszufiltern, welche dieser Varianten aus wirtschaftlicher und technischer Sicht zu empfehlen sind und dabei die Zielvorgaben am besten erfüllt.

Dazu gibt es eine neue Methode „Resilienz-KPIs“, welche in der ISO 22237-31 beschrieben wird. Diese Methode bietet uns die Möglichkeit, die Resilienz kritischer Infrastrukturen zu analysieren und zu bewerten und somit die verschiedenen Designvarianten miteinander zu vergleichen.

Mittels der KPIs können die Verlässlichkeit, die Zuverlässigkeit sowie die Verfügbarkeit des ganzen Systems bewertet werden. Dabei lassen sich Single- und Double-Points of Failure definieren, welchen Aufschluss über mögliche Schwachstellen im jeweiligen Design geben. Durch die frühzeitige Aufdeckung solcher Mängel kann sichergestellt werden, dass fehlerbehaftete Designs nicht umgesetzt werden, bevor die betreffenden Punkte erneut überarbeitet wurden und letztlich die Zielvorgaben erreichen.

Für die Anwendung der KPI-Methode wird das Infrastruktur-Modell in ein Resilience Block Diagram übertragen. Zu jeder einzelnen Komponente werden entsprechende Auswahl-Sicherheitsdaten hinterlegt. Auf dieser Basis wird dann das Gesamtsystem berechnet. Aufgrund der Ergebnisse dieser Berechnung lassen sich die Varianten dann sehr einfach miteinander vergleichen, um letztlich die Variante herauszufiltern, welche die Anforderungen bestmöglich erfüllt.